Как сбросить ad id и ограничить отслеживание рекламы? что такое рекламный идентификатор?

Содержание:

- Типы групп Active Directory

- Захват и передача ролей мастеров операций

- Несколько лесов

- Что такое делегирование AD

- Службы Active Directory

- Физическая структура

- Как работают активные директории

- Выбор лучших инструментов для безопасности Active Directory

- Дерево терминов и сайт

- История вторая – Как Вася в алкоголе запутался

- Доверительные отношения (и типы доверия)

- Что такое редактор атрибутов Active Directory

- Общее

- Где скачать и как установить

- Category Archives: Active directory, GPO, CA

Типы групп Active Directory

В AD существует два типа групп:

- Группа безопасности – этот тип группы используется для предоставления доступа к ресурсам. Например, вы хотите предоставить определенной группе доступ к файлам в сетевой папке. Для этого нужно создать группу безопасности.

- Группа распространения – данный тип групп используется для создания групп почтовых рассылок (как правило используется при установке Microsoft Exchange Server). Письмо, отправленное на такую группу, дойдет всем пользователям группы. Это тип группы нельзя использовать для предоставления доступа к ресурсам домена.

Совет. Несмотря на то, группе безопасности можно также можно присвоить почтовые атрибуты и выполнять на нее почтовые рассылки, делать это не рекомендуется.

Для каждого типа группы существует три области действия:

- Локальная в домене — используется для управления разрешениями доступа к ресурсам (файлам, папкам и другим типам ресурсам) только того домена, где она была создана. Локальную группу нельзя использовать в других доменах (однако в локальную группу могут входить пользователи другого домена). Локальная группа может входить в другую локальную группу, но не может входить в глобальную.

- Глобальная группа – данная группа может использоваться для предоставления доступа к ресурсам другого домена. В эту группу можно добавить только учетные записи из того же домена, в котором создана группа. Глобальная группа может входить в другие глобальные и локальные группы.

- Универсальная группа — рекомендуется использовать в лесах из множества доменов. С помощью нее можно определять роли и управлять ресурсами, которые распределены на нескольких доменах. В том случае, если в вашей сети имеется много филиалов, связанных медленными WAN каналами, желательно использовать универсальные группы только для редко изменяющихся групп. Т.к. изменение универсальной группы вызывает необходимость репликации глобального каталога во всем предприятии.

Отдельно выделяют локальные группы. Эти группы создаются в локальной базе данных диспетчера безопасности учетных записей (SAM) только одного компьютера. В отличии от доменных групп, локальные группы работают даже в случае недоступности контролеров домена.

Захват и передача ролей мастеров операций

- Откройте оснастку, при помощи которой можно идентифицировать роли мастера операций, о которых шла речь в предыдущем разделе настоящей статьи. Например, для передачи роли эмулятора PDC, откройте оснастку «Active Directory – пользователи и компьютеры»;

- При помощи текущей оснастки подключитесь к контроллеру домена, на который будет перенесена роли мастера операций. Это можно сделать при помощи диалогового окна «Смена контроллера домена», которое вызывается из контекстного меню корневого узла оснастки. Диалоговое окно смены контроллера домена можно увидеть ниже:Рис. 7. Смена контроллера домена для передачи роли мастера операций

- Откройте диалоговое окно «Хозяева операций», перейдите на необходимую вкладку и нажмите на кнопку «Изменить». Роль мастера операций будет передана другому контроллеру домена.

Ntdsutil

- Откройте командную строку и в ней перейдите к утилите ntdsutil;

- Перейдите к управлению ролью NTDS, используя команду roles;

- Нужно установить подключение к контроллеру домену, который в будущем будет выполнять роль владельца мастера операций. Для этого выполните команду connections;

- В строке «server connections» введите connect to server и укажите требуемый контроллер домена;

- Перейдите обратно к fsmo management, используя команду quit;

- Теперь в строке fsmo management укажите команду seize и нажмите на Enter;

- На этом, последнем, шаге вам нужно выбрать FSMO-роль, которая будет захвачена с неработающего контроллера домена.

- Физически отключить такой контроллер домена от сети;

- Понизить роль контроллера домена до рядового сервера при помощи команды Dcpromo /forceremoval;

- Очистить метаданные для текущего контроллера домена. Чистить метаданные вы можете при помощи утилиты Ntdsutil с командой Metadata Cleanup;

- После удаления метаданных вам нужно подключить сервер к сети, присоединить к домену, а затем повысить сервер до контроллера домена;

- На последнем шаге просто передайте роль этому контроллеру домена.

Несколько лесов

Лес — это не просто описание всех деревьев, управляемых одной и той же группой администрирования, это общие элементы для всех доменов, которые находятся на уровне леса. Эти общие черты описаны как ‘схема.Схема содержит схему леса и всех баз данных контроллера домена в нем. Это имеет объединяющий эффект, который выражается в общем GC, который реплицируется на все контроллеры в одном лесу.

Есть несколько сценариев, в которых вам может понадобиться более одного леса для вашего бизнеса. Из-за GC, если есть ресурсы, которые вы хотите сохранить в тайне от членов доменов, вам придется создать для них отдельный лес.

Другая причина, по которой вам может потребоваться настроить отдельный лес, — это если вы устанавливаете программное обеспечение для управления AD. Хорошей идеей может быть создание изолированной копии вашей системы AD, чтобы опробовать конфигурацию вашего нового программного обеспечения, прежде чем выпустить его в вашей действующей системе..

Если ваша компания приобретает другой бизнес, который уже использует Active Directory в своей сети, вы столкнетесь с рядом вариантов. То, как ваш бизнес взаимодействует с новой компанией, будет определять, как вы будете управлять сетью этого нового подразделения. Если ваша организация перейдет к бизнесу новой компании, а название и личность этой компании будут удалены, то вам нужно будет перенести всех пользователей и ресурсы приобретенного бизнеса на существующие домены, деревья и леса.

Если приобретенная компания будет вести торговлю под своим существующим названием, то это будет продолжаться с его текущими доменными именами, который не может быть интегрирован в ваши существующие домены и деревья. Вы можете перенести деревья этого нового подразделения в ваш существующий лес. Однако более простой способ — оставить эту приобретенную сеть такой, какая она есть, и связать вместе леса. Можно создать транзитивный доверительный орган между двумя независимыми лесами. Это действие должно быть выполнено вручную, и оно расширит доступность и видимость ресурсов, чтобы эффективно объединить два леса на логическом уровне. Вы по-прежнему можете поддерживать два леса отдельно, и эта трастовая связь позаботится о взаимной доступности для вас..

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Службы Active Directory

Службы Active Directory состоят из нескольких служб каталогов. Наиболее известными являются доменные службы Active Directory, обычно сокращенно AD DS или просто AD.

Доменные службы

Доменные службы Active Directory (AD DS) — это фундамент каждой доменной сети Windows . Он хранит информацию о членах домена, включая устройства и пользователей, проверяет их учетные данные и определяет их права доступа . Сервер, на котором запущена эта служба, называется контроллером домена . С контроллером домена связываются, когда пользователь входит в систему, обращается к другому устройству в сети или запускает бизнес -приложение в стиле Metro, загруженное на устройство.

Другие службы Active Directory (за исключением , как описано ниже), а также большинство серверных технологий Microsoft полагаются на доменные службы или используют их; примеры включают в себя групповую политику , шифрованный файловую систему , BitLocker , доменные имена , Desktop Services Remote , Exchange Server и SharePoint Server .

Самоуправляемые AD DS не следует путать с управляемыми Azure AD DS, которые являются облачным продуктом.

Сертификационные услуги

Службы сертификатов Active Directory (AD CS) создают локальную инфраструктуру открытых ключей . Он может создавать, проверять и отзывать сертификаты открытых ключей для внутреннего использования в организации. Эти сертификаты могут использоваться для шифрования файлов (при использовании с шифрованной файловой системой ), электронной почты (в соответствии со стандартом S / MIME ) и сетевого трафика (при использовании виртуальными частными сетями , протоколом безопасности транспортного уровня или протоколом IPSec ).

AD CS появился раньше Windows Server 2008, но назывался просто «Службы сертификации».

AD CS требует инфраструктуры AD DS.

Службы федерации

Как следует из названия, AD FS работает на основе концепции федеративного удостоверения .

AD FS требует инфраструктуры AD DS, хотя ее партнер по федерации не может.

Услуги по управлению правами

Службы управления правами Active Directory ( AD RMS , известные как службы управления правами или RMS до Windows Server 2008 ) — это серверное программное обеспечение для управления правами на информацию, поставляемое с Windows Server . Он использует шифрование и форму избирательного отказа в функциональности для ограничения доступа к таким документам, как корпоративная электронная почта , документы Microsoft Word и веб-страницы , а также к операциям, которые авторизованные пользователи могут выполнять с ними.

Физическая структура

Сайты — это физические (а не логические) группы, определяемые одной или несколькими IP- подсетями. AD также содержит определения соединений, отделяя низкоскоростные (например, WAN , VPN ) от высокоскоростных (например, LAN ) каналов. Определения сайтов не зависят от домена и структуры подразделений и являются общими для всего леса. Сайты используются для управления сетевым трафиком, генерируемым репликацией, а также для направления клиентов к ближайшим контроллерам домена (DC). Microsoft Exchange Server 2007 использует топологию сайта для маршрутизации почты. Политики также можно определять на уровне сайта.

Физически информация Active Directory хранится на одном или нескольких контроллерах однорангового домена , заменяя модель NT PDC / BDC . Каждый DC имеет копию Active Directory. Серверы, присоединенные к Active Directory и не являющиеся контроллерами домена, называются рядовыми серверами. Подмножество объектов в разделе домена реплицируется на контроллеры домена, настроенные как глобальные каталоги. Серверы глобального каталога (GC) предоставляют глобальный список всех объектов в лесу. Серверы глобального каталога реплицируют на себя все объекты из всех доменов и, следовательно, предоставляют глобальный список объектов в лесу. Однако для минимизации трафика репликации и сохранения небольшого размера базы данных GC реплицируются только выбранные атрибуты каждого объекта. Это называется частичным набором атрибутов (PAS). PAS можно изменить, изменив схему и пометив атрибуты для репликации в GC. В более ранних версиях Windows для связи использовался NetBIOS . Active Directory полностью интегрирована с DNS и требует TCP / IP — DNS. Для полноценной работы DNS-сервер должен поддерживать записи ресурсов SRV , также известные как служебные записи.

Репликация

Active Directory синхронизирует изменения с помощью репликации с несколькими мастерами . Репликация по умолчанию — это «вытягивание», а не «проталкивание», что означает, что реплики извлекают изменения с сервера, на котором это изменение было выполнено. Средство проверки согласованности знаний (KCC) создает топологию репликации ссылок сайтов, используя определенные сайты для управления трафиком. Репликация внутри сайта выполняется часто и автоматически в результате уведомления об изменении, которое заставляет одноранговые узлы начать цикл репликации по запросу. Интервалы межсайтовой репликации обычно реже и по умолчанию не используются уведомления об изменениях, хотя это можно настроить и сделать идентичным внутрисайтовой репликации.

У каждого канала может быть «стоимость» (например, DS3 , T1 , ISDN и т. Д.), И KCC соответственно изменяет топологию канала связи. Репликация может происходить транзитивно через несколько связей сайтов на мостах связи сайтов с одним и тем же протоколом , если стоимость невысока, хотя KCC автоматически стоит меньше прямых ссылок между сайтами, чем транзитивные соединения. Репликацию между сайтами можно настроить так, чтобы она происходила между сервером-плацдармом на каждом сайте, который затем реплицирует изменения на другие контроллеры домена в пределах сайта. Репликация для зон Active Directory настраивается автоматически при активации DNS в домене на основе сайта.

Репликация Active Directory использует удаленные вызовы процедур (RPC) по IP (RPC / IP). Между сайтами SMTP можно использовать для репликации, но только для изменений в GC схемы, конфигурации или частичного набора атрибутов (глобального каталога). SMTP нельзя использовать для репликации раздела домена по умолчанию.

Как работают активные директории

Основными принципами работы являются:

- Авторизация, с помощью которой появляется возможность воспользоваться ПК в сети просто введя личный пароль. При этом, вся информация из учетной записи переносится.

- Защищенность. Active Directory содержит функции распознавания пользователя. Для любого объекта сети можно удаленно, с одного устройства, выставить нужные права, которые будут зависеть от категорий и конкретных юзеров.

- Администрирование сети из одной точки. Во время работы с Актив Директори сисадмину не требуется заново настраивать все ПК, если нужно изменить права на доступ, например, к принтеру. Изменения проводятся удаленно и глобально.

- Полная интеграция с DNS. С его помощью в AD не возникает путаниц, все устройства обозначаются точно так же, как и во всемирной паутине.

- Крупные масштабы. Совокупность серверов способна контролироваться одной Active Directory.

- Поиск производится по различным параметрам, например, имя компьютера, логин.

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

Пример:

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов. Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Выбор лучших инструментов для безопасности Active Directory

Трудно идти в ногу со всеми лучшими практиками Active Directory. К счастью, вам не нужно идти в одиночку. Существует множество программ, платформ и сервисов, которые помогут вам ориентироваться в этой сложной среде.

Вот несколько наиболее распространенных:

- Анализаторы разрешений: Этот инструмент помогает быстро и легко определить, какие права и группы доступа кому-то назначены. Просто введите имя пользователя, и программное обеспечение предоставит иерархическое представление действующих разрешений и прав доступа, что позволит вам быстро определить, как каждый пользователь получил свои права.

- Менеджеры прав доступа: Внедрение менеджера прав доступа может помочь вам управлять разрешениями пользователей, удостовериться что доступ в нужных руках и предоставить вам возможность отслеживать общую активность вашей AD. Эти инструменты также оснащены интуитивно понятными панелями оценки рисков и настраиваемыми отчетами, что позволяет легко продемонстрировать соответствие нормативным требованиям.

- Платформы мониторинга: программное обеспечение для управления серверами и приложениями позволяет быстро и легко получить снимок общего состояния вашего каталога, а также предоставляет способы углубленного изучения контроллеров домена. Вы можете использовать эти платформы для создания пользовательских порогов оповещений и определения того, что является нормальным для вашего сервера, что позволяет избежать невосприимчивости к оповещениям. Они помогают быть на шаг впереди и принимать превентивные меры.

- ПО для удаленного управления: данное ПО разработано, чтобы помочь вам решить проблемы быстро и из любой точки мира. С помощью удаленного доступа вы можете получить контроль над компьютерами, когда пользователь вошел в систему, что дает вам возможность взглянуть на проблемы, с которыми они сталкиваются. Это дает вам лучшее представление о проблеме.

- Менеджеры автоматизации: эти инструменты довольно просты и часто включают в себя интерфейс интерактивных сценариев для создания повторяющихся процессов. У вас есть много задач, которые нужно выполнять на регулярной основе? Менеджер автоматизации позволит вам свернуть эти задачи в «политику», а затем настроить расписание для этой политики.

Дерево терминов и сайт

Дерево терминов используется для описания набора объектов в Active Directory. Что это? Простыми словами это можно объяснить при помощи древовидной ассоциации. Когда контейнеры и объекты объединены иерархически, они имеют тенденцию формировать ветви — отсюда и название. Связанным термином является непрерывное поддерево, которое относится к неразрывному основному стволу дерева.

Продолжая метафорию, термин «лес» описывает совокупность, которая не является частью одного и того же пространства имен, но имеет общую схему, конфигурацию и глобальный каталог. Объекты в этих структурах доступны всем пользователям, если это позволяет безопасность. Организации, разделенные на несколько доменов, должны группировать деревья в один лес.

Сайт — это географическое местоположение, определенное в Active Directory. Сайты соответствуют логическим IP-подсетям и, как таковые, могут использоваться приложениями для поиска ближайшего сервера в сети. Использование информации сайта из Active Directory может значительно снизить трафик в глобальных сетях.

История вторая – Как Вася в алкоголе запутался

Однажды к одному CIO пришёл руководитель IT-департамента.

Действуем.

Последовательность действий

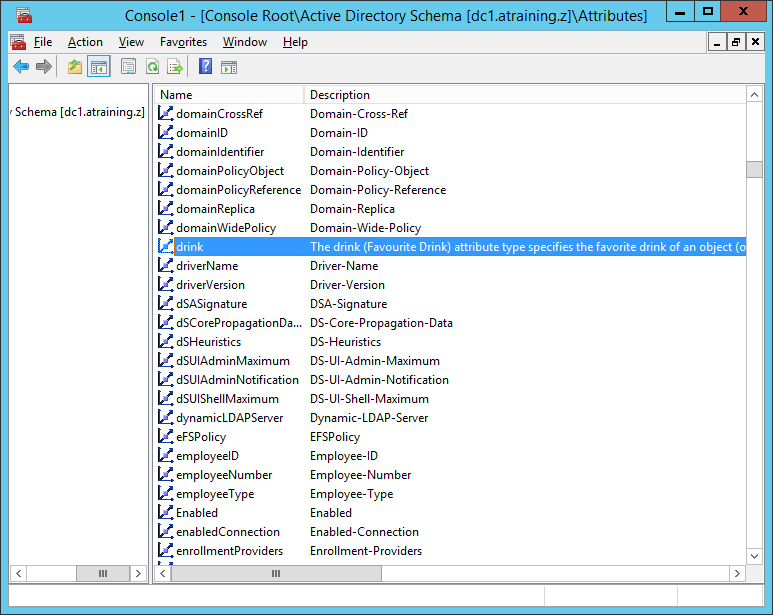

В схеме Active Directory есть штатный атрибут drink – его описание выглядит как “The drink (Favourite Drink) attribute type specifies the favorite drink of an object (or person)”.

Марка выпивки — штатный атрибут Active Directory(кликните для увеличения до 773 px на 615 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Марка выпивки — штатный атрибут Active Directory(кликните для увеличения до 773 px на 615 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Это пачка текстовых строк в Unicode, которая благоразумно не добавлена в объект user по умолчанию. Мы её добавим – сделать это несложно:

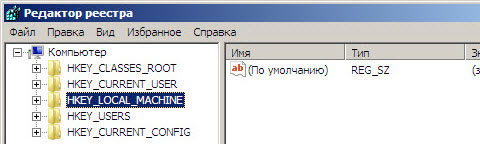

- Зарегистрируем оснастку для редактирования схемы Active Directory – выполнив команду regsvr32 schmmgmt.dll (не забудем, что для данного внесения изменений в \CLSID надо быть членом группы локальных администраторов или обладать аналогичными правами на ветку реестра)

- Откроем новый экземпляр mmc, добавим туда оснастку Active Directory Schema, и найдём там в контейнере Classes класс user

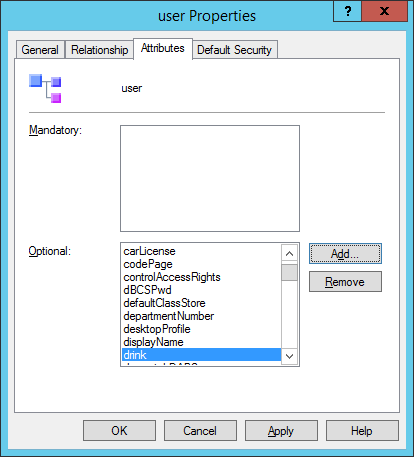

- Далее на вкладке Attributes добавим данный атрибут к пользователю

Добавляем атрибут drink к классу user в Active Directory(кликните для увеличения до 414 px на 457 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Добавляем атрибут drink к классу user в Active Directory(кликните для увеличения до 414 px на 457 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

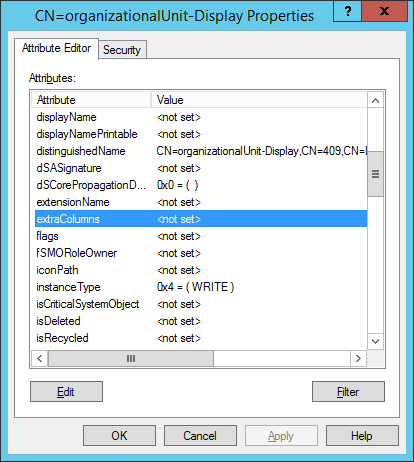

Закроем оснастку Active Directory Schema, т.к. она нам больше не понадобится, и откроем ADSI, чтобы теперь добавить этот замечательный атрибут в GUI оснастки Active Directory Users & Computers. Путь наш будет лежать туда же, куда и в прошлой истории – в контейнер CN=код языка,CN=Display Specifiers,CN=Configuration в лесу Active Directory. Мы выберем тот тип контейнеров, при просмотре которых у нашего пользователя должны выводиться дополнительные атрибуты – например, OU. Раз OU, то называться объект будет organizationalUnit-Display, а интересовать нас в нём будет атрибут extraColumns:

Добавление новой колонки в отображение объекта user в Active Directory(кликните для увеличения до 414 px на 462 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Добавление новой колонки в отображение объекта user в Active Directory(кликните для увеличения до 414 px на 462 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Кстати, если нам хочется, чтобы колонка отображалась вообще везде, где не указано какие колонки отрисовывать, надо взять объект default-Display.

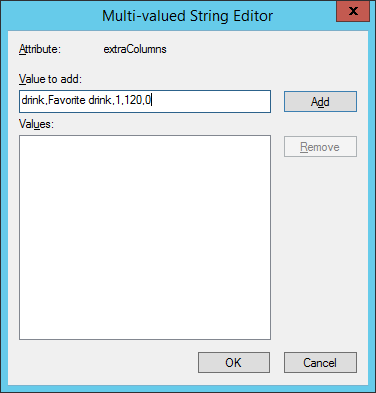

Формат строки, описывающей дополнительную колонку, достаточно прост:

- Название атрибута

- Заголовок колонки с атрибутом

- Будет ли отображаться по умолчанию (мы поставим единицу)

- Стартовая ширина колонки в пикселях (если поставить -1, будет подобрана автоматически, мы поставим 120 пикселей)

- Зарезервированное на будущее значение, пока что нуль

Таких строк, как понятно, можно добавить несколько – всё зависит от того, что Вам конкретно надо отображать в первую очередь. Это удобнее, чем каждый раз кликать на пользователе, чтобы просмотреть нужный атрибут, отсутствующий в консоли Active Directory Users & Computers по умолчанию. В нашем случае всё будет выглядеть вот так:

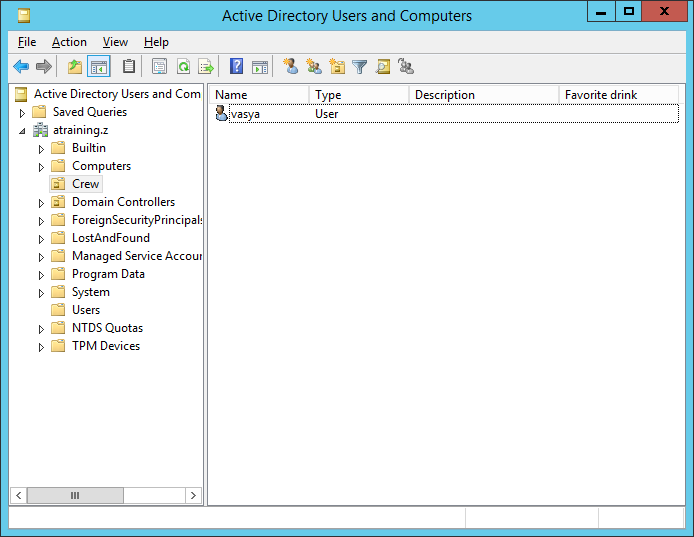

Дополнительная колонка с нужным атрибутом в Active Directory(кликните для увеличения до 376 px на 393 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Дополнительная колонка с нужным атрибутом в Active Directory(кликните для увеличения до 376 px на 393 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

А результат будет такой:

Пользователь в Active Directory с информацией о предпочитаемой выпивке(кликните для увеличения до 694 px на 537 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Пользователь в Active Directory с информацией о предпочитаемой выпивке(кликните для увеличения до 694 px на 537 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Как понятно, и тип родительского контейнера, и тип объекта, и атрибут можно менять произвольно – плюсом будет то, что это не потребует никакой модификации стандартной консоли и будет сразу работать “из коробки” во всей организации. Редактировать атрибут можно произвольными методами – через вкладку Attribute Editor, через PowerShell – на выбор.

Доверительные отношения (и типы доверия)

Как упоминалось выше, доверительные отношения используются для облегчения связи между доменами. Трасты обеспечивают аутентификацию и доступ к ресурсам между двумя объектами. Трасты могут быть односторонними или двусторонними по своей природе. В рамках доверия два домена делятся на доверяющий домен и доверенный домен.

В одностороннем доверии, доверяющий домен получает доступ к деталям аутентификации доверенного домена, чтобы пользователь мог получить доступ к ресурсам из другого домена. При двустороннем доверии оба домена принимают данные аутентификации другого. Все домены в лесу доверяют друг другу автоматически, но вы также можете установить отношения доверия между доменами в разных лесах для передачи информации.

Вы можете создавать трасты через Мастер новых трестов. Мастер нового доверия это мастер настройки, который позволяет создавать новые доверительные отношения Здесь вы можете просмотреть Доменное имя, Тип доверия, и переходный статус существующих трастов и выберите тип доверия, которое вы хотите создать.

Типы доверия

Существует несколько типов доверия в Active Directory. Мы перечислили их в таблице ниже:

| Родитель и ребенок | переходный | Двусторонний | да | Родительское и дочернее доверие устанавливается при добавлении дочернего домена в дерево доменов.. |

| Дерево-корень | переходный | Двусторонний | да | Доверие к корню дерева устанавливается в момент создания дерева домена в лесу. |

| внешний | Нетранзитивных | Односторонний или двусторонний | нет | Предоставляет доступ к ресурсам в домене Windows NT 4.0 или домене, расположенном в другом лесу, который не поддерживается доверием леса. |

| область | Транзитивный или нетранзитивный | Односторонний или двусторонний | нет | Формирует доверительные отношения между областью Kerberos, отличной от Windows, и доменом Windows Server 2003. |

| лес | переходный | Односторонний или двусторонний | нет | Делит ресурсы между лесами. |

| кратчайший путь | переходный | Односторонний или двусторонний | нет | Сокращает время входа пользователей между двумя доменами в лесу Windows Server 2003. |

Что такое редактор атрибутов Active Directory

И так ранее мы с вами установили Active Directory, и разобрались со всеми понятиями активного каталога, из которых мы выяснили, что администратор, получает информацию о всех объектах схемы в виде красивого графического интерфейса, например, оснастки ADUC, а вот контроллеры домена и другие компьютеры, получают информацию об объектах в виде языка LDAP, который лежит в основе Active Directory.

В итоге можно дать вот такое определение редактору атрибутов Actvie Directory – это дополнительная надстройка в графической утилите управления объектами активного каталога, позволяющая в удобном для человека редакторе, внести изменения в нужные атрибуты схемы, а так же проверить и посмотреть остальные значения в неизменяемых атрибутах.

Приведу простой пример использования редактора атрибутов:

- Необходимо узнать distinguished name

- Задать automapping для почты пользователю с правами только на чтение

Примеров может быть очень много, так как атрибутов огромное количество. ниже давайте разберемся, где все это можно посмотреть.

Общее

C помощью службы Active Directory создаются учетные записи компьютеров, проводится подключение их к домену, производится управление компьютерами, контроллерами домена и организационными подразделениями (ОП).

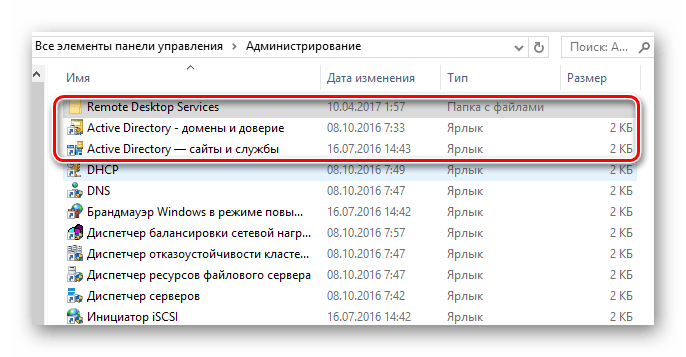

Для управления Active Directory предназначены средства администрирования и поддержки. Перечисленные ниже инструменты реализованы и виде оснасток консоли ММС (Microsoft Management Console):

- Active Directory — пользователи и компьютеры (Active Directory Users and Computers) позволяет управлять пользователями, группами, компьютерами и организационными подразделениями (ОП);

- Active Directory — домены и доверие (Active Directory Domains and Trusts) служит для работы с доменами, деревьями доменов и лесами доменов;

- Active Directory — сайты и службы (Active Directory Sites and Services) позволяет управлять сайтами и подсетями;

- Результирующая политика (Resultant Set of Policy) используется для просмотра текущей политики пользователя или системы и для планирования изменений в политике.

В Microsoft Windows 2003 Server можно получить доступ к этим оснасткам напрямую из меню Администрирование (Administrative Tools).

Еще одно средство администрирования — оснастка СхемаActive Directory (Active Directory Schema) — позволяет управлять и модифицировать схему каталога.

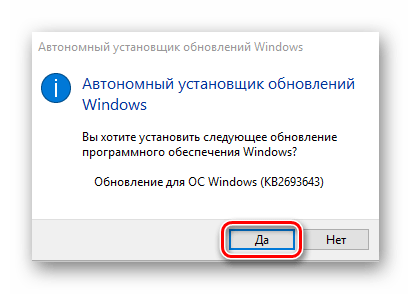

Где скачать и как установить

Вначале нужно выполнить установку RSAT на свой ПК. По умолчанию этот инструмент в Win 10 отсутствует. С помощью RSAT удастся дистанционно управлять объектами сети с использованием Диспетчера серверов. Этот сервис нельзя загрузить на ноутбук, работающий на основе Домашней или Стандартной версии. RSAT разрешается скачивать на мощные ПК, имеющие Профессиональную или Корпоративную редакцию Win 10.

Как самостоятельно скачать RSAT:

зайти на сайт «Майкрософт»;

- найти «Remote Server Administration Tools» (для конкретной редакции Win 10);

- выбрать пакет, соответствующий конкретной разрядности (х64 или х86);

- нажать на Download;

- добавить RSAT на свой ПК;

- в ходе установки активировать инсталляцию сопутствующих обновлений;

- в конце перезапустить ПК.

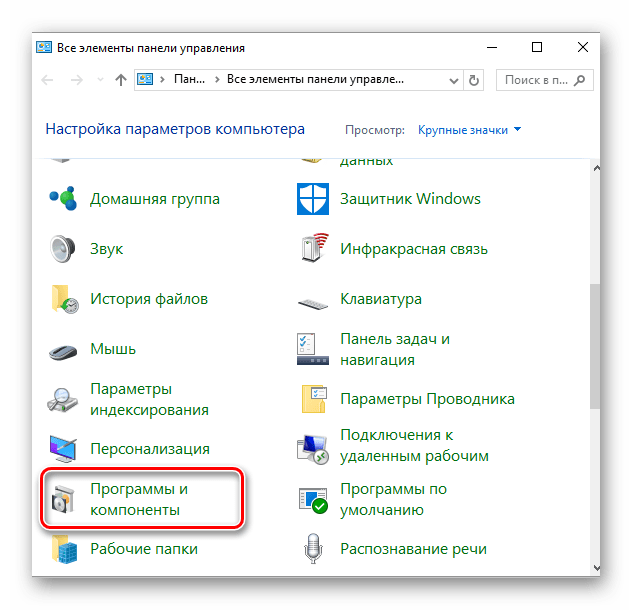

Завершив скачивание RSAT, рекомендуется выполнить активацию этого средства на своем ПК:

- вызвать Control Panel;

- отыскать подпункт «Programs and Features»;

кликнуть по «Turn Windows features on or off»;

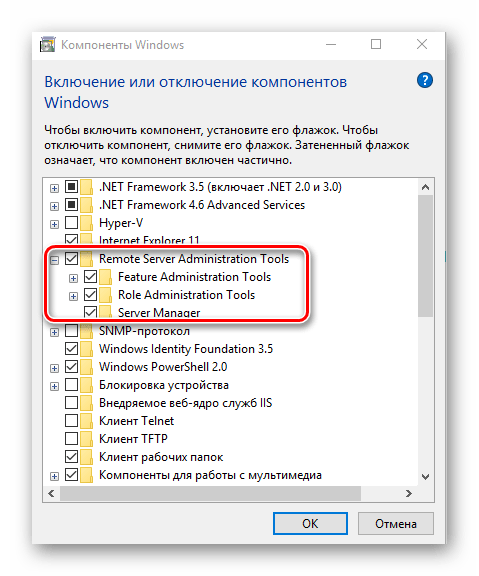

- появится окошко «Win Feature»;

- отыскать «Remote Server Administration Tools»;

- раскрыть ветку;

- найти «Role Administration Tools»;

- пометить птичкой «AD DS and AD LDS Tools» и другие строчки в этой ветке (должны быть активными по умолчанию);

- выделить «AD DS Tools» и нажать на «ОК».

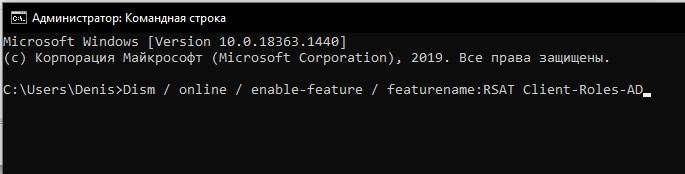

Установку ADUC удастся выполнить из «Командной строчки с помощью таких команд:

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS-SnapIns».

Важно! После скачивания инструментов нужно вызвать Панель управления и зайти в подпункт «Administrative Tools». Там должна появиться новая опция под названием «Active Directory Users and Computers»

После появления этого инструмента разрешается подсоединиться к контроллеру. Выполнить это действие пользователь сможет самостоятельно.

Category Archives: Active directory, GPO, CA

22.03.2021 Active directory, GPO, CA

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз мы с вами разобрали «Как убрать поиск по вкладкам Google Chrome», двигаемся дальше и сегодня поговорим опять на тему активного каталога и домена Windows. В данной статье я вас научу отключать проверку дублей SPN в Active Directory, покажу варианты когда это можно использовать, так как сама Microsoft дала такую возможность.

07.02.2021 Active directory, GPO, CA

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами успешно устранили на одном из ноутбуков черный экран при загрузке Windows 10. В сегодняшней статье я вам хочу показать, как вы можете для специфического софта, дать права на контейнер «Deleted Objects» в который как вы знаете попадают удаленные объекты Active Directory. Врятли конечно вы часто это будите делать, но знать, как это сделать нужно, могут например спросить на собеседовании.

10.11.2020 Active directory, GPO, CA

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в России по системному администрированию Pyatilistnik.org. В прошлый раз я вас научил, как создавать GPT диск разными методами и пояснил для чего, это нужно уметь. Сегодня я хочу с вами поделиться стареньким, но иногда нужным программным пакетом утилит от компании Microsft «Reskit для Windows Server 2003». Я с вами поделюсь ссылкой на его скачивание и приведу описание всех утилит входящих в него. Как я выяснил в 2021 году от моего подписчика, у многих еще в организациях в качестве серверных систем стоит Windows Server 2003, о как.

03.10.2020 Active directory, GPO, CA

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами разобрали методы оплаты телефона Билайн. В сегодняшней же публикации я хочу вам вновь показать практику траблшутинга активного каталога, и мы разберем очень частую ошибку репликации ID 2042, которую вы можете лицезреть в своем Active Directory, сразу скажу, что она не смертельная и решается весьма просто и без лишних телодвижений.

15.09.2020 Active directory, GPO, CA

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз мы с вами разобрали методы оплаты телефона Билайн, я привел вам варианты использования самых известных банков, мы сэкономили время, самый ценный ресурс в мире. Двигаемся дальше и сегодня разберем серьезную ошибку, которая может вам доставить уйму проблем при ее диагностике и в работе пользователей. Речь пойдет, о проблемах репликации между контроллерами домена, где на сбойном контроллере вы будите получать тьму ошибок, одной из которых будет «The target principal name is incorrect. SyncAll exited with fatal Win32 error: 8440 (0x20f8)». Давайте восстанавливать правильную работу нашего AD.

16.07.2020 Active directory, GPO, CA

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов посвященному системному администрированию Pyatilistnik.org. В прошлый раз мы с вами разобрали методы как подключиться к удаленному рабочему столу и какие утилиты для этого лучше использовать. Сегодня я хочу вам рассказать про ошибку репликации ID 1694 в Active Directory Windows Server 2016, с которой мне пришлось столкнуться. Данная ошибка вызывает огромные проблемы между вашими контроллерами домена и препятствует нормальной работе активного каталога, но обо всем по порядку.

01.05.2020 Active directory, GPO, CA

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов России по системному администрированию Pyatilistnik.org. В прошлый раз мы с вами подробно рассмотрели две замечательные консольные утилиты iperf и robocopy, научились их применять на практике. Сегодня я хочу вам показать и рассказать про замечательный сборник утилит «Набор администрирования AD RMS SP2 Administration Toolkit», который вы сможете загрузить.

05.04.2020 Active directory, GPO, CA

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik.org. В прошлый раз мы с вами установили операционную систему CentOS 8 и протестировали на ней утилиту Iperf. Двигаемся дальше, в сегодняшней публикации я бы хотел с вами поделиться небольшим опытом относительно недавней ситуации в которую я попал, а именно у меня не получилось произвести выпуск сертификата на моем центре сертификации, где я постоянно получал ошибку «Your certificate request was denied. Your request id is 87977. The disposition message is «Denied by Policy Module». давайте разбираться в чем дело.