Установка оснастки active directory в windows 10 20h2

Содержание:

- Аctive directory простыми словами

- Сценарии Windows Admin Center

- Репликация данных в Active Directory

- Создание компьютеров при помощи оснастки «Active Directory – пользователи и компьютеры»

- Что такое резервное копирование?

- Параметры поставщика удостоверений

- Ввод в домен Windows 10, за минуту

- Где скачать и как установить

- Active Directory (Предварительная версия)

- Что такое делегирование AD

- Роли доступа к шлюзу

- Оснастка Службы удаленных рабочих столов на Windows 7

- Подключение консоли ADUC к домену из рабочей группы

Аctive directory простыми словами

Если говорить проще AD это база (табличка) находящаяся на одном или нескольких компьютерах-серверах, которая вмещает всю информацию о пользователях подключенных к сети: учетная запись, пароль и права доступа. Благодаря индексации ресурсов домена (сети) поиск устройств или информации происходит очень быстро и не отражается на работе пользователей. Каждый пользователь работает со своими уникальными настройками и правами, поэтому при работе за другим компьютером, но со своим именем и паролем, он увидит свои настройки и рабочий стол, к которому привык.

В общем говоря эта кибертехнология подобна телефонному справочнику, где хранится информация обо всех пользователях и ресурсах сетевого объекта (предприятия или организации)

Служебные программы Интернета соединяют все компьютеры в сеть (Домен). DNS-домены созданы по принципу иерархии, являются основой Интернета. На разных иерархических уровнях идентификация происходит по-разному, а DNS преобразовывает названия сайтов в IP-адрес. Например, diadema.network.com в 192.168.1.8. Где diadema –компьютерное имя, а network – домен этой ячейки.

Домены верхних уровней называются главными (корневыми) доменами.

Нижними уровнями являются «Деревья». Они представляют собой структуру с множеством доменов. Главным звеном структуры есть коренной(главный) домен. Для него создаются низшие (дочерние) Active Directory. Названия (имена) доменов для Active Directory могут использоваться один раз и не повторяться.

Работа с доменами Active Directory

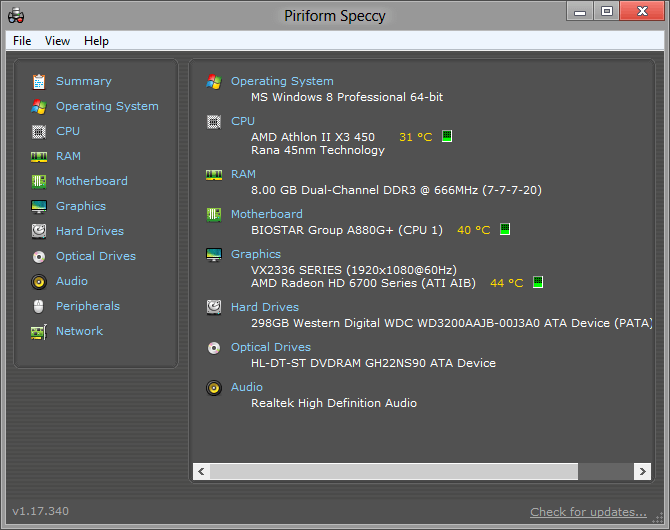

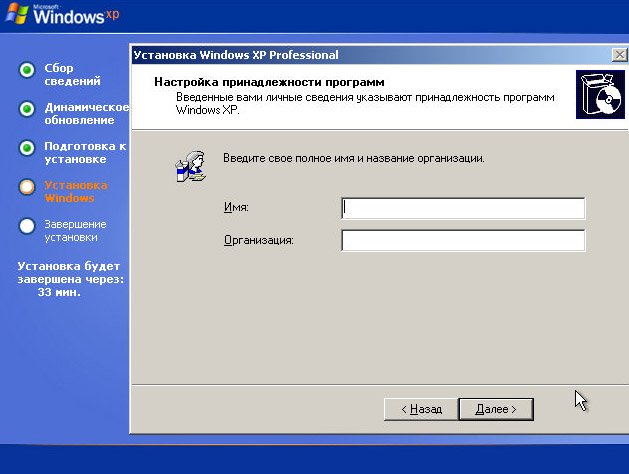

Пользоваться всеми привилегиями служебной программы Active Directory могут только те компьютеры, у которых установлена система (ОС) Windows XP Professional и Windows 2000. Они представляют собой абонентов ADс доступом к различным ресурсам этой сети.

Операционная система (ОС) Windows Server 2003 играет роль главного домена и производит контроль правовых доступов к ресурсам. Иногда предоставляя некоторым контроллерам домена больше прав для выполнения определенных задач, и при переходе на определенные сайты.

Преимущества active directory

Если предприятие заинтересовано в создании доступа к информации не одного пользователя, тогда Active Directory будет отличной альтернативой. Рассмотрим основные достоинства использование приложения Active Directory:

Централизованная база. Active Directory представляет себя, как сконцентрированную службу каталога и реализуется в рамках предприятия. Это значительно облегчает работу модератора, так как руководство учетными записями не требует соединения с двумя или более каталогами. Кроме того, применяется всего одна служба по всем приложениям.

Удобная регистрация. После проведения регистрации, пользователь имеет возможность использовать все ресурсы сети без дополнительных настроек и в любое время.

Делегированное управление. Active Directory дает администраторам возможность передавать свои права. Для этого используется дополнительный мастер «Delegation Of Control Wizard» или настройка разрешения доступа к другим объектам Active Directory.

Встроенная безопасность. Приложение Active Directory работает с системой безопасности, встроенной в Windows Server 2003, что защищает всю сеть от вредоносных программ. Попытка проникновения вирусов будет сразу заблокирована.

Используем базу данных на windows server 2012

БД Windows Server 2012 работает с новыми и усовершенствованными функциями, которые позволяют преобразовывать облачные хранения, сокращая расходы на дополнительные технологии. Также много инноваций для удобной работы c необходимой информацией и работой с доменными службами active directory.

Windows Server 2012 располагает современной платформой с архитектурой, что разделена, тем самым обеспечивает свободу действий при настройке серверной части. Она являет собой универсальную и эластичную платформу для веб-приложений. Современный стиль в работе обеспечивает гибкость и легкость доступа к привычной обстановке и не зависит от устройства, которое используется.

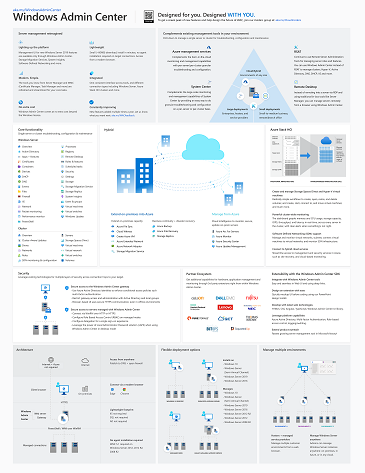

Сценарии Windows Admin Center

Ниже приведены несколько действий, для выполнения которых вы можете использовать Windows Admin Center.

-

Упрощение управления серверами. Управляйте серверами и кластерами с помощью модернизированных версий привычных инструментов, таких как диспетчер серверов. Установка занимает меньше пяти минут, и вы сразу можете приступать к управлению серверами в своей среде, дополнительная настройка не требуется. Дополнительные сведения см. в статье Что такое Windows Admin Center?.

-

Работа с гибридными решениями. Интеграция с Azure позволяет дополнительно подключать локальные серверы к соответствующим облачным службам. Дополнительные сведения см. в статье Подключение Windows Server к гибридным службам Azure.

-

Упрощение гиперконвергентного управления. Оптимизируйте управление гиперконвергентными кластерами Azure Stack HCI или Windows Server. Используйте упрощенные рабочие нагрузки для создания виртуальных машин, томов Локальных дисковых пространств, программно-определяемых сетей и многого другого, а также управления ими. Дополнительные сведения см. в статье Manage Hyper-Converged Infrastructure with Windows Admin Center (Управление гиперконвергентной инфраструктурой с помощью Windows Admin Center).

Ниже представлено видео с обзором, а после него — плакат с более подробной информацией.

Репликация данных в Active Directory

Репликация — это процедура копирования, которую проводят при необходимости хранения одинаково актуальных сведений, существующих на любом контроллере.

Она производится без участия оператора. Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.

Active Directory представляет собой службы для системного управления. Они являются намного лучшей альтернативой локальным группам и позволяют создать компьютерные сети с эффективным управлением и надёжной защитой данных.

Если вы не сталкивались ранее с понятием Active Directory и не знаете, как работают такие службы, эта статья для вас. Давайте разберёмся, что означает данное понятие, в чём преимущества подобных баз данных и как создать и настроить их для первоначального пользования.

Создание компьютеров при помощи оснастки «Active Directory – пользователи и компьютеры»

Создание учетной записи компьютера перед тем, как учетная запись будет присоединяться к домену, называется предварительным размещением компьютера. Для того чтобы предварительно разместить учетную запись компьютера при помощи оснастки «Active Directory – пользователи и компьютеры», выполните следующие действия:

- Откройте оснастку «Active Directory – пользователи и компьютеры». Для этого вам нужно открыть панель управления, в ней открыть раздел «Система и безопасность», затем «Администрирование» и в появившемся окне открыть оснастку «Active Directory – пользователи и компьютеры». Также вы можете воспользоваться комбинацией клавиш +R для открытия диалога «Выполнить» и в диалоговом окне «Выполнить», в поле «Открыть» ввести dsa.msc, а затем нажать на кнопку «ОК»;

- В дереве оснастки разверните домен, в котором будет создаваться учетная запись компьютера, после чего выберите подразделение. Щелкните на этом подразделении правой кнопкой мыши, выберите команду «Создать», а после чего команду «Компьютер»;

- В отобразившемся диалоговом окне «Новый объект — Компьютер», в текстовых полях «Имя компьютера» и «Имя компьютера (пред-Windows 2000)» введите имя учетной записи компьютера, причем, во избежание возможных проблем, эти имена должны быть одинаковыми. Так как присоединить компьютер к домену могут только определенные пользователи или группы, в поле «Имя пользователи или группы» вы можете указать конкретного пользователя или группу, которым будет разрешено присоединять данный компьютер к домену. Для того чтобы указать такую учетную запись, нажмите на кнопку «Изменить» и в отобразившемся диалоговом окне «Выбор «Пользователь» или «Группа»» укажите имя пользователя или группы, которым будет разрешено присоединить компьютер к домену. После того как вся информация будет задана, нажмите на кнопку «ОК». Диалоговое окно «Новый объект – Компьютер» отображено ниже:Рис. 1. Добавление учетной записи компьютера при помощи графического интерфейса

Что такое резервное копирование?

Параметры Windows обычно синхронизируются по умолчанию, но для некоторых параметров, таких как список установленных на устройстве программ, выполняется только резервное копирование. Служба архивации — только для мобильных устройств и в настоящее время недоступна для пользователей Enterprise State Roaming. Служба архивации использует учетную запись Майкрософт и сохраняет параметры и данные приложений в OneDrive. Если пользователь отключает синхронизацию на устройстве в разделе «Параметры», для данных приложения, которые обычно синхронизируются, выполняется только резервное копирование. Доступ к резервным копиям данных можно получить только с помощью операции восстановления во время первого запуска нового устройства. Резервные копии можно отключить с помощью параметров устройства, а управлять ими и удалять их можно через учетную запись OneDrive.

Параметры поставщика удостоверений

Администраторы шлюза могут выбрать один из следующих элементов:

- .

- .

Проверка подлинности смарт-карты

При использовании Active Directory или групп локальных компьютеров в качестве поставщика удостоверений можно принудительно выполнить проверку подлинности смарт-карты, требуя, чтобы пользователи, которые обращаются к Windows Admin Center, были членами дополнительных групп безопасности на основе смарт-карты.

Условный доступ и многофакторная проверка подлинности

Если для шлюза требуется выполнить проверку подлинности Azure AD, вы можете использовать дополнительные функции безопасности, такие как условный доступ и многофакторная проверка подлинности, предоставляемые Azure AD. Краткое руководство. Требование Многофакторной идентификации для конкретных приложений с помощью условного доступа Azure Active Directory

Ввод в домен Windows 10, за минуту

Доброго времени суток! Уважаемые подписчики и гости, крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами разобрали в десятке, новую версию утилиты Robocopy, которая помогает переносить данные в раз быстрее, чем через обычный проводник. В сегодняшней статье, я вам хочу показать, как ввести в домен Active Directory Windows 10. Так как многие с новым интерфейсом и его видоизменением от версии к версии, не могут это сделать. Ну что поехали.

Постановка задачи

Устанавливая тестовую виртуальную машину с Windows 10 1803 (Если вы не знаете, где взять дистрибутив, то вот вам легальный метод, как скачать ISO образ Windows 10), я захотел ее ввести в домен, но не классическим методом, а новым, модным, через интерфейс аля метро 2.0. Какого же было мое удивление, что я минут 10 не мог его найти, я даже ради эксперимента спросил своих коллег со второй линии из технической поддержки, знают ли они, но они мне кроме классического метода не смогли ничего показать.

Гугление так же оставляло больше вопросов, чем ответов, так как той кнопки, про которую все говорили уже не было в моем случае, но я все же ее нашел и решил написать небольшую заметку, мало ли кому-то пригодится.

Читайте так же, как вывести правильно компьютер из домена Active Directory

Для того, чтобы присоединить Windows 10 к домену Active Directory, лично я знаю 4 метода, о которых мы подробно с вами поговорим:

- Ввод Windows 10 в домен, через новый интерфейс параметров Windows

- Классический, я его называю, так как он самый старый и всем хорошо известный, через свойства системы, в окне с переименовыванием компьютера

- Подключить вашу десятку к Active Directory можно с помощью командлетов PowerShell

- Оффлайн ввод в домен, через утилиту djoin, редкий случай, но знать его нужно

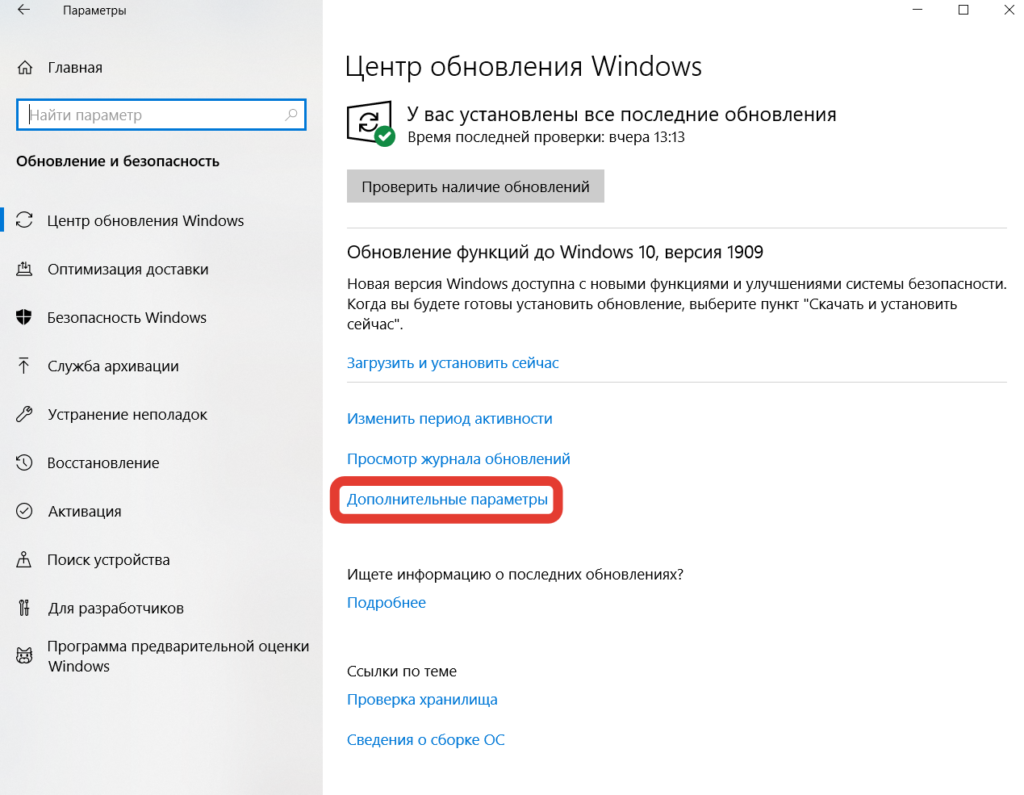

Ввод через новый интерфейс

Данный метод можно разделить на два, объясню почему. Текущая политика компании Microsoft, заключается в том, что она хочет привести внешний вид операционной системы Windows 10 к общему виду на всех устройствах, чтобы все действия, где бы их пользователь не совершал, выполнялись одинаково. С одной стороны это хорошо и наверное правильно, но с другой стороны, это влечет к постоянному и глобальному изменению интерфейса с каждым новым релизом и выпиливание классических оснасток, в виде панели управления.

https://www.youtube.com/watch?v=X6MpJlWxM6M

Подключаем к домену Windows 10 до 1511

Для десятки с релизом Threshold 1 и 2 (1507 и 1511) процедура добавления компьютера в Active Directory имеет такой алгоритм. Вы нажимаете сочетание клавиш Win и I одновременно (Это одна из многих горячих комбинаций в Windows), в результате у вас откроется меню «Параметры». В параметрах вы находите пункт

Далее вы находите раздел «О системе», тут вы увидите сводную информацию, видно, что в моем примере у меня Windows 10 1511, и обратите внимание, что есть две удобные кнопки:

- Присоединение к домену предприятия

- Присоединиться к Azure AD

для подключения к домену вам необходимо указать его полное имя, в моем случае это root.pyatilistnik.org и нажимаем далее.

Следующим шагом у вас будет форма авторизации, где вам предстоит представится от чьего имени вы будите производить подключение к домену Active Directory вашей Windows 10, обычно, это учетная запись администратора домена или пользователя, кому делегированы права.

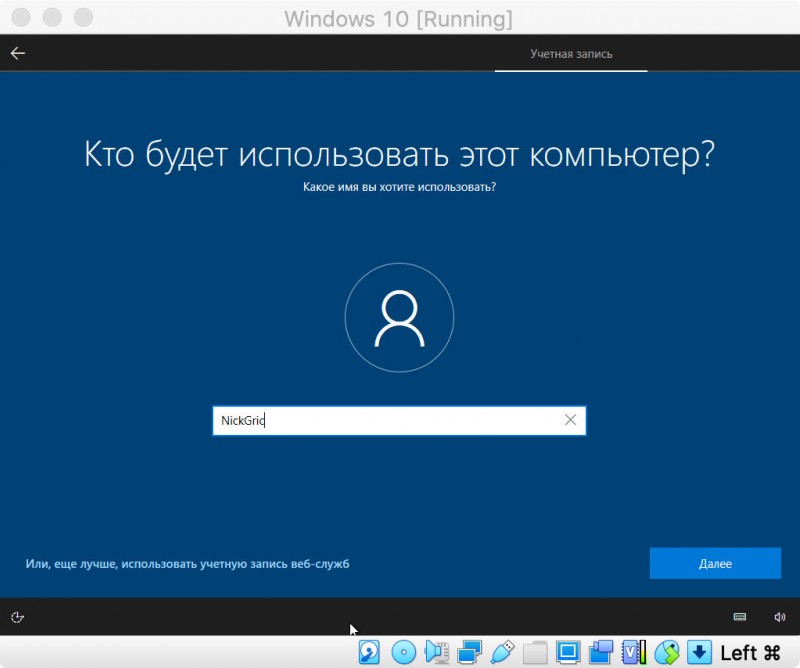

Следующим шагов, вас спросят чтобы вы указали сведения, о учетной записи, которая будет использовать данный компьютер, я этот этап пропускаю.

и последним этапом нужно выполнить перезагрузку рабочей станции, после этого ввод в домен Windows 10, можно считать успешным.

Подключаем к домену Windows 10 выше 1607

В параметрах Windows найдите и перейдите в пункт «Учетные записи»

Находите пункт «Доступ к учетной записи места работы иди учебного заведения» и нажимаем кнопку «Подключиться»

Получите доступ к таким ресурсам, как электронная почта, приложения и сеть. Подключение подразумевает, что ваша компания или учебное заведение смогут управлять некоторыми функциями на этом устройстве, например, параметры, которые вы можете изменить. Для получения конкретных сведений об этом обратитесь в свою компанию или учебное заведение.

Про образовательные учреждения можно почитать на MS https://docs.microsoft.com/ru-ru/education/windows/change-to-pro-education

Про присоединение к Azure AD можно почитать вот это https://docs.microsoft.com/ru-ru/previous-versions//mt629472(v=vs.85)

Где скачать и как установить

Вначале нужно выполнить установку RSAT на свой ПК. По умолчанию этот инструмент в Win 10 отсутствует. С помощью RSAT удастся дистанционно управлять объектами сети с использованием Диспетчера серверов. Этот сервис нельзя загрузить на ноутбук, работающий на основе Домашней или Стандартной версии. RSAT разрешается скачивать на мощные ПК, имеющие Профессиональную или Корпоративную редакцию Win 10.

Как самостоятельно скачать RSAT:

зайти на сайт «Майкрософт»;

- найти «Remote Server Administration Tools» (для конкретной редакции Win 10);

- выбрать пакет, соответствующий конкретной разрядности (х64 или х86);

- нажать на Download;

- добавить RSAT на свой ПК;

- в ходе установки активировать инсталляцию сопутствующих обновлений;

- в конце перезапустить ПК.

Завершив скачивание RSAT, рекомендуется выполнить активацию этого средства на своем ПК:

- вызвать Control Panel;

- отыскать подпункт «Programs and Features»;

кликнуть по «Turn Windows features on or off»;

- появится окошко «Win Feature»;

- отыскать «Remote Server Administration Tools»;

- раскрыть ветку;

- найти «Role Administration Tools»;

- пометить птичкой «AD DS and AD LDS Tools» и другие строчки в этой ветке (должны быть активными по умолчанию);

- выделить «AD DS Tools» и нажать на «ОК».

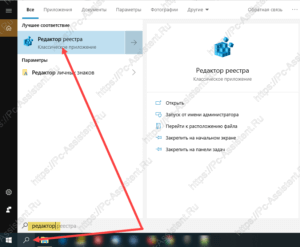

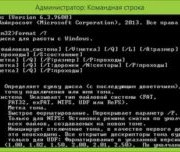

Установку ADUC удастся выполнить из «Командной строчки с помощью таких команд:

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS-SnapIns».

Важно! После скачивания инструментов нужно вызвать Панель управления и зайти в подпункт «Administrative Tools». Там должна появиться новая опция под названием «Active Directory Users and Computers»

После появления этого инструмента разрешается подсоединиться к контроллеру. Выполнить это действие пользователь сможет самостоятельно.

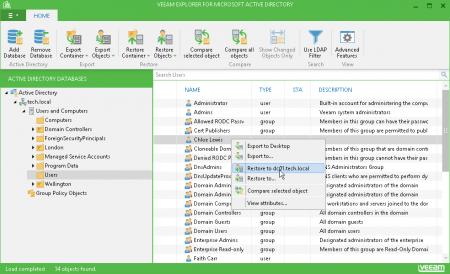

Active Directory (Предварительная версия)

Active Directory является ранней предварительной версией, доступной в веб-канале расширений.

Компоненты

Доступны следующие возможности управления Active Directory:

- Создать пользователя

- Создание группы

- Поиск пользователей, компьютеров и групп

- Область сведений для пользователей, компьютеров и групп при выборе в сетке

- Глобальные действия с сеткой пользователи, компьютеры и группы (включение и отключение, удаление)

- Сброс пароля пользователя

- Пользовательские объекты: Настройка основных свойств & членства в группах

- Объекты компьютеров: Настройка делегирования для одного компьютера

- Объекты групп: Управление членством (Добавление или удаление пользователя за раз)

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Способы удаления корзины с рабочего стола

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Роли доступа к шлюзу

Windows Admin Center определяет две роли для доступа к службе шлюза: пользователи шлюза и администраторы шлюза.

Примечание

Доступ к шлюзу не подразумевает доступ к целевым серверам, отображаемым шлюзом. Для управления целевым сервером пользователь должен подключиться с учетными данными, имеющими права администратора на целевом сервере.

Пользователи шлюза могут подключаться к службе шлюза Windows Admin Center, чтобы через него управлять серверами, но не могут изменять разрешения доступа и механизм проверки подлинности, используемый для шлюза.

Администраторы шлюза могут настраивать доступ, а также способ выполнения проверки подлинности для пользователей шлюза.

Примечание

Если в Windows Admin Center не определены группы доступа, роли будут отражать доступ учетной записи Windows к серверу шлюза.

Оснастка Службы удаленных рабочих столов на Windows 7

Оснастка Службы удаленных рабочих столов на Windows 7 (Remote Desktops MMC Snap-in on Windows 7) это специальное средство для удаленного управления несколькими подключениями удаленных рабочих столов на основе протокола RDP.

В первую очередь это средство будет полезно системным администраторам. Которые часто зависают на тех или иных серверах при настройки или отладки сервисов и служб, чтении логов журналов событий и так далее.

Для того чтобы воспользоваться “Службой удаленных рабочих столов” , необходимо иметь на вашем компьютере установленный пакет, который называется “Средство удаленного администрирования сервера для Windows 7 с пакетом обновления 1” (Remote Server Administration Tools for Windows 7 with SP1), сокращенно RSAT, который позволяют ИТ-администраторам управлять ролями и компонентами, которые устанавливаются на компьютерах под управлением Windows Server 2008 R2, Windows Server 2008 или Windows Server 2003, с удаленного компьютера под управлением Windows 7.

Соответственно установить этот пакет можно только на Windows 7 или Windows 7 SP1 выпусков Профессиональная, Корпоративная и Максимальная (Windows 7 Enterprise, Professional, Ultimate edition).

RSAT доступен как для 32-х, так и для 64-х битных операционных систем.

Размеры установочных файлов весят немало:

Windows6.1-KB958830-x64-RefreshPkg.msu 239.5 MB Windows6.1-KB958830-x86-RefreshPkg.msu 230.0 MB

Размеры файлов можно объяснить наличием достаточного для удаленного администрирования количества оснасток и утилит, соответствующих библиотек поддержки и модулей справки, хотя мне кажется можно было сделать файлик размером поскромнее.

Пакет должен установиться без каких либо проблем.

Далее необходимо зайти: Пуск – Панель управления – Удаление программы.

Для владельцев забугорной версии Windows, этот путь может быть следующим: Start — Control Panel — Programs.

В открывшемся окне необходим щёлкнуть по надписи, обведенной на картинке выше, “Включение и отключение компонентов Windows” или “Turn Windows features on or off”.

В открывшемся окне “Включение или отключение компонентов Windows” переходим в раздел “Средства удаленного администрирования сервера” – “Средства администрирования ролей” – “Средства служб удаленных рабочих столов”.

По английски будет соответственно: scroll down to the “Remote Server Administration Tools” — “Role Administration Tools” — сheck the “Remote Desktop Services Tools” checkbox.

На этом все нажимаем “ОК”, ждем пока установится выбранный компонент и закрываем все окна.

Для того чтобы запустить оснастку “Службы удаленных рабочих столов на Windows 7”, необходим выполнить следующие действия: Пуск – Администрирование — Службы удаленных рабочих столов — Удаленные рабочие столы.

Альтернативный вариант: Пуск – Выполнить — tsmmc.msc.

Откроется типовое для некоторых средства администрирования окно (терминальный сервер), в левой части которого будут отображаться наименования подключаемых компьютеров, а в правой части собственно удаленный рабочий стол выбранного элемента из левой части.

Добавление новых хостов осуществляется щелчком правой кнопкой мыши по элементу “Удаленные рабочие столы” – “Добавление нового подключения”.

В общем виде работа через оснастку “Службы удаленных рабочих столов на Windows 7” выглядит подобно изображению выше.

В общем, надо сказать, довольно удобное средство удаленного администрирования.

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя: runas /netonly /user:winitproaaivanov mmc

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Десять команд PowerShell, которые должен знать каждый администратор Windows

Одним из основных инструментов управления доменами Active Directory является оснастка «Active Directory — пользователи и компьютеры» Active Directory (ADUC).

Адаптер ADUC используется для выполнения типичных задач администрирования домена и управления пользователями, группами, компьютерами и организационными подразделениями в домене Active Directory.

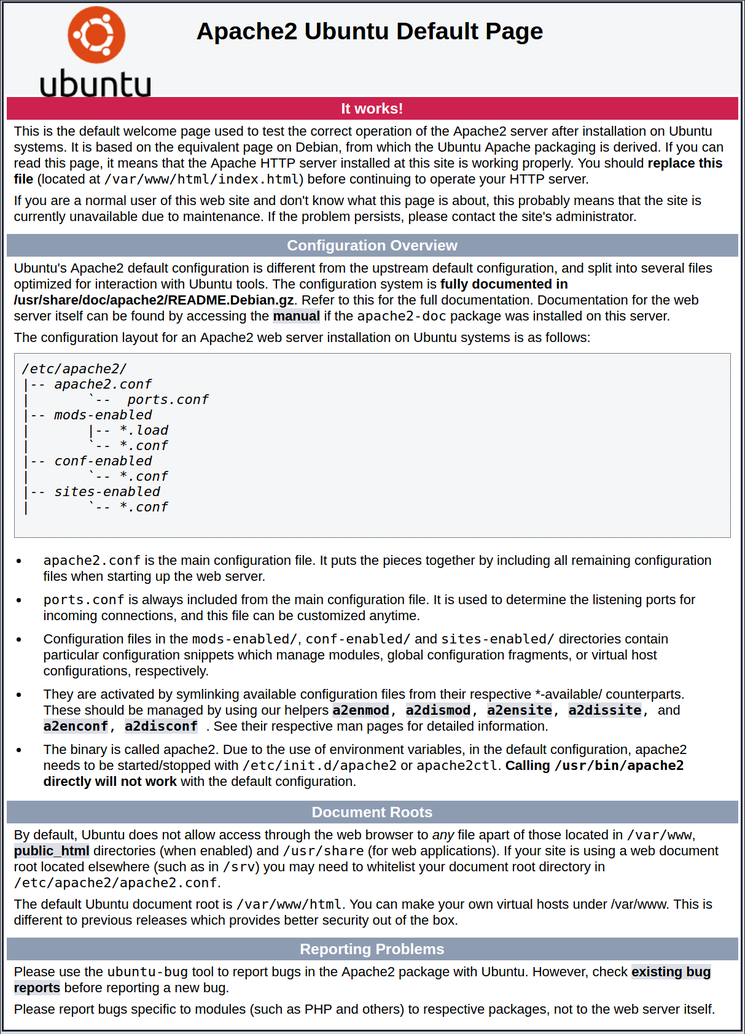

По умолчанию консоль Active Directory — пользователи и компьютеры () установлена на сервере, когда она продвигается на контроллер домена во время выполнения роли доменных служб Active Directory (AD DS).

Чтобы использовать оснастку ADUC в Windows 10, сначала необходимо установить Microsoft Remote Server Administration Tools (RSAT).

RSAT включает в себя различные инструменты командной строки, модули PowerShell и оснастки для удаленного управления серверами Windows, Active Directory и другими ролями и функциями Windows, которые работают на серверах Windows.

Как установить Active Directory — пользователи и компьютеры на Windows 10?

По умолчанию RSAT не установлен в Windows 10 (и других настольных операционных системах Windows).

Средства удаленного администрирования сервера (RSAT) позволяют ИТ-администраторам удаленно управлять ролями и компонентами в Windows Server 2016, 2012 R2, 2012, 2008 R2 с рабочих станций пользователей под управлением Windows 10, 8.1, 8 и Windows 7.

RSAT напоминает средства администрирования Windows Server 2003 Pack (), который был установлен на клиентах под управлением Windows 2000 или Windows XP и использовался для удаленного управления сервером. RSAT не может быть установлен на компьютерах с домашними выпусками Windows.

Форумы

Чтобы установить RSAT, у вас должна быть профессиональная или корпоративная версия Windows 10.

Совет. Как вы можете видеть, пакет RSAT доступен для последней версии Windows 10 1803.

WindowsTH-RSAT_WS_1709 и WindowsTH-RSAT_WS_1803 используются для управления Windows Server 2016 1709 и 1803 соответственно.

Если вы используете предыдущую версию Windows Server 2016 или Windows Server 2012 R2 / 2012/2008 R2, вам необходимо использовать пакет WindowsTH-RSAT_WS2016.

Выберите язык вашей версии Windows 10 и нажмите кнопку «Download».

В зависимости от битности вашей ОС выберите нужный файл * .msu:

- Для Windows 10 x86 — загрузите WindowsTH-RSAT_ (69.5 MB);

- Для Windows 10 x64 — загрузите WindowsTH-RSAT_ (92.3 MB);

CredSSP encryption oracle remediation – ошибка при подключении по RDP к виртуальному серверу (VPS / VDS)

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

c:InstallWindowsTH-RSAT_ /quiet /norestart