Базовые параметры безопасности windowswindows security baselines

Содержание:

- Введение

- Отключить защитник Windows 10 групповой политикой

- Настройка параметра с помощью консоли «Локализованная политика безопасности»To configure a setting using the Local Security Policy console

- Как полностью выключить защитника

- Развертывание HVCI в виртуальных машинахHVCI deployment in virtual machines

- Отключить защитник Windows 10 групповой политикой

- Виртуализация Windows 10

- №3 Использование программы «DWS»

- Как полностью отключить Защитник Windows 10 (до версии 1703)

- Использование групповой политики для скрытия всех уведомленийUse Group Policy to hide all notifications

- Скрыть область защиты вымогателейHide the Ransomware protection area

- Безопасность Windows 7 и Windows 10

- Об этом руководствеAbout this guide

- Просмотр параметров защиты от вирусов и угроз в приложении Безопасность WindowsReview virus and threat protection settings in the Windows Security app

- Основные причины невозможности запуска защитника Windows 10

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Отключить защитник Windows 10 групповой политикой

Редактор групповой политики отсутствует в домашней и начальной версиях Windows 10, и есть только в профессиональной и корпоративной. Можно его перенести с профессиональной версии, но проще воспользоваться другим способом. Если Вы используете профессиональную или корпоративную версию Windows 10, тогда этот способ для Вас.

- Откроем редактор локальной групповой политики нажав на клавиши Win+R в окно Выполнить введем gpedit.msc и нажмем ОК.

- Перейдем по пути: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа «Защитник Windows» ищем параметр Выключить антивирусная программу «Защитник Windows.

- Открываем параметр и меняем состояние параметра на Включено (если Вы включаете этот параметр политики, то антивирусная программа «Защитник Windows» не работает, и на компьютере не происходит поиск вредоносных и других нежелательных программ).

Настройка параметра с помощью консоли «Локализованная политика безопасности»To configure a setting using the Local Security Policy console

-

Чтобы открыть локализованную политику безопасности, на экране «Начните» введите secpol.mscи нажмите ввод.To open Local Security Policy, on the Start screen, type secpol.msc, and then press ENTER.

-

В области «Параметры безопасности» дерева консоли сделайте одно из следующих параметров:Under Security Settings of the console tree, do one of the following:

- Щелкните «Политики учетных записей», чтобы изменить политику паролей или политику блокировки учетных записей.Click Account Policies to edit the Password Policy or Account Lockout Policy.

- Щелкните «Локальные политики», чтобы изменить политику аудита, назначение правпользователя или параметры безопасности.Click Local Policies to edit an Audit Policy, a User Rights Assignment, or Security Options.

-

При нажатии параметра политики в области сведений дважды щелкните политику безопасности, которую необходимо изменить.When you find the policy setting in the details pane, double-click the security policy that you want to modify.

-

Измените параметр политики безопасности и нажмите кнопку «ОК».Modify the security policy setting, and then click OK.

Примечание

- Некоторые параметры политики безопасности требуют перезапуска устройства до того, как параметр вступает в силу.Some security policy settings require that the device be restarted before the setting takes effect.

- Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Как полностью выключить защитника

В новых редакциях Windows 10 (1903 и выше) сначала необходимо отключить «Защиту от подделки», которая мониторит компьютер на внесение изменений вредоносным ПО и блокирует доступ к настройкам.

Все шаги необходимо выполнять от имени администратора.

1. Нажмите на значок стрелки в трее, щелкните по иконке щита.

2. Откройте раздел «Защита от вирусов и угроз».

3. Перейдите в «Управление настройками».

4. Отключите защиту от подделки.

Рассмотрим несколько способов, как полностью выключить системный антивирус Windows Defender.

Способ 1: в редакторе групповых политик

Способ сработает, если у вас установлена Windows 10 редакции «Профессиональная» или «Корпоративная».

1. В меню Пуск введите gpedit.msc и откройте приложение.

2. Раскройте ветку: Конфигурация компьютера – Административные шаблоны – Компоненты Windows.

3. В левом списке выберите папку «Антивирусная программа защитника Windows». Затем в правой части окна дважды кликните по настройке «Выключить антивирусную программу Защитник Windows».

В настройках активируйте переключатель в положение «Включено» и нажмите кнопку «Применить».

4. Далее поочередно откройте следующие настройки:

- Разрешить запуск службы защиты от вредоносных программ.

- Разрешить постоянную работу службы защиты от вредоносных программ.

В каждой из них установите переключатель в положение «Отключено» и нажмите «Применить».

5. Перейдите в папку «Защита в режиме реального времени».

Измените следующие параметры:

- Выключить защиту в реальном времени: установите переключатель в положение «Включено».

- Включить наблюдение за поведением — Отключено.

- Проверять все загруженные файлы и вложения — Отключено.

- Отслеживать активность программ и файлов на компьютере — Отключено.

6. После проделанных действий обязательно перезагрузите компьютер.

На заметку. Для повторной активации защитника проделайте все шаги в обратном порядке, только параметры во всех настройках установите в «Не задано».

Способ 2: в редакторе реестра

Способ подойдет, если у вас установлена Windows 10 редакции «Домашняя».

Важно! Выполняйте шаги в той последовательности, в которой они указаны в инструкции. Не изменяйте другие параметры реестра, так как некорректные действия могут нарушить работу системы

Если вы начинающий пользователь, рекомендую прочитать материал для общего ознакомления. Ведь существует более простой способ отключения защитника – при помощи специальной программы (см. ).

1. В меню Пуск введите regedit и запустите редактор реестра.

2. Разверните ветку HKEY_LOCAL_MACHINE, а в ней SOFTWARE.

3. Чуть ниже раскройте ветку «Policies», а в ней «Microsoft». Кликните правой кнопкой мыши по «Windows Defender», в контекстном меню выберите «Создать» — Параметр DWORD (32 бита).

4. Задайте название DisableAntiSpyware. Затем дважды щелкните по параметру, в поле значение напечатайте 1 и нажмите OK.

5. Правой кнопкой мыши кликните по «Windows Defender», в пункте «Создать» выберите «Раздел». Название для раздела укажите Real-Time Protection.

6. В этот раздел добавьте еще несколько параметров DWORD (32 бита) со значением 1:

- DisableIOAVProtection

- DisableBehaviorMonitoring

- DisableRealtimeMonitoring

- DisableOnAccessProtection

7. Создайте раздел с названием Spynet, добавьте в него три параметра:

- DisableBlockAtFirstSeen, значение 1.

- LocalSettingOverrideSpynetReporting, значение 0.

- SubmitSamplesConsent, значение 2.

8. Разверните ветку: HKEY_LOCAL_MACHINE\SYSTEM – CurrentControlSet – Services – WinDefend. Найдите параметр Start и задайте ему значение 4.

В дополнение можно отключить иконку защитника в трее. Для этого откройте Диспетчер задач, перейдите на вкладку «Автозагрузка», щелкните правой кнопкой мыши по «Windows Security notification icon» и выберите пункт «Отключить».

9. Перезагрузите компьютер.

Для возобновления работы защитника нужно будет удалить все созданные параметры.

Способ 3: через PowerShell

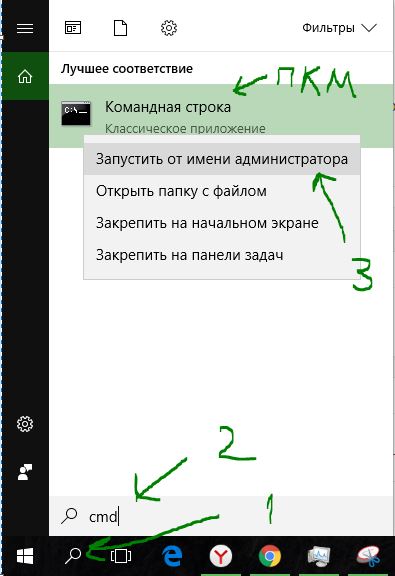

- В меню Пуск напечатайте Powershell, и запустите приложение от имени администратора.

- Введите команду Set-MpPreference -DisableRealtimeMonitoring $true, и нажмите клавишу Enter.

Развертывание HVCI в виртуальных машинахHVCI deployment in virtual machines

HVCI может защитить виртуальную Hyper-V, как и физический компьютер.HVCI can protect a Hyper-V virtual machine, just as it would a physical machine. Действия, позволяющие включить WDAC, одинаковы из виртуальной машины.The steps to enable WDAC are the same from within the virtual machine.

WDAC защищает от вредоносных программ, запущенных в гостевой виртуальной машине.WDAC protects against malware running in the guest virtual machine. Средство не обеспечивает дополнительную защиту от администратора узла.It does not provide additional protection from the host administrator. С хоста можно отключить WDAC для виртуальной машины:From the host, you can disable WDAC for a virtual machine:

Отключить защитник Windows 10 групповой политикой

Редактор групповой политики отсутствует в домашней и начальной версиях Windows 10, и есть только в профессиональной и корпоративной. Можно его перенести с профессиональной версии, но проще воспользоваться другим способом. Если Вы используете профессиональную или корпоративную версию Windows 10, тогда этот способ для Вас.

- Откроем редактор локальной групповой политики нажав на клавиши Win+R в окно Выполнить введем gpedit.msc и нажмем ОК.

- Перейдем по пути: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа «Защитник Windows» ищем параметр Выключить антивирусная программу «Защитник Windows.

- Открываем параметр и меняем состояние параметра на Включено (если Вы включаете этот параметр политики, то антивирусная программа «Защитник Windows» не работает, и на компьютере не происходит поиск вредоносных и других нежелательных программ).

Виртуализация Windows 10

В идеале политика защиты информационной безопасности в организации строится так, что ни на одной рабочей станции у пользователей не должно быть прав локального администратора, но на практике это тяжело выполнить. В любом случае на одной-двух станциях обычно бывают такие права. И в примере с Mimikatz было показано, как из дампа процесса lsass.exe можно достать NTLM-хеш пароля пользователя. Им все еще можно воспользоваться. Сложнее, но всё же.

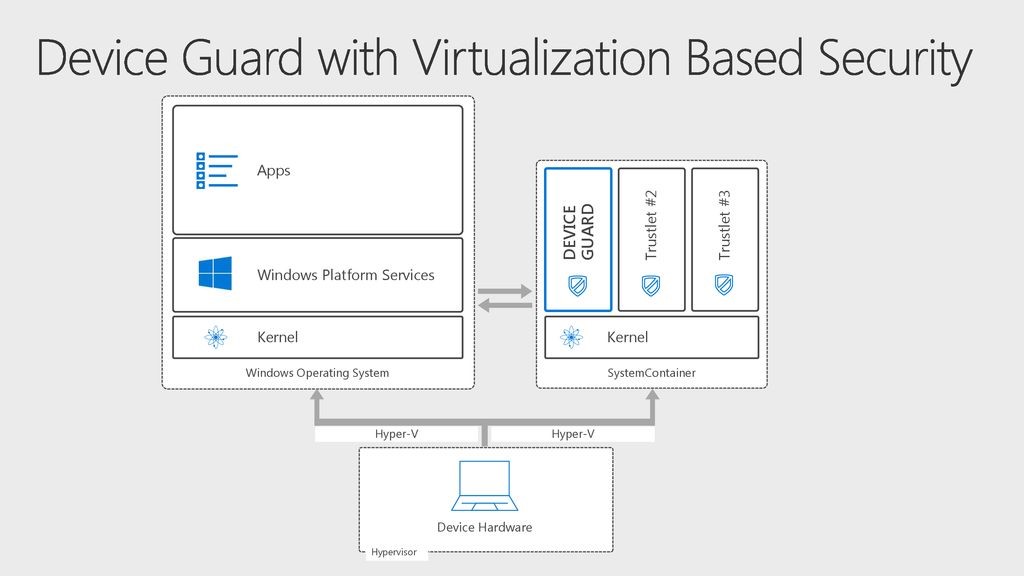

На этом этапе выявляется проблема архитектуры операционной системы Windows. Если у пользователя есть права локального администратора — он может делать все на данной машине. И эту парадигму сломать нельзя, так как на ней строится большинство приложений Windows. Возник вопрос: как защитить какие-то данные, чтобы к ним не мог получить доступ никто, независимо от того, какие у него привилегии, и в то же время оставить локального администратора? В Windows 10 на этот вопрос ответ нашелся в функции Windows 10 Virtualization-Based Security.

Эта функция позволяет запустить виртуальную среду за пределами операционной системы, и внутри этой виртуализации запустить контейнеры с данными. А так как гипервизор к аппаратной части компьютера ближе, чем сама операционная система, то виртуальная среда сама определяет уровень доверия к виртуальным контейнерам.

Рисунок 4. Архитектура Windows 10 Virtualization-Based Security

В итоге ситуация выглядит таким образом: даже если в системе работает локальный администратор, он не может получить доступ к данным в виртуальном контейнере. И лишь только некоторые системные запросы могут отправляться в этот контейнер.

Но в виртуальных контейнерах нельзя хранить все что угодно. В них хранятся специально разрабатываемые так называемые Trustlet. Один из них — это Credential Guard. То есть уже нельзя сделать дамп процесса lsass.exe со всеми учетными данными, которые там есть. Если быть совсем точным: дамп сделать можно, но процесс lsass раздваивается, и та часть, которая хранит в себе «учетки», находится в виртуальном контейнере.

Из минусов данной технологии:

- Пока так защитить можно только доменные учетные данные (если были введены другие учетные данные, то они так и останутся в памяти).

- Необходимо современное оборудование, желательно с крипточипами ТМ 1.2 или 2.0.

- Данную технологию можно запустить только на Windows Enterprise, что требует отдельного лицензирования и довольно дорого.

Переводить всю инфраструктуру на эту технологию нецелесообразно, но на двух-трех рабочих станциях, где используются учетные данные локального администратора, она была бы не лишней.

Чтобы проверить готовность рабочей станции к включению данного программного обеспечения, а также для самого включения можно скачать Device Guard and Credential Guard hardware readiness tool с официального сайта Microsoft. Это программное обеспечение представляет собой скрипт PowerShell. Обычный его запуск проверит на пригодность машины, а ключи «-Eneble -CG» запустят Windows Credential Guard с Windows 10 Virtualization-Based Security.

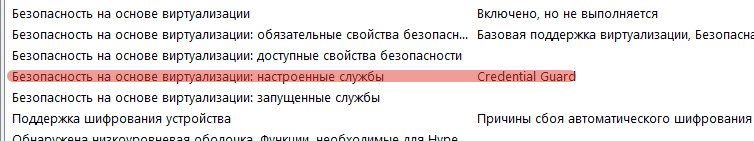

Рисунок 5. Проверка готовности системы к запуску виртуализации

После запуска и перезагрузки в диспетчере задач появится еще один процесс (если компьютер находится в домене): lsalso.exe — это и есть вторая часть lsass.exe, которая хранится в контейнере вместе с учетными данными. Сделать дамп этого процесса невозможно, а в lsass содержится зашифрованный NTLM-хеш, использовать который на практике нереально.

Чтобы убедиться, что виртуализация запустилась, необходимо зайти в «Сведения о системе», и напротив пункта «Безопасность на основе виртуализации: настроенные службы» должно быть значение Credential Guard.

Рисунок 6. Запущенная служба виртуализации

№3 Использование программы «DWS»

«DWS» или «Destroy Windows 10 Spying» предназначена для отключения шпионских возможностей «десятки» (о которых уже давно слагают легенды). Это универсальная программа, которая способна также удалить приложения Metro и отключить приложения.

Также она добавляет шпионские IP Майкрософта в черный список и брандмауэр для полного отключения шпионского функционала. Способна эта программа отключить и «Защитник Windows». А скачать ее можно с сайта разработчика. И даже установки не нужно. Вот инструкция.

1. Запускаем «Проводник Windows», перемещаемся в каталог со скачанной программой (1), кликаем по ней правой кнопкой мыши (2) и запускаем ее от имени администратора (3).

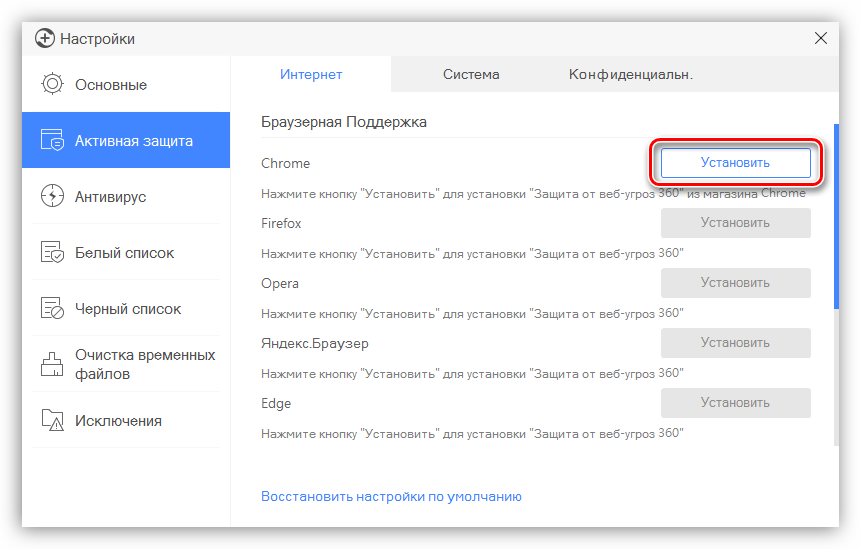

2. В главном окне утилиты сразу перемещаемся на вкладку «Настройки».

3. Теперь отмечаем галочкой пункт «Включить профессиональный режим» (1), затем отмечаем «Отключить Windows Defender» (2) и возвращаемся на главную вкладку (3).

4. В главном окне просто жмем на большую кнопку с надписью «Destroy Windows 10 Spying» и дожидаемся завершения операции.

Заключительные действия

По завершении работы программа потребует перезагрузить компьютер. Не стоит от этого отказываться. После рестарта вы больше не увидите назойливого значка «Защитника Windows» и его сообщений о какой-то мифической угрозе.

Стоит отметить, что «DWS» — отнюдь не единственная программа такого типа. Но именно она работает быстрее всех и отличается высокой надежностью. К тому же, она совершенно бесплатна и миниатюрна. Да и проста в использовании.

Заключение

Итак, мы попробовали отключить «Защитник Windows», который постоянно раздражал своими необоснованными инсинуациями в адрес некоторых файлов и программ. Как оказалось, сделать это можно несколькими способами. Но они довольно сложны для новичков.

Если вы не хотите заморачиваться с настройками реестра или корпеть над редактором групповых политик, то можно просто использовать программу «DWS», которая отключит пресловутый «Защитник» быстро и безболезненно.

Как полностью отключить Защитник Windows 10 (до версии 1703)

- Откроем меню Пуск и начнем в поиске вводить Защитник Windows.

- В результатах поиска выберем Защитник Windows — классическое приложение. Хочу заметить что открыть защитник Windows можно и другими способами, но этот является самым удобным.

- Перейдем в Параметры защитника. В отличие от Windows 8.1 в Windows 10 нам откроются общие параметры системы, в которые уже вынесены настройки защитника Windows. Пользователи Windows 8 могут отключить защитник прямо с интерфейса программы.

- В этом окне нам нужно перетянуть ползунок защита в реальном времени и облачная защита в состояние Откл.

А также что бы не искать защитник Windows в Windows 10 есть возможность просто открыть Пуск > Параметры > Обновление и безопасность > Защитник Windows и Вы попадете в этот же раздел, откуда мы отключили Windows защитника.

Использование групповой политики для скрытия всех уведомленийUse Group Policy to hide all notifications

Вы можете скрыть все уведомления, которые получаются из приложения Безопасности Windows.You can hide all notifications that are sourced from the Windows Security app. Это удобно делать, если вы не хотите, чтобы пользователи компьютеров могли случайно изменить параметры, запустить антивирусное сканирование или выполнить иные связанные с безопасностью действия без вашего ведома.This may be useful if you don’t want users of the machines from inadvertently modifying settings, running antivirus scans, or otherwise performing security-related actions without your input.

Это можно сделать только в групповой политике.This can only be done in Group Policy.

Важно!

Требование. Необходимо иметь Windows 10, версию 1903 или более.Requirement: You must have Windows 10, version 1903 or higher. В файлах шаблонов ADMX/ADML для более ранних версий Windows этих параметров групповой политики нет.The ADMX/ADML template files for earlier versions of Windows do not include these Group Policy settings.

-

На компьютере, осуществляющем групповую политику, откройте Консоль управления групповыми политиками, правой кнопкой мыши щелкните объект групповой политики, который вы хотите настроить, и выберите команду Редактировать.On your Group Policy management machine, open the Group Policy Management Console, right-click the Group Policy Object you want to configure and click Edit.

-

В разделе Редактор управления групповой политикой перейдите в раздел Конфигурация компьютера и выберите Административные шаблоны.In the Group Policy Management Editor go to Computer configuration and click Administrative templates.

-

Расширь дерево до компонентов Windows > Windows Security > уведомления.Expand the tree to Windows components > Windows Security > Notifications. Для Windows 10 версии 1803 и ниже пути будут компоненты Windows > Защитник Windows Центр безопасности > уведомления.For Windows 10 version 1803 and below the path would be Windows components > Windows Defender Security Center > Notifications.

Примечание

Для Windows 10 версии 2004 и выше путь будут компоненты Windows > Windows security > уведомления.For Windows 10 version 2004 and above the path would be Windows components > Windows Security > Notifications.

-

Откройте параметр Скрыть все уведомления и установите для него значение Включено.Open the Hide all notifications setting and set it to Enabled. Нажмите OК.Click OK.

-

Разверните обновленный объект групповой политики, как вы обычно это делаете.Deploy the updated GPO as you normally do.

Примечание

Чтобы скрыть все уведомления, можно использовать **** следующий ключ реестра и значение DWORD.You can use the following registry key and DWORD value to Hide all notifications.

«DisableNotifications»=dword:000000001 Можно использовать следующий ключ реестра и значение DWORD, чтобы скрыть некритичные уведомления . «DisableNotifications»=dword:00000001 You can use the following registry key and DWORD value to Hide not-critical notifications.

«DisableEnhancedNotifications»=dword:00000001 «DisableEnhancedNotifications»=dword:00000001

Скрыть область защиты вымогателейHide the Ransomware protection area

Область защиты вымогателей можно скрыть с помощью групповой политики. ****You can choose to hide the Ransomware protection area by using Group Policy. Область не будет отображаться в разделе & защиты от угроз приложения Windows Security.The area will not appear on the Virus & threat protection section of the Windows Security app.

Это можно сделать только в групповой политике.This can only be done in Group Policy.

Важно!

ТребованияRequirements

Вы должны иметь Windows 10, версию 1709 или более поздней версии.You must have Windows 10, version 1709 or later. В файлах шаблонов ADMX/ADML для более ранних версий Windows этих параметров групповой политики нет.The ADMX/ADML template files for earlier versions of Windows do not include these Group Policy settings.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

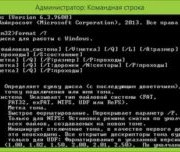

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

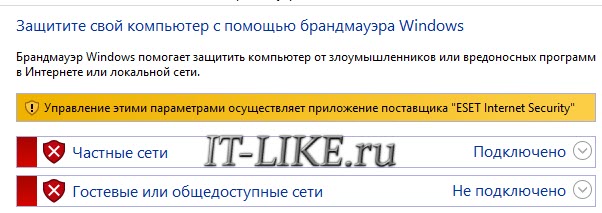

Об этом руководствеAbout this guide

Данное руководство предназначено для системных администраторов и системных инженеров.This guide is intended for use by system administrators and system engineers. В нем содержится подробное руководство по развертыванию брандмауэра Защитник Windows с расширенным дизайном безопасности, выбранным вами или специалистом по инфраструктуре или системным архитектором в организации.It provides detailed guidance for deploying a Windows Defender Firewall with Advanced Security design that you or an infrastructure specialist or system architect in your organization has selected.

Начните с просмотра сведений в планировании развертывания Защитник Windows брандмауэра с расширенными службами безопасности.Begin by reviewing the information in Planning to Deploy Windows Defender Firewall with Advanced Security.

Если вы еще не выбрали проект, рекомендуем подождать, чтобы следовать инструкциям в этом руководстве, пока не будут рассмотрены параметры разработки в руководстве по разработке брандмауэра Защитник Windows с расширенными службами безопасности и выбрано наиболее подходящее для вашей организации решение.If you have not yet selected a design, we recommend that you wait to follow the instructions in this guide until after you have reviewed the design options in the Windows Defender Firewall with Advanced Security Design Guide and selected the one most appropriate for your organization.

После выбора проекта и сбора необходимых сведений о зонах (изоляции, границах и шифровании), поддерживаемых операционных системах и других сведениях, можно использовать это руководство для развертывания брандмауэра Защитник Windows с расширенным режимом безопасности в производственной среде.After you select your design and gather the required information about the zones (isolation, boundary, and encryption), operating systems to support, and other details, you can then use this guide to deploy your Windows Defender Firewall with Advanced Security design in your production environment. В этом руководстве описаны действия по развертыванию любого из следующих основных проектов, описанных в руководстве по проектированию:This guide provides steps for deploying any of the following primary designs that are described in the Design Guide:

Используйте контрольные списки в реализации брандмауэра Защитник Windows с расширенным планом проектирования безопасности, чтобы определить, как лучше всего использовать инструкции в этом руководстве для развертывания конкретной структуры.Use the checklists in Implementing Your Windows Defender Firewall with Advanced Security Design Plan to determine how best to use the instructions in this guide to deploy your particular design.

Внимание!

Рекомендуем использовать методы, задокументированные в этом руководстве, только для тех GOS, которые должны быть развернуты на большинстве устройств в организации, и только в том случае, если иерархия OU в домене Active Directory не соответствует требованиям развертывания этих GOS.We recommend that you use the techniques documented in this guide only for GPOs that must be deployed to the majority of the devices in your organization, and only when the OU hierarchy in your Active Directory domain does not match the deployment needs of these GPOs. Эти характеристики типичны для GOS для сценариев изоляции сервера и домена, но не являются типичными для большинства других GGPOs.These characteristics are typical of GPOs for server and domain isolation scenarios, but are not typical of most other GPOs. Если иерархия OU поддерживает его, развернем GPO, связав его с самым низким уровнем, содержающим все учетные записи, к которым применяется этот GPO.When the OU hierarchy supports it, deploy a GPO by linking it to the lowest level OU that contains all of the accounts to which the GPO applies.

В крупной корпоративной среде с сотнями или тысячами GOS использование этого метода с слишком большим количеством GOS может привести к использованию учетных записей пользователей или устройств, которые являются членами чрезмерного количества групп; Это может привести к проблемам с сетевым подключением при превышении ограничений сетевого протокола.In a large enterprise environment with hundreds or thousands of GPOs, using this technique with too many GPOs can result in user or device accounts that are members of an excessive number of groups; this can result in network connectivity problems if network protocol limits are exceeded.

Просмотр параметров защиты от вирусов и угроз в приложении Безопасность WindowsReview virus and threat protection settings in the Windows Security app

-

Откройте приложение Безопасность Windows, щелкнув значок щита в панели задач или нажав меню пусков для Defender.Open the Windows Security app by clicking the shield icon in the task bar or searching the start menu for Defender.

-

Выберите плитку защиты & вирусов (или значок щита в левой панели меню).Select the Virus & threat protection tile (or the shield icon on the left menu bar).

В следующих разделах описывается выполнение некоторых наиболее распространенных задач при просмотре или взаимодействии с защитой от угроз, предоставляемой антивирусная программа в Microsoft Defender в Безопасность Windows приложении.The following sections describe how to perform some of the most common tasks when reviewing or interacting with the threat protection provided by Microsoft Defender Antivirus in the Windows Security app.

Примечание

Если эти параметры настроены и развернуты с помощью групповой политики, описанные в этом разделе параметры будут серыми и недоступны для использования в отдельных конечных точках.If these settings are configured and deployed using Group Policy, the settings described in this section will be greyed-out and unavailable for use on individual endpoints. Изменения, внесенные с помощью объекта групповой политики, сначала должны быть развернуты в отдельных конечных точках, прежде чем параметр будет обновлен в Windows Параметры.Changes made through a Group Policy Object must first be deployed to individual endpoints before the setting will be updated in Windows Settings. В разделе Configure end-user interaction with антивирусная программа в Microsoft Defender описывается настройка параметров переопределения локальной политики.The Configure end-user interaction with Microsoft Defender Antivirus topic describes how local policy override settings can be configured.

Основные причины невозможности запуска защитника Windows 10

Как известно, Windows Defender является встроенным в Windows 10 антивирусным ПО, которое очень неплохо справляется с большинством задач. Тем не менее, Defender демонстрирует некоторые «глюки» при своем запуске. Ниже я перечислю наиболее частые жалобы на то, что защитник Windows 10 не включается:

- Окно Windows Defender не хочет открываться

- Windows Defender отключен групповой политикой

- Windows Defender вылетает при запуске с ошибкой

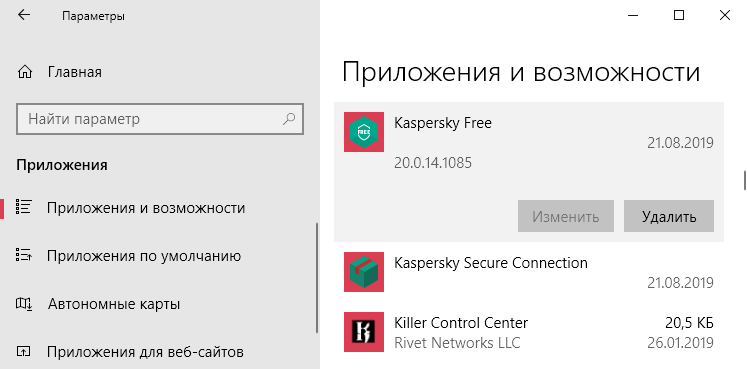

- Windows Defender не включается после удаления антивирусных программ Avast, Bitdefender, McAfee, AVG

- Windows Defender конфликтует с антишпионской утилитой Windows 10 Spybot

- Windows Defender не открывается, не запускается, не работает и не стартует

Теперь мы можем остановиться на самых значительных ошибках запуска защитника Windows 10