Http и https: что это такое? зачем нужны протоколы и какая между ними разница?

Содержание:

- Clouds

- Какой SSL-сертификат выбрать для сайта? Объясняем простыми словами

- Разновидности SSL-сертификатов

- Desktop applications

- Как перевести сайт на HTTPS протокол

- И снова https соединение

- В чем различия между http и https?

- Проверка редиректа

- Что будет с сайтами которые останутся на HTTP

- HTTP и HTTPS – в чем разница

- SSL сертификат: еще один вариант шифрования данных

- Что дает HTTPS в поиске Яндекс и Google

Clouds

Возвращаясь к нашим баранам, что мы можем сделать в данном случае? Ведь для атаки нам необходимо задержать пользователя (в данном случае бота) на странице. Что ж, для этого мы можем использовать на странице изображение, имеющее Content-Length на единицу больше, чем оно есть на самом деле. Как результат, бот будет думать, что картинка ещё не прогрузилась и задержится на нашей странице, а далее, мы применяем нашу стандартную технику DNS rebinding.

В итоге, так как запросы мы будем слать от доверенного лица, мы можем творить множество веселых вещей. Например:

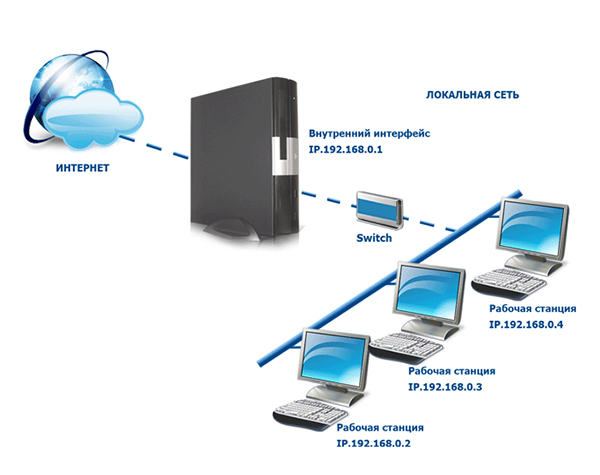

- сканировать внутреннюю сеть

- авторизовываться во внутренних сервисах (теоретически)

- красть данные авторизации других сервисов и т.д.

Вернемся непосредственно к Amazon. AWS EC2 имеет такой функционал, как Instance Metadata Service. Она позволяет любой EC2 сущности использовать REST API, находящийся по адресу 169.254.169.254, раскрывающий информацию об инстансе.

Например, вот небольшой список подобных сервисов у различных облаков:

- AWS http://169.254.169.254/latest/user-data

- Google Cloud http://169.254.169.254/computeMetadata/v1/

- Digital Ocean http://169.254.169.254/metadata/v1.json

- OpenStack/RackSpace http://169.254.169.254/openstack

- Azure http://169.254.169.254/metadata/instance

- Oracle Cloud http://169.254.169.254/opc/v1/instance/

Теперь давайте рассмотрим кейс, в котором мы побалуемся с AWS.

Для начала пусть бот сделает запрос к API:

В ответе мы можем получить конфиденциальную информацию, например, креды в скрипте, который запускается при старте машины:

Далее мы можем вытащить имя ноды, с которой будем дальше работать:

Далее мы сделаем следующее обращение по уже известному имени и – бинго!

Мы получили различную информацию о пользователе, такую как AccessKeyId, SecretAccessKey, Token и т.д.

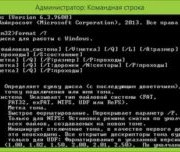

Получив эти данные, мы можем использовать их для авторизации через консольный клиент:

Общий итог:

Давайте выделим общие слабые точки, которые мы заметили при эксплуатации атаки типа DNS rebinding:

- API без аутентификации

- Локальные сервисы без аутентификации

- Игнорирование Host параметра к запросе

- Использование http вместо https

Таким образом, несмотря на различные доводы со стороны экспертов в области практической информационной безопасности, атака данного типа рождается заново в эпоху IoT, облачных сервисов, криптовалют и так далее, даже несмотря на необходимость задержки клиента на стороне злоумышленника, ведь в мире онлайн-кинотеатров, видеохостингов и прочих сервисов, предоставляющих контент пользователю, сделать это не составляет особого труда. Поэтому будьте бдительны при путешествии в онлайн-мире, при покупке очередного умного помощника, ну и при разработке, естественно.

Источники:

- https://medium.com/@brannondorsey/attacking-private-networks-from-the-internet-with-dns-rebinding-ea7098a2d325

- https://blog.hacker.af/how-your-ethereum-can-be-stolen-using-dns-rebinding

- https://medium.com/coinmonks/the-call-is-coming-from-inside-the-house-dns-rebinding-in-eosio-keosd-wallet-e11deae05974

- https://github.com/transmission/transmission/pull/468

- https://labs.mwrinfosecurity.com/advisories/minikube-rce/

- http://benmmurphy.github.io/blog/2016/07/11/rails-webconsole-dns-rebinding/

- https://labs.mwrinfosecurity.com/blog/from-http-referer-to-aws-security-credentials/

Какой SSL-сертификат выбрать для сайта? Объясняем простыми словами

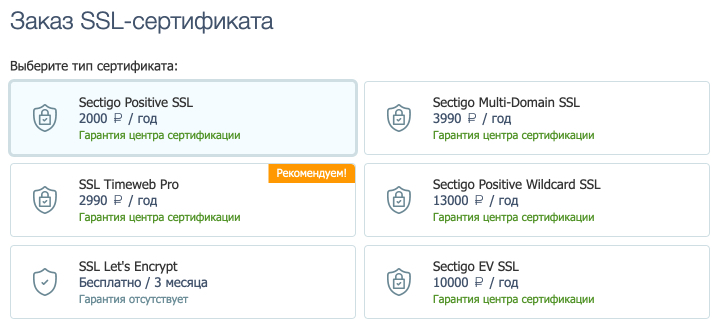

SSL-сертификаты выдают специальные удостоверяющие центры. В зависимости от типа сертификата они проверяют разные данные у владельца сайта и выдают сертификат, подтверждающий определенную информацию.

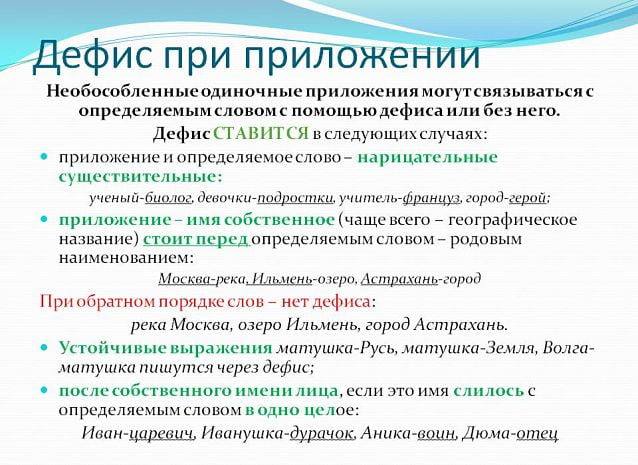

Выделяют следующие типы SSL-сертификатов:

- Самый простой сертификат — DV (Domain Validation). Он подтверждает только домен сайта. В этом случае сертификат показывает, что пользователь обменивается зашифрованными данными с определенным сайтом, но кому принадлежит проект — неизвестно. DV сертификат можно получить бесплатно. Об этом подробно расскажем ниже.

- Второй уровень сертификатов — OV (Organization Validation). Здесь проверяется не только домен, но и его владелец. Пользователь, зайдя на сайт, может посмотреть в информации о сертификате, кому принадлежит ресурс (какой компании или частному лицу). Доверия к таким сайтам больше.

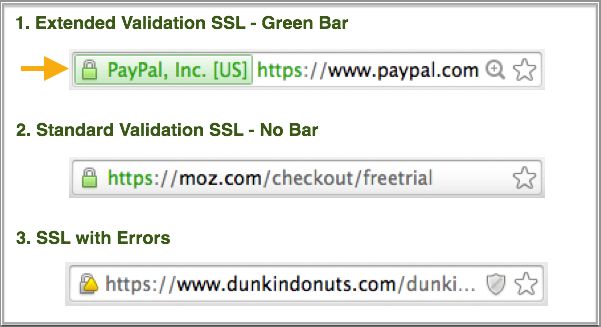

- Третий уровень — EV (Extended Validation). Такие SSL-сертификаты подтверждают не только домен и владельца сайта, но и регистрационные данные компании. При заходе на сайт, имеющий сертификат EV, строка браузера окрашивается в зеленый цвет. Установка EV SSL рекомендуется для банков, финансовых организаций, компаний, работающих с чувствительными персональными данными.

Как правило, сертификат привязывается к определенному домену или субдомену. Если на вашем сайте много субдоменов, то можно купить Wildcard сертификат. Он может работать для всех субдоменов в рамках одного домена.

Также есть SAN сертификаты. Они могут работать для разных доменов, находящихся на одном сервере и также позволяют экономить деньги при наличии у компании большого числа сайтов.

SSL-сертификаты c поддержкой IDN — это тип сертификатов, которые поддерживают интернациональные доменные имена, например, русскоязычные (в зоне .рф). Если у вас такой домен, то нужно покупать сертификат с поддержкой IDN.

Бесплатные и платные виды SSL-сертификатов, их плюсы и минусы:

Сертификаты SSL выдаются специальными центрами сертификации по всему миру. Наиболее известные из них: Symantec, Trustwave, Comodo, eKey, Tensor. Отличие между ними: в цене услуги и количестве браузеров, в которых установлен корневой сертификат центра. Если в браузере нет корневого сертификата данного центра, то он будет выдавать ошибку при заходе на сайт.

Ошибка может выдаваться браузером и в других случаях:

- Устарел корневой сертификат.

- Отсутствие корневого сертификата в файле на сервере.

- Ошибка обновления сертификата.

Ради интереса вы можете посмотреть все корневые сертификаты, установленные в вашем браузере. Для этого зайдите в настройки браузера, найдите там раздел “Управление сертификатами” и посмотрите “Доверенные центры сертификации”.

Разновидности SSL-сертификатов

Итак, SSL — это цифровая подпись ресурса, которая обеспечивает работу протокола безопасной передачи информации. Эта подпись обеспечивает шифрование данных между потребителем и интернет-сайтом.

Есть несколько видов сертификатов SSL:

- Базовый сертификат (DV);

- Сертификат бизнес-уровня (OV);

- Расширенная версия SSL (EV).

Базовый уровень доступен практически каждому владельцу интернет-ресурса. Для его получения необходимо подтверждение того, что вы являетесь владельцем сайта.

Это можно сделать с помощью отметок в DNS, загруженных в корень сайта документов или другими способами. Ваш ресурс не будут проверять на достоверность и законность данных и наличие вредоносных программ.

Это самый распространенный вид сертификата из-за его доступности. Он стоит недорого и устанавливается практически сразу. Крупные компании, как правило, пользуются более продвинутыми изданиями сертификатов.

Бизнес-версию получить уже нелегко. Необходимы доказательства того, что организация, желающая оформить этот вид SSL, действительно существует.

Также необходимо подтвердить, что домен является собственностью именно этой компании. После этого вам подтвердят возможность установки SSL-сертификата.

Фирмы с таким сертификатом надежнее, так как для его получения требуется финансовые вложения и время на проверку информации с ресурса.

Такой SSL недоступен злоумышленникам, так как для его получения нужно хотя бы зарегистрировать фирму, указав настоящие данные. Это может скомпрометировать мошенников, поэтому сразу исключается.

Расширенный сертификат — наиболее надежный с точки зрения защиты вид. Он характерен тем, что перед его установкой производится тщательная и длительная проверка, а также одной чертой, которая будет выгодно подчеркивать ваш сайт.

Это префикс, он отображается в строке браузера. Префикс, часто это название компании, повышает статус ресурса для его пользователей. Этот вид сертификата стоит гораздо дороже двух предыдущих, и его получение — технически сложный процесс.

Главным признаком расширенной версии SSL-сертификата является невозможность его получения физическим лицом. Этот вид выдается только юридическим лицам.

Эта особенность также объясняется безопасностью. Риск мошенничества в интернете среди юридических лиц гораздо ниже.

При наборе сайта компании в браузере, в поисковой строке вы увидите полное ее название. Это говорит о подлинности ресурса в отличие от сайтов-подделок.

Еще одной особенностью для обладателей премиум-сертификата станет некая индивидуальность, которой лишены обладатели двух предыдущих видов SSL.

В начальном и бизнес-сертификате при его использовании для какого-либо домена, все поддомены также получают сертификат. Доступ будет производиться через защищенный протокол HTTPS, что исключает возможность появления проблем.

В случае использования расширенного сертификата вам придется регистрировать отдельно каждый поддомен. Создаваемые на базе главного домена, они не смогут пользоваться одним и тем же сертификатом. Обычно для регистрации поддоменов расширенная версия SSL не нужна, ведь она обходится в круглую сумму.

Что касается других аспектов данного вида сертификата, он ничем особенно не отличается от двух предыдущих версий: зашифровка информации происходит с помощью самых новых технологий, домены поддерживаются на латинице и кириллице.

Сертификаты SSL подразделяются также на бесплатные и платные. Платные могут различаться по стоимости, которая, в свою очередь, зависит от центра сертификации и его уровня.

Бесплатные работают на базе Let`sEncrypt — компании, которая занимается выдачей криптографических сертификатов в автоматизированном режиме. Компания продвигает идею открытого исходного кода. Получить такой сертификат достаточно легко.

Все функции установки, конфигурации и обновления происходят в автоматическом режиме, а все методы кодирования данных отвечают современным стандартам.

Также бесплатный сертификат от Let`sEncrypt есть у посредников. В этом случае вам нужно будет вручную добавить домен, подтвердить, что он принадлежит именно вам и получить ключ от сертификата. Ключи необходимы для установки на сервер или хостинг регистратора.

У бесплатных сертификатов есть и недостатки. Это:

- Кратковременность использования. Бесплатный сертификат рассчитан всего на 90 дней.

- Каждый сертификат рассчитан на защиту только одного домена без проверки компании.

- Let`sEncrypt не дают никаких финансовых гарантий использования своего продукта при взломе.

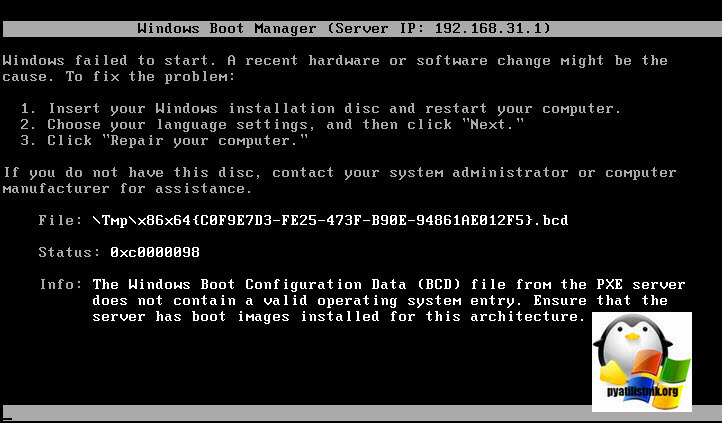

Desktop applications

Transmission client

Блок инцидентов, связанных с Desktop-приложениями, хочется начать с относительно нашумевшей уязвимости в торрент-клиенте Transmission.

Здесь проблема кроется во всё том же JSON-RPC, который мы рассмотрели чуть выше. В данном случае он позволяет изменять пользовательские настройки, например, изменять папку для загрузки файлов:

С одной стороны, вроде бы ничего серьезного, однако если указать вместо папки контролируемую злоумышленником smb share (в случае, если клиент использует Windows клиент), то можно перехватить хеш пользователя, который может быть использован в дальнейшем.

uTorrent web client

Этот товарищ имеет у себя в арсенале всё тот же JSON-RPC сервис, позволяющий изменять конфигурационные файлы пользователя, а также скачивать файлы.

В данном случае требуется аутентификация, однако учетные данные доступны из . Как же можно это использовать?

Для начала делаем следующий запрос:

И, наконец, даем команду на скачивание необходимой полезной нагрузки:

В итоге, будет запущен после следующей перезагрузки.

Minikube

Minikube – утилита командной строки для настройки и запуска однонодового кластера Kubernetes в виртуальной машине на локальном компьютере.

Он всегда висит на 192.168.99.100, а web-интерфейс доступен на 3000 порту. В итоге у злоумышленника есть возможность создать зловредный контейнер с общей папкой с основной системой.

Первый делом необходимо получить csrf токен.

Далее нужно создать контейнер, а для этого послать следующий запрос:

Ruby on Rails

Для фреймворка Ruby on Rails существует гем, позволяющий выполнять Ruby-код прямо в браузере.

Давайте попробуем разобраться, что нам для этого понадобится?

Для начала нам нужно обратиться на несуществующую страницу:

Далее мы делаем попытку обращения к консоли через браузер:

Ну и, наконец, формируем запрос за запуск приложения калькулятор (в данном примере вектор для MAC OS X):

Blizzard Desktop application

Не только разработчики и обычные пользователи подвержены атаке типа DNS rebinding, но и геймеры тоже. Здесь мы опять же встречаемся с проблемой JSON-RPC сервиса, торчащим в данном случае на localhost на 1120 порту. Сервис дает возможность производить апдейты, изменять настройки и другие различные обслуживающие опции.

В данном случае поддерживается аутентификация, но пройти её, делая запросы от localhost, не составляет труда:

Как результат, можно добиться чего-то подобного:

Более подробно можно ознакомиться .

Итог по Desktop Application:

- злоумышленник может получить RCE на основной системе (также не забываем про VM Escape)

- злоумышленник может получить доступ к конфиденциальным данным и т.д.

Как перевести сайт на HTTPS протокол

Грамотный перевод веб-ресурса на защищенный протокол обеспечивается

тремя факторами:

- Сайт нормально отображается на устройствах

пользователей. - Зеркало ресурса хорошо индексируется поисковыми

роботами. - Сохраняется или даже увеличивается трафик из

поисковых систем и других источников.

Чтобы перейти на HTTPS, для начала нужно купить или воспользоваться бесплатным сертификатом. Важные нюансы выбора сертификата:

- Лучше останавливать выбор на надежных и новейших методах шифрования. Вам нужны 2048-разрядные ключи, но никак не SHA-1.

- Дешевые сертификаты зачастую работают только с одним зеркалом ресурса. Вам необходимо уточнить, по какому URL требуется доступность сайта.

- Если сайт находится в доменной зоне .рф или прочих зонах, прописанных кириллицей. В таких случаях нужно покупать сертификат Internationalized Domain Names.

- Когда на защищенный протокол необходимо перевести несколько поддоменов, не стоит приобретать сертификат для каждого адреса. Есть отличное решение – недорогие или бесплатные WildCard, распространяющиеся на все поддомены.

- Вам нужна Multi-Domain услуга. Это в том случае, если у вас есть организация с изобилием доменных имен в различных зонах.

Одной из самых надежных компаний на рынке является Symantec, владеющая популярнейшими сертификационными центрами: Geotrust, Thawte и Verisign.

Также сертификаты делятся по способу проверки домена:

-

DV-проверка. Самый

бюджетный вариант, идеально подойдет для небольших ресурсов и частных лиц.

Процедура получения сертификата занимает не более 5 минут. В адресной строке браузера

напротив домена сайта, имеющего данный сертификат, отображается зеленый замок. -

OV. Организация, выдающая

сертификаты, тщательно анализирует компанию на протяжении недели, чтобы понять,

действительно ли она существует. Затем выдается электронная подпись, которая

значительно увеличивает доверие к компании. В адресной строке тоже отображается

замок зеленого цвета. -

EV. Это расширенная

проверка, продолжающаяся около двух недель. Сертификат считается престижным, а

чтобы его получить, нужно не только хорошо заплатить, но и пройти сложную

проверку всех документов, регулирующих деятельность компании и подтверждающих ее

легальность. После выдачи сертификата в адресной строке браузера отображается зеленый

замок с названием фирмы – это своеобразная печать доверия.

Некоторые хостинги имеют уже облегченный вариант получения сертификата. Вы можете приобрести сертификат прямо в их панели, и там же все автоматически настроить.

Если у вас информационный сайт, то подойдет бесплатный Let’s Encrypt. Если у вас коммерческий сайт и на нем будут проходить платежи, то необходимо покупать, уже что то посерьезнее, например Comodo. У нас есть статья, где мы сравниваем Let’s Encrypt и Comodo.

Получив сертификат, рано расслабляться. Чтобы в дальнейшем не потерять трафик и конверсию, нужно проверить корректность работы сайта:

- Убедитесь, что все ссылки ресурса ведут на HTTPS-страницы. Стоит проверить все линки, даже в XML-карте домена, стилях, шаблонах и так далее. Не забудьте и про настройки, сделанные в HTTP-версии – их все тоже следует перевести на новый протокол, например, ссылки в файле Google Disavow Tool.

- Посмотрите, весь ли контент указывает на HTTPS. Это касается не только подгружаемого текста, но и видео-, аудиофайлов, скриптов и прочих медиафайлов.

- Проверьте, как сайт отображается для пользователей. Бывает так, что после перехода на HTTPS-версию страницы загружаются некорректно.

- Добавьте домен, поддерживающий HTTPS протокол, в Яндекс.Вебмастер и Google Search Console. В панели вебмастера нужно указать и старую, и новую версии.

- В вебмастерских панелях настройте поддержку защищенного протокола. Проследите с помощью Яндекс Метрики и Google Analytics, чтобы трафик целиком перешел на HTTPS.

- Настройте отработку 301-редиректов на основной вариант написания домена со всех второстепенных. Переадресацию редиректов выполнить в один шаг, они должны выдавать 301-й код, а основное зеркало – код 200.

И снова https соединение

Когда работает https соединение, между ноутбуком или другим гаджетом и сервером осуществляется «договоренность». То есть, они в буквальном смысле этого слова согласовывают уникальный ключ. После чего и осуществляется передача данных в зашифрованном формате.

Подобрать такой шифр практически нереально. Чтобы окончательно быть уверенными в защищенности данных, нужно лишь понимать, что с другой стороны соединения находится именно тот, кого вы там ожидаете увидеть.

Почему?

Все просто!

И снова возвращаются к примеру с посылками. Вашу коробку может перехватить злоумышленник и повесить на нее свой замок. Когда она вернется к вам, вы решите, что это замок вашего друга и снимите свой. В результате – злоумышленник получит шифр.

Как избежать такого варианта развития событий? Предусмотрено использование специальных цифровых сертификатов. Они предназначены для того, чтобы проверять и подтверждать конечного адреса.

Такой сертификат – как подтверждение, что замок на коробке повесил ваш друг, а не злоумышленник.

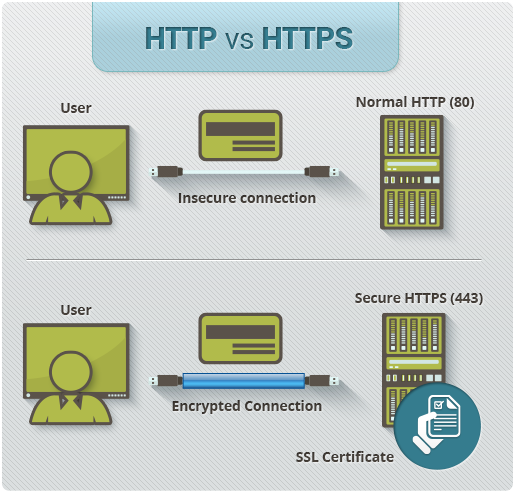

В чем различия между http и https?

Теперь перейдем к основному вопросу: в чем заключается главная разница между http и https? По ранее описанным особенностям протоколов можно понять, какие между ними отличия. Но если посмотреть более пристально, то можно понять, что есть и другие отличительные черты.

- Каждый из протоколов функционирует при помощи специальных портов. Но для работы http используется порт 80, а для https – 443.

- С учетом того, как работает https, мы ранее сделали вывод, что применяемое шифрование данных надежно защищает их от злоумышленников. Для их расшифровки используются специальные ключи, хранящиеся на сервере. Для http это не характерно.

- Защищенное соединение гарантирует полную сохранность данных. Даже если в них будут внесены незначительные коррективы, система моментально их зафиксирует.

- Протокол безопасности предоставляет аутентификацию. То есть, пользователь может быть уверен в том, что попадет именно на тот ресурс, который ищет. Такой подход помогает предотвратить любые посторонние вмешательства.

Есть еще несколько важных моментов, о которых нужно знать. Понимая, что означает https в адресе сайта, вы можете быть полностью уверенными в безопасном подключении к серверу. Но такой протокол «тянет» определенную часть ресурсов с этого самого сервера, поэтому загрузка сайта может несколько замедлиться.

На заметку. Если сайт использует http, то при перенаправлении на него поисковая система выдает уведомление о небезопасном подключении. Продолжать соединение или прервать его – это уже на ваше усмотрение.

Нужно ли переходить на HTTPS?

Если ваш сайт содержит информацию, которая быть надежно защищена, то переходить на безопасный протокол нужно обязательно. В противном случае в любой момент важные данные могут быть украдены и использованы в мошеннических целях. Но будьте готовы к тому, что за переход на https вам придется вносить дополнительную плату, если выберете платный SSL-сертификат. А также оплачивать услуги программиста фрилансера от 1000 до 3000 рублей.

При создании новых ресурсов лучше сразу подключать защищенный протокол, поскольку, как утверждают эксперты, в будущем преимущество будет отдаваться именно им. Например, в браузерах такие сайты будут помечены значками, что повысит их посещаемость.

Таким образом, http и https – это понятия во многом схожие, но между ними есть принципиальная разница. Зная, в чем она заключается, каждый сайтовладелец сможет выбрать для себя оптимальный вариант.

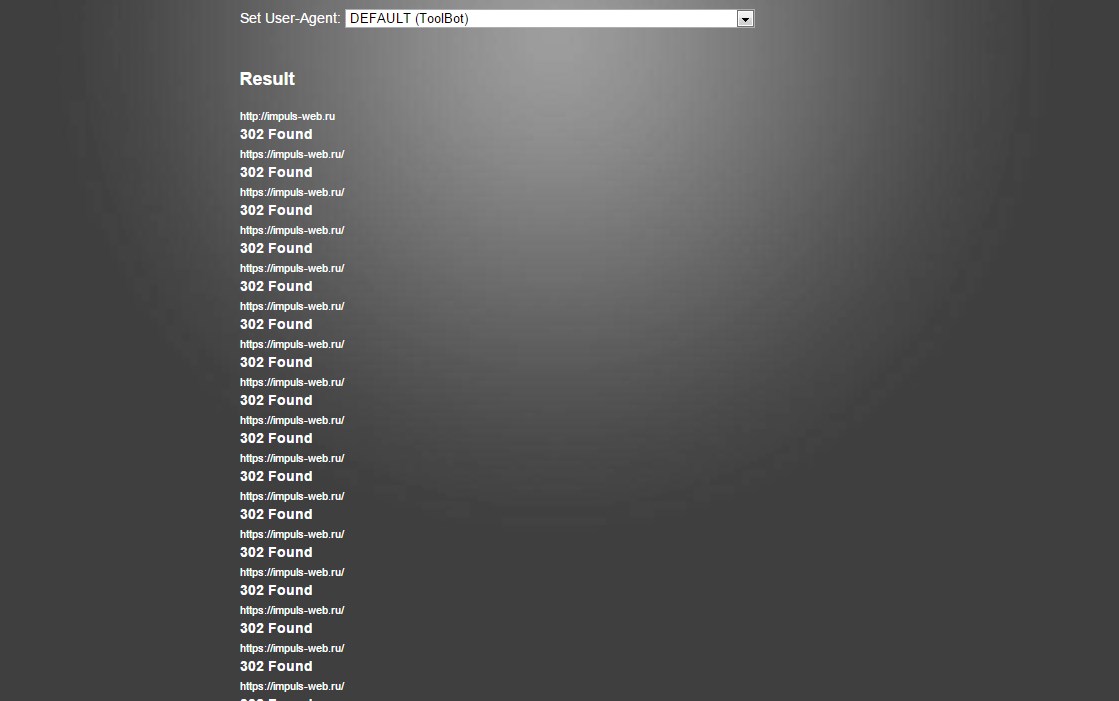

Проверка редиректа

Так же, вы можете воспользоваться одним из онлайн-сервисов, которые позволяют просмотреть правильность выполнения редиректа. Например, Redirect Checker. Для выполнения проверки вам нужно:

- 1.Перейти на страницу онлайн-сервиса по этой ссылке

- 2.В поле для ввода указать адрес, с которого должно осуществляться перенаправление в формате http://имя-сайта.ру .

- 3.А затем нажать на кнопку «Analyse».

В результате сервис вам выдаст отчет о правильности работы перенаправления. В моем случае редирект работает не правильно:

Перенаправление вроде бы как происходит, но это происходит несколько раз, и почему то происходит не 301 редирект, а 302. Насколько я поняла, это называется циклический редирект, и такого быть не должно. Поэтому мне нужно пробовать другие варианты.

Так же, вы можете проверить правильность выполнения редиректа для конкретной поисковой системы. Для этого, перед нажатием на кнопку «Analyse», нужно выбрать из выпадающего списка название нужного поискового робота:

После того, как вы добавите свой сайт с протоколом HTTPS в поисковые системы, укажите основное зеркало, дождетесь переиндексации и правильно настроите 301-редирект, ваш переезд на протокол HTTPS можно будет считать завершенным. Для крупного сайта такой переезд может занять от нескольких недель, до нескольких месяцев. Все будет зависеть от того, как долго яндекс будет производить склейку зеркал.

Так же, вы можете назначить 301 редирект сразу после получения и установки с SSL-сертификата, но в этом случае вы рискуете тем, что многие страницы вашего сайта могут на время выпасть из поисковой выдачи.

Я надеюсь, что данная статья поможет вам правильно настроить редирект для HTTPS –протокола и осуществить переход на SSL-сертификат с наименьшими потерями. Если данная статья вам понравилась, делайте репост в социальные сети и подписывайтесь на мою рассылку. Желаю вам успешного переезда и до встречи в следующих статьях.

С уважением Юлия Гусарь

Что будет с сайтами которые останутся на HTTP

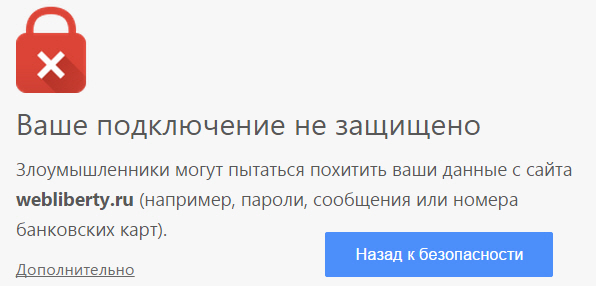

И скорее всего можно было бы забить на этот сигнал, если бы не одно но. Браузера так же втянулись в эту тему и вскоре каждый браузер будет реагировать на то, какое у сайта соединение, безопасное или небезопасное. Реакция будет следующей, когда посетитель захочет перейти на ваш сайт и у вас будет небезопасное соединение, в таком случае браузер отобразит посетителю вместо вашего сайта такую страницу:

Я думаю многие уже видели подобную страницу пытаясь зайти на определенные сайты. На этом собственно посещение вашего сайта или блога закончится. Пока что это правило в первую очередь касается сайтов на которых есть формы для заполнения личных данных: логинов, паролей и т.д. Но со временем браузера будут блокировать все сайты с HTTP, а поисковики в свою очередь будут существенно понижать их в поисковой выдаче. По-этому переход на HTTPS затронет абсолютно все веб-ресурсы. Кстати после нового года многие сайты с небезопасным соединением начали существенно проседать в поиске Google.

Осуществить такой переход довольно сложно, правда пользователи Blogger у которых бесплатный домен blogspot.com могут провернуть такой переход отделавшись лишь малым испугом, а может и нет. В свою очередь пользователи Blogger с платными доменами ru. com и т.д. сделать этого пока не могут, по крайней мере не так просто, как первые. То же касается пользователей других платформ и конструкторов (WordPress, Joomla, Ucoz и др.).

Последствия перехода на HTTPS

Теперь второй нюанс, такой переход тянет за собой риск потери трафика из-за проседания позиций в поисковике. Трафик может восстановится спустя неделю или месяц, а может и не восстановиться. Этот фактор затронет большинство сайтов, ну а некоторые этих изменений так и не почувствуют.Так же сеошники рекомендуют поспешить с этим

переходом только тем у кого весной не намечен активный рост продаж. Если

в этом отрезке ожидаете большой прибыли, тогда лучше повременить с переходом до

летнего периода. Ну, а простым информационным ресурсам ждать нечего, пора

действовать.

Сколько стоит такое удовольствие?

Переход сайта на HTTPS соединение подразумевает покупку SSL сертификата. Есть много хостингов, которые продают их и цена у каждого своя, в среднем от 4 долларов в год. Правда есть места, где можно достать бесплатный SSL сертификат, кто ищет тот всегда найдет. Правда неизвестно, как к таким сертификатам отнесутся, как поисковики так и браузера. Поскольку уже были случаи, когда даже платные сертификаты оказывались непригодными и посетители все так же не могли попасть на сайт.

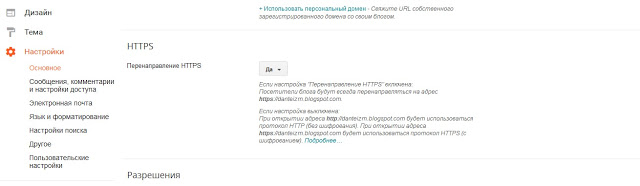

Blogger, как перейти на HTTPS?

Как я уже говорил, пользователям Blogger c бесплатным доменом не составит никакого труда перейти на защищенный протокол передачи данных. В этом плане сотрудники блоггер постарались и избавили своих пользователей от подобной суеты. Для этого им нужно:

- В панели управления перейти в раздел Настройки — Основное

- Напротив надписи «Перенаправление HTTPS» переключить с «Нет» на «Да»

Как видите действительно, все просто. А вот насчет того, просядут ли после этого позиции блога в поисковиках пока ничего сказать не могу. В любом случае деваться некуда.

Что касается пользователей Blogger с платными доменами, то им остается только ждать. Правда прошло уже 2 года после того, как бюджетников перевели, а вот нас пока не спешат подключать. Есть конечно один вариант, но я пока что приберегу его на потом. Небольшой апдейт по теме: Гугл не будет повышать рейтинг сайтов перешедших на HTTPS

HTTP и HTTPS – в чем разница

Данные, передаваемые стандартным протоколом HTTP, например, между компьютером и сервером, идут в открытом виде и никак не защищены. Если в одном из узлов передачи есть уязвимость, злоумышленники могут с легкостью получить информацию, к примеру, о банковской карте пользователя.

Поэтому все больше сайтов переходят на защищенный протокол HTTPS. В протоколе безопасности HTTPS используется асимметричная схема шифрования за счет использования гибридной системы TLS (усовершенствованный SSL) – благодаря этому все данные надежно защищены от перехвата.

Используемая в протоколе HTTPS система TLS предполагает защиту на трех уровнях:

- Все данные шифруются. Так злоумышленники не смогут узнать, какая информация передается, и отследить действия пользователей на сайте. Для шифрования используется общий секретный ключ, который при установке безопасного соединения выбирают сервер и компьютер. Все ключи одноразовые, перехватить и подобрать очень сложно – длина ключа превышает 100 знаков.

- Фиксация всех изменений или искажений данных, даже если это было сделано случайно.

- Аутентификация гарантирует, что посетители попадут именно на тот сайт, который им нужен, и защищает от атаки посредника. Для этого у сайта должен быть специальный цифровой сертификат.

SSL сертификат: еще один вариант шифрования данных

Теперь вы уже знаете, как работает https соединение. Но я хочу рассказать об еще одном распространенном и надежном варианте защиты персональной информации.

Речь идет о таком протоколе, как SSL/TLS

Посредством данной разработки двое абсолютно незнакомых людей (или знакомых – не суть важно) могут устанавливать защищенное соединение, но даже в рамках обычного канала связи

Подразумевается создание специального, уникального, секретного ключа. Он не передается непосредственно через соединение. Поэтому пользователи могут быть уверены, что информацией не воспользуются злоумышленники.

Тут предусмотрены специальные ключи, математические алгоритмы и модели. Не буду слишком глубоко погружать вас в это среду. Остановлюсь только на основных моментах.

Что такое SSL и как он работает

Чтобы вам было понятнее, давайте рассмотрим простой пример. Предположим, вы собираетесь передать своему другу подарок. Упаковываете его в небольшую коробку, обязательно ее прочно закрываете. Да так надежно, что даже навешивает замок – чтобы нерадивые, нечистоплотные работники почтовой службы не вздумали открыть коробку.

Вам друг получает посылку. Но вот незадача – как ее открыть? Ключа-то у него нет. Однако тут есть выход. Вот алгоритм действий:

- ваш друг навешивает еще один замок – свой;

- ключ оставляет у себя;

- коробку отправляет почтой вам;

- вы получаете ее уже с двумя замками;

- снимаете с коробки свой;

- и снова отправляете подарок другу;

- коробка защищена от посягательств злоумышленников замком вашего друга;

- получив коробку, он открывает свой замок ключом, который все время хранился у него.

Ну, а теперь предположим, что в коробке был не подарок, а код шифра. Ваш друг получил этот код и теперь вы можете с ним общаться посредством зашифрованного канала связи даже при открытом соединении. Если вдруг кто-то захочет перехватить информацию – он все равно не поймет, что с ней делать.

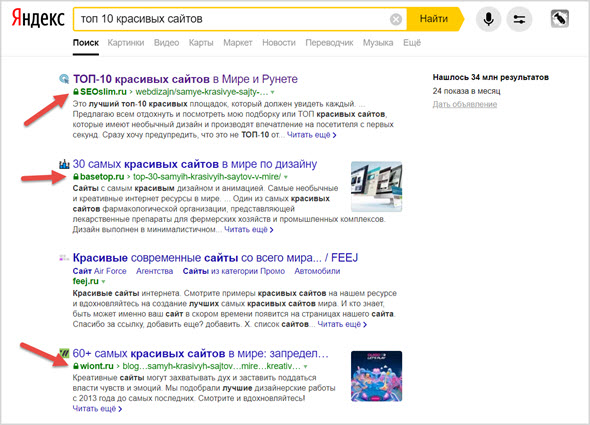

Что дает HTTPS в поиске Яндекс и Google

На скриншоте ниже можно видеть, что на странице результатов поиска Яндекса сайты с безопасным обменом данными и сертификацией SSL отмечены зеленым замочком.

Пользователь может узнать, насколько безопасен ресурс еще до перехода на сайт. Понятно, что сниппеты с замочком имеют более высокую кликабельность и обеспечивают более высокий трафик.

Безопасный обмен пользовательскими данными на сайте – это вопрос репутации бизнеса. Допустим, гражданин решил получить некие финансовые услуги в разрекламированном банке.

У потенциального клиента мгновенно возникает сомнение: «Как это так? Вроде бы солидный, банк, а не удосужились позаботиться о защите клиентов? Может быть это вовсе и не такая респектабельная и надежная финансовая организация, как сама себя позиционирует?»

Не солидно серьезному банку работать по устаревшему проколу HTTP. Может, у вас и сейфы старого образца? Может, у вас кассирами работает неизвестно кто? Такая беззаботность обойдется организации потерей тысяч клиентов, которые хотели, да не решились доверить свои деньги банку, не уделяющему достаточно внимания безопасности клиентов.

Почему корпорация Google решила полностью блокировать загрузку веб-ресурсов без HTTPS в своем фирменном обозревателе Chrome?

Очень просто и логично. Основной рынок для Google – это США. Америка известна тем, что ее граждане по каждому поводу бегут судиться. По числу адвокатов на душу населения США впереди планеты всей.

Вполне вероятно, что Google уже привлекался к судным разбирательствам за то, что американский гражданин или компания, воспользовавшись услугами поиска Гугл, наткнулись на жуликов, потеряли персональные и коммерческие данные, понесли финансовый и репутационный ущерб.

Опытный адвокат сможет выбить из Google миллионы долларов компенсации за моральный и финансовый ущерб.

Вот почему поисковые компании будут вполне жестко требовать от сайтовладельцев обеспечения безопасности и приватности. Ведь речь идет о больших деньгах, которые могу либо заработать, либо потерять Яндекс и Google.

Ну и репутация безопасной поисковой системы – это тоже инвестиция на миллионы долларов.

Требуя от владельцев интернет-проектов внедрения HTTPS Яндекс и Google заботятся о наполнении своего кармана.