Кто и почему создает вредоносные программы?

Содержание:

- Трояны

- Формальное определение

- Что такое компьютерный вирус?

- 4 Переустановка системы и копирование всех документов и файлов с резервного диска поможет избавиться от любого вируса

- 2 Антивирус способен обнаружить любой вирус при любых обстоятельствах

- Новые и экзотические вирусы

- Как быть грамотным пользователем

- Файловые вирусы

- Виды компьютерных вирусов

- Какой вред несут вредоносные программы

- Как определить, что компьютер заражен?

- Компьютерные вирусы и защита от них

- Brain

- Макровирусы

- Загрузочные вирусы

Трояны

Трояны:

- Утилиты несанкционированного удалённого управления (Back Orifice);

- Похитители секретной информации (Coced);

- Дропперы или «пипетки» — рассадники заразы (RS5);

- Деструктивные троянские программы (Flashkiller);

- Эмуляторы DDOS атак (Kozog).

В отличие от большинства других вредоносных программ троян чаще всего самостоятельно распространяться не может — ему требуется помощь человека или вспомогательных программ. Например, скрипт, содержащийся на веб-странице может незаметно подгрузить трояна на компьютер. Или пользователь может собственноручно скачать его вместе с архивом, содержащим, например, различные патчи к пиратским программам.

Меры профилактики заражения всё те же — не запускать непроверенные файлы, скачанные из сомнительных источников (а лучше оттуда их вообще не скачивать), использовать современный браузер и следить за своевременным его обновлением. Также необходимо ограничить загрузку скриптов на веб-страницах либо вообще их заблокировать. Ну, и пользоваться надёжным антивирусом, естественно.

Формальное определение

Нет общепринятого определения вируса. В академической среде термин был употреблён Фредом Коэном в его работе «Эксперименты с компьютерными вирусами», где он сам приписывает авторство термина Леонарду Адлеману.

Формально вирус определён Фредом Коэном со ссылкой на машину Тьюринга следующим образом:

M : (SM, IM, OM : SM x IM > IM, NM : SM x IM > SM, DM : SM x IM > d)

с заданным множеством состояний SM, множеством входных символов IM и отображений (OM, NM, DM), которая на основе своего текущего состояния s ∈ SM и входного символа i ∈ IM, считанного с полубесконечной ленты, определяет: выходной символ o ∈ IM для записи на ленту, следующее состояние машины s’ ∈ SM и движения по ленте d ∈ {-1,0,1}.

Для данной машины M последовательность символов v : vi ∈ IM может быть сочтена вирусом тогда и только тогда, когда обработка последовательности v в момент времени t влечёт за собой то, что в один из следующих моментов времени t последовательность v′ (не пересекающаяся с v) существует на ленте, и эта последовательность v′ была записана M в точке t′, лежащей между t и t″:

∀ CM ∀ t ∀ j:

SM(t) = SM ∧

PM(t) = j ∧

{ CM(t, j) … CM(t, j + |v| - 1)} = v ⇒

∃ v' ∃ j' ∃ t' ∃ t":

t < t" < t' ∧

{j' … j' +|v'|} ∩ {j … j + |v|} = ∅ ∧

{ CM(t', j') … CM(t', j' + |v'| - 1)} = v' ∧

PM(t") ∈ { j' … j' + |v'| - 1 }

где:

- t ∈ N число базовых операций «перемещения», осуществлённых машиной

- PM ∈ N номер позиции на ленте машины в момент времени t

- SM начальное состояние машины

- CM(t, c) содержимое ячейки c в момент времени t

Данное определение было дано в контексте вирусного множества VS = (M, V) — пары, состоящей из машины Тьюринга M и множества последовательностей символов V: v, v’ ∈ V. Из данного определения следует, что понятие вируса неразрывно связано с его интерпретацией в заданном контексте, или окружении.

Фредом Коэном было показано, что «любая самовоспроизводящаяся последовательность символов: одноэлементный VS, согласно которой существует бесконечное количество VS, и не-VS, для которых существуют машины, по отношению к которым все последовательности символов является вирусом, и машин, для которых ни одна из последовательностей символов не является вирусом, даёт возможность понять, когда любая конечная последовательность символов является вирусом для какой-либо машины». Он также приводит доказательство того, что в общем виде вопрос о том, является ли данная пара (M, X) : Xi ∈ IM вирусом, неразрешим (то есть не существует алгоритма, который мог бы достоверно определить все вирусы) теми же средствами, которыми доказывается неразрешимость проблемы остановки.

Другие исследователи доказали, что существуют такие типы вирусов (вирусы, содержащие копию программы, улавливающей вирусы), которые не могут быть безошибочно определены ни одним алгоритмом.

Что такое компьютерный вирус?

Компьютерный вирус – программа, способная к самовоспроизводству и самораспространению. Как правило, вирус небольшого размера (так легче маскироваться в системе). Раньше вирусы попадали в компьютер через зараженные дискеты, сегодня наиболее популярные пути доставки – это электронная почта, Интернет и локальные сети. Диапазон «применения» вирусов очень широк: от нехитрых шуток, таких как переворот экрана на 180 градусов, до опасных действий, приводящих к уничтожению данных иди нарушению функционирования системы.

В большинстве случаев вирусы обычно стремятся попасть в оперативную память, и уже из этого удобного «командного пункта» перехватывают управление другими запущенными приложениями или модулями операционной системы, препятствуя их нормальной работе. Особо агрессивные экземпляры приступают к методичному уничтожению отдельных файлов или даже целиком всей информации, записанной на жестком диске.

4 Переустановка системы и копирование всех документов и файлов с резервного диска поможет избавиться от любого вируса

Это часто может быть неверно! Все зависит от того, из какой копии производится восстановление операционной системы и данных пользователя.

Если копия операционной системы была сделана, например, в момент покупки новенького компьютера, еще не работавшего, точно еще не зараженного вирусами, то конечно, такому восстановлению операционной системы можно доверять. А если, например, образ системы был создан лишь вчера, а вирусы попали в систему, скажем, месяц назад, то такое восстановление системы будет всего лишь восстановлением вирусов.

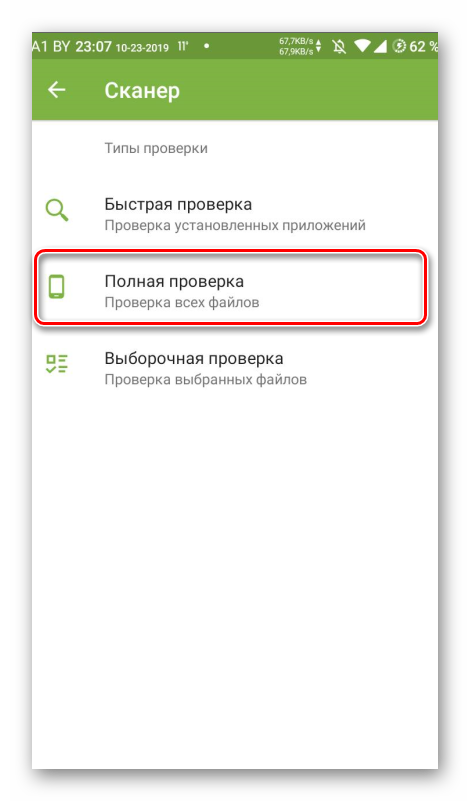

Поэтому нелишними будут, например, проверки резервных копий данных с помощью антивирусов. Это когда запускается антивирус для проверки не только основного диска компьютера, а для проверки, например, внешнего жесткого диска, где хранятся резервные копии данных.

Случай из практики

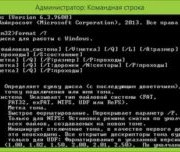

На одном компьютере «завелись» вирусы. Их смогли уничтожить с помощь антивируса. Заодно проверили резервные копии на внешнем жестком диске. Там все копии, начиная с некоторой даты, тоже оказались зараженными. Стали думать, что делать? Удалить зараженные данные? Но тогда в архиве останутся только очень давнишние копии, что есть плохо – пользователю нужны более «свежие» копии.

Тогда приняли решение: последовательно проверить антивирусом все копии за каждую дату копирования. Не только проверить файлы, но и подключить режим автоматического полного удаления найденных вирусов. Сказано – сделано. Но резервные копии – это большие архивы, к тому же заархивированные с помощью .zip файлов. Пришлось набраться терпения, пока антивирус проверит каждую такую копию в течение, примерно 3-5 часов или даже больше. Один из архивов пришлось проверять почти 24 часа! Но результат превзошел ожидания: абсолютно все архивы сохранились. Вирусы же в архивах были уничтожены бесследно и без последствий.

В любом случае нужно проверять на наличие вирусов абсолютно все данные, включая резервные копии на внешних жестких дисках или флешках, воспользовавшись антивирусными программами! В противном случае компьютер вновь будет заражен.

2 Антивирус способен обнаружить любой вирус при любых обстоятельствах

Система защиты, конечно же, повышает безопасность устройства. Но в сети ежедневно появляются новые троянские и вирусные программы, разрабатываемые хакерами как раз таки для того, чтобы обойти любую безопасность!

Одной из особенностей работы хакеров является то, что они стараются идти хотя бы на один шаг впереди существующих систем защиты и настойчиво ищут уязвимости. Иногда новые вирусы могут остановить многие компьютеры по всему миру одновременно.

Например, таким вирусом был WannaCry («хочется плакать»). В апреле 2017 года этот вирус шифровал многие компьютеры с требованием перечислить на кошелек Биткоина сумму 300$ или 600$ для якобы расшифровки компьютера. Он, кстати, довольно легко обходил системы компьютерной безопасности. Вирус присылали по почте, адресно, лично пользователю компьютера. В тексте письма, замаскированного под обычное письмо на привычные для пользователя темы, находился прикрепленный файл. Стоило открыть этот файл – и всё!..

В общем, антивирус нужен, это факт. Но даже и с антивирусом на компьютере нужно быть предельно аккуратным, чтобы своими собственными руками «не занести заразу» на компьютер.

Новые и экзотические вирусы

По мере развития компьютерных технологий совершенствуются и

компьютерные вирусы, приспосабливаясь к новым для себя сферам обитания. Новый

вирус W32/Perrun, сообщение о котором есть на сайте компании Network Associates

(http://www.nai.com), способен распространяться… через файлы графических

изображений формата JPEG!

Сразу после запуска вирус W32/Perrun ищет файлы с

расширением имени JPG и дописывает к ним свой код. После этого зараженные

файлы JPEG будут содержать не только изображения, но и

код вируса. Надо сказать, что данный вирус не опасен и требует для своего

распространения отдельной программы.

Среди новых «достижений» создателей вредоносных программ

заслуживает упоминания вирус Palm.Phage. Он заражает приложения «наладонных»

компьютеров PalmPilot, перезаписывая файлы этих приложений своим кодом.

Появление таких вирусов, как W32/Perrun и Palm.Phage,

свидетельствует о том, что в любой момент может родиться компьютерный вирус,

троянская программа или червь, нового, неизвестного ранее типа, или известного

типа, но нацеленного на новое компьютерное оборудование. Новые вирусы могут

использовать неизвестные или несуществующие ранее каналы распространения, а

также новые технологии внедрения в компьютерные системы.

В следующей нашей статье, посвященной проблемам

антивирусной защиты, мы рассмотрим технологии, методики и антивирусные

средства, с помощью которых можно защититься не только от известных, но в ряде

случаев и от новых, доселе не исследованных вредоносных компьютерных программ.

Как быть грамотным пользователем

Зная о том, какой ущерб может нанести вирус, вы наверняка задаетесь вопросом, как защитить себя и свою семью от этих угроз.

Первый шаг — самый очевидный: нужно пользоваться компьютером грамотно.

Убедитесь, что на всех ваших программах установлена последняя версия антивирусного ПО

Это прежде всего актуально для операционной системы, защитного ПО и веб-браузера, но также важно для любой программы, в которой вы чаще всего работаете

Вирусы, как правило, пользуются ошибками или эксплойтами в коде этих программ для того, чтобы распространиться на другие машины, и хотя компании, производящие компьютерные программы, обычно быстро закрывают бреши, эти патчи работают, только если вы скачали их на свой компьютер.

Также важно избегать действий, которые могут поставить под угрозу ваш компьютер. К ним относятся открытие незапрошенных вложений в электронной почте, посещение неизвестных веб-страниц, скачивание программ с недоверенных сайтов или одноранговых сетей передачи файлов

Чтобы свести к минимуму риск заражения вирусом, каждый член семьи должен понимать и соблюдать эти правила.

Необходимо контролировать активность детей в Интернете, следить за тем, чтобы они не посещали подозрительные сайты или не скачивали случайные программы или файлы.

Как установить программное обеспечение для предотвращения заражения и обнаружения вирусов

Следующим важным шагом в защите вашего компьютера и вашей семьи является установка на вашем компьютере надежного защитного ПО, которое может активно сканировать вашу систему и противодействовать вирусам. Однако вам следует знать, что не все защитные решения одинаковы.

В Интернете предлагается бесплатное антивирусное ПО, но большая его часть недостаточно надежна, чтобы обеспечивать всестороннюю защиту или не обновляется регулярно, чтобы гарантировать безопасность.

Ужасно, но некоторые бесплатные антивирусные программы вместо того, чтобы защищать, загружают вирусы, рекламное и шпионское ПО или троянские программы, когда вы пытаетесь скачать и установить их.

Самая неприятное во всем этом то, что, хотя каждый день многие угрозы нейтрализуются, на их месте сейчас же появляются новые. Это означает, что пока существует Интернет, компьютерные вирусы будут оставаться проблемой.

Игнорирование проблемы или расчет на то, что вас это не затронет, — верный способ подвергнуть риску заражения ваш компьютер, а, следовательно, информацию о вашей семье и ваше душевное спокойствие.

Файловые вирусы

Рассмотрим теперь схему работы простого файлового вируса. В отличие от

загрузочных вирусов, которые практически всегда резидентны, файловые вирусы

совсем не обязательно резидентны. Рассмотрим схему функционирования

нерезидентного файлового вируса. Пусть у нас имеется инфицированный исполняемый

файл. При запуске такого файла вирус получает управление, производит некоторые

действия и передает управление «хозяину» (хотя еще неизвестно, кто в такой

ситуации хозяин).

Какие же действия выполняет вирус? Он ищет новый объект для заражения —

подходящий по типу файл, который еще не заражен (в том случае, если вирус

«приличный», а то попадаются такие, что заражают сразу, ничего не проверяя).

Заражая файл, вирус внедряется в его код, чтобы получить управление при запуске

этого файла. Кроме своей основной функции — размножения, вирус вполне может

сделать что-нибудь замысловатое (сказать, спросить, сыграть) — это уже зависит

от фантазии автора вируса.

Если файловый вирус резидентный, то он установится в память и получит

возможность заражать файлы и проявлять прочие способности не только во время

работы зараженного файла.

Заражая исполняемый файл, вирус всегда изменяет его код -следовательно,

заражение исполняемого файла всегда можно обнаружить. Но, изменяя код файла,

вирус не обязательно вносит другие изменения: он не всегда изменяет длину файла,

может не менять начало файла.

Наконец, к файловым вирусам часто относят вирусы, которые «имеют некоторое

отношение к файлам», но не обязаны внедряться в их код. Рассмотрим в качестве

примера схему функционирования вирусов известного семейства DIR-II.

Нельзя не признать, что, появившись в 1991 г., эти вирусы стали причиной

настоящей компьютерной эпидемии в России. Рассмотрим модель, на которой ясно

видна основная идея вируса. Информация о файлах хранится в каталогах. Каждая

запись каталога включает в себя имя файла, дату и время создания, некоторую

дополнительную информацию, номер первого кластера файла и так называемые

резервные байты.

Таким образом, при запуске любого файла вирус получает управление (операционная

система запускает его сама), резидентно устанавливается в память и передает

управление вызванному файлу. Действие вируса приводит к «размножению» на

винчестере секторов, помеченных как сбойные.

Загрузочно-файловые вирусы

Типичным представителем таких вирусов является «популярный» загрузочно-файловый

вирус OneHalf, заражающий главный загрузочный сектор (MBR) и исполняемые

файлы. Основное разрушительное действие — шифрование секторов винчестера. При

каждом запуске вирус шифрует очередную порцию секторов, а, зашифровав половину

жесткого диска, радостно сообщает об этом.

Основная проблема при лечении данного вируса состоит в том, что недостаточно

просто удалить вирус из MBR и файлов, надо расшифровать зашифрованную им

информацию. Наиболее радикальное действие — просто переписать новый здоровый

MBR.

Виды компьютерных вирусов

1. Файловые вирусные программы. Обычно производят своё внедрение в файлы запуска различных софтов. При этом, они активируются при запуске софта, и производят влияние на его работоспособность. Также внедряются в библиотеку операционки, её прикладных программ, реестровые файлы, драйвера и прочее.

При этом происходит или замена различных кодов программы, на которую происходит атака, или создаётся иго измененный дубликат. Вирусное ПО активируется, в этом случае, во время включения данного софта. Из всех видов компьютерных вирусов, данный получил наибольшее распространение.

2. Загрузочные вирусные программы. Внедряются в сектора загрузок, сохранности информации (это может быть жесткий диск, лазерные диски, флэшки). Во время запуска операционки, из зараженного устройства идет активация вредоносного ПО. При этом, вирус нарушает работоспособность загрузчика ОС, делая невозможной её работу или работу конкретных программ.

3. Симбиоз файлово-загрузочных вредителей. Включает в себя функции первых двух вирусов при этом создавая особую опасность функциональности ПК.

4. Вирусы документов (макровирусные ПО) – обычно внедряются в офисные программы, вроде Word, Excle, Open Office и др. через макросы данных софтов. Макросы представляю собой конкретные, определенные действия в данном текстовом редакторе. Эти действия создаются заранее самим пользователем.

Макросы и есть цель данного вида вирусов (Именно по этой причине многие пользователи не хотят пользоваться макросами в офисных программах, хотя, большая часть людей просто не умеет ими пользоваться.).

5. Вирусы сети. Производят распространение за счет служб сети и её протоколов. Например, упомянутый выше почтовый спам, внедрение к софтам с помощью загрузчика FTP, внедрение в файлы с использованием сетевых служб. Также довольно опасное вирусное ПО, т.к. вирус не только не только наполняет собой конкретный компьютер, но стремиться выйти в интернет и заразить множество других.

Какой вред несут вредоносные программы

Виды компьютерных вирусов и вред, который они несут:

- Руткит (rootkit) образован от слова “корень” и означает права суперпользователя, который может вносить изменения в корневые папки ОС и менять алгоритмы ее работы.

- Бэкдор (back door) переводится как “чёрный ход”. Злоумышленник получает удаленный доступ к вашему компьютеру.

- Кейлогер (keylogger) означает регистрирующее устройство, которое может отслеживать каждое действие пользователя (видеозапись с экрана, нажатия клавишей и работу с мышью, аудиозапись с микрофона).

- Бомбы замедленного действия (time bomb) или логические (logic bomb) часто используются в червях и троянах для исполнения отсроченного алгоритма. Например, определенная дата и какая-то последовательность действий.

- Эксплоит (exploit) значит эксплуатировать. Такие вирусы ищут уязвимости системы, чтобы получить права администратора или настолько загрузить ее, чтобы нарушилась функциональность (DDoS атака).

- Буткит (boot и kit) означает загрузка набора инструментов. Делает на жестком диске динамические библиотеки, которые сложно обнаружить обычными способами.

- Адвар (adware) переводится как рекламное ПО. Иногда это просто плата за использование бесплатного софта. Также программа может без предупреждения вставлять свои баннеры.

- Шпион (spyware) приносит целую гамму различных неполадок. Сюда относится незаконный мониторинг, копирование, удаление или изменение ценной информации, установка нежелательного ПО.

- Винлокер (Winlocker) блокирует ОС. Вы не можете пользоваться браузером или антивирусом. Иногда интерфейс полностью блокируется. Появляется баннер с требованием пополнить интернет-кошелек злоумышленника или отправить смс-код. Однако после выполнения всех условий ничего не меняется.

- Ботнет (Botnet) является разновидностью эксплоитов. Они создают свою бот или зомби-сеть, которая атакует интернет-сайты. Программа загружает трафик на компьютере, использует ресурсы для вычисления или майнинга, например, биткоинов (bitcoin).

Как определить, что компьютер заражен?

Первый признак, что на ваш компьютер попали вирусы, это появление странных, надоедливых окон, которые не всегда можно закрыть, торможение работы, установка непонятных программ, вообще все, что не было раньше.

Компьютер начинает работать сам, жить своей жизнью. Все это означает, что пора проверять ваше устройство.

При появлении окон не поддавайтесь страху, дочитав статью до конца, вы узнаете, как удалить вирус с компьютера. Так же стоит проверить, возможно, антивирус посчитал программу или другой файл за вредоносный.

Такое тоже бывает, Антивирусные программы способны ошибаться.

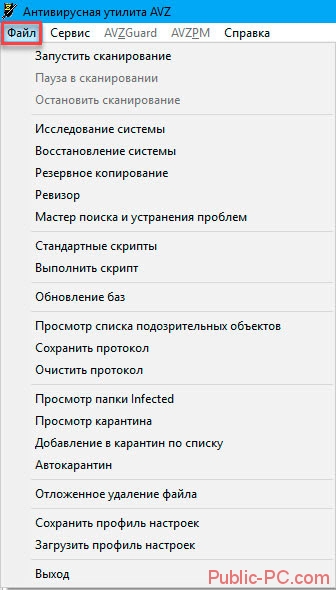

Компьютерные вирусы и защита от них

В интернете много опасностей, но они нам не страшны, если мы будем делать все осмысленно и разумно. Для начала основные моменты:

- Поставить себе хороший антивирус от известной компании с автообновлениями.

- Пользоваться только проверенными программами от известных компаний (разумеется за хорошие деньги).

- Не стоит давать всем подряд свою флэшку или переносной жесткий диск.

В большинстве случаев этого хватит навсегда. Правда дополнительные меры защиты не помешают:

- Пользуйтесь компьютером только с правами пользователя, если не знаете как правильно работать с компьютером будучи администратором.

- Не открывайте и, желательно, не скачивайте файлы с неизвестных ресурсов.

- Делайте резервные копии важных файлов, на случай если вдруг вас все-таки найдет вирус.

Brain

Вирус «Brain» был создан двумя братьями-программистами Амджат и Базит Алви из Пакистана в 1986 году. Первоначально он создавался как оружие против местных пиратов, ворующих созданное братьями программное обеспечение. Однако вместо этого программа стала распространяться и заражать десятки тысяч компьютеров по всему миру. Brain записывался в загрузочные сектора дискет, а при сканировании компьютера он подставлял вместо зараженного сектора специально созданную нейтральную копию.

Подобные программы, пытающиеся скрыть свое присутствие в операционной системе, получили название «стелс-вирусы», и на данный момент они наиболее опасные враги любых ПК.

Макровирусы

Макровирусы:

- Макро–вирусы для Word (Concept);

- Макро–вирусы для Excel (Laroux);

- Макро–вирусы для Access (Detox);

- Макро–вирусы для PowerPoint (Attach);

- Макро–вирусы для других приложений (Unstable);

- Многоплатформенные макровирусы (Triplicate).

Макровирусы являются программами на языках, встроенных в системы обработки данных (текстовые редакторы, электронные таблицы и т.д.), являясь макрокомандами (макросами), которые пользователь встраивает в документ.

Используя возможности макроязыков для размножения, они переносят себя из одного зараженного файла в другие. Вирусы этого типа получают управление при открытии зараженного файла и инфицируют файлы, к которым впоследствии идет обращение из соответствующего офисного приложения – Word, Excel и пр. Макровирусы являются ограниченно резидентными, т.е. угроза заражения прекращается только после закрытия приложения.

Профилактическая защита от макровирусов состоит в предотвращении запуска вируса. При открытии документа в приложениях Word или Excel сообщается о присутствии в них макрокоманд (которые потенциально могут быть заражены вирусами) и предлагается запретить их загрузку. Выбор запрета на загрузку макросов надёжно защитит компьютер от заражения макровирусами, однако заодно отключит и полезные макросы, содержащиеся в документе.

Загрузочные вирусы

Рассмотрим схему функционирования очень простого загрузочного вируса,

заражающего дискеты. Мы сознательно обойдем все многочисленные тонкости, которые

неизбежно встретились бы при строгом разборе алгоритма его функционирования.

Что происходит, когда вы включаете компьютер? Первым делом управление передается

программе начальной загрузки (ПНЗ), которая хранится в постоянно

запоминающем устройстве (ПЗУ).

Эта программа тестирует оборудование и при успешном завершении проверок пытается

найти дискету в дисководе А:. Всякая дискета размечена на секторы и

дорожки. Секторы объединяются в кластеры, но это для нас несущественно. Среди

секторов есть несколько служебных, используемых операционной системой для

собственных нужд (в этих секторах не могут размещаться ваши данные).

Среди служебных секторов нас пока интересует один — сектор начальной загрузки

(boot-sector). В секторе начальной загрузки хранится информация о дискете

— количество поверхностей, количество дорожек, количество секторов и пр. Но нас

сейчас интересует не эта информация, а небольшая программа начальной загрузки,

которая должна загрузить саму операционную систему и передать ей управление.

Таким образом, нормальная схема начальной загрузки следующая:

ПНЗ (ПЗУ)

ПНЗ (диск)

СИСТЕМА

СИСТЕМА

Теперь рассмотрим вирус. В загрузочных вирусах выделяют две части — голову и

хвост. Хвост, вообще говоря, может быть пустым. Пусть у вас имеются чистая

дискета и зараженный компьютер, под которым мы понимаем компьютер с активным

резидентным вирусом. Как только этот вирус обнаружит, что в дисководе

появилась подходящая жертва — в нашем случае не защищенная от записи и еще не

зараженная дискета, он приступает к заражению. Заражая дискету, вирус производит

следующие действия:

·

выделяет некоторую область диска и помечает ее как недоступную операционной

системе. Это можно сделать по-разному, в простейшем и традиционном случае

занятые вирусом секторы помечаются как сбойные (bad);

·

копирует в выделенную область диска свой хвост и оригинальный (здоровый)

загрузочный сектор;

·

замещает программу начальной загрузки в загрузочном секторе (настоящем) своей

головой;

·

организует цепочку передачи управления согласно схеме.

Таким образом, голова вируса теперь первой получает управление, вирус

устанавливается в память и передает управление оригинальному загрузочному

сектору.

В цепочке ПНЗ (ПЗУ)

ПНЗ (диск)

СИСТЕМА

появляется новое звено: ПНЗ (ПЗУ)

ВИРУС

ПНЗ (диск)

СИСТЕМА.

Поэтому никогда не оставляйте (случайно) дискет в дисководе А.

Мы рассмотрели схему функционирования простого бутового вируса, живущего в

загрузочных секторах дискет. Как правило, вирусы способны заражать не только

загрузочные сектора дискет, но и загрузочные сектора винчестеров. При этом в

отличие от дискет на винчестере имеются два типа загрузочных секторов,

содержащих программы начальной загрузки, которые получают управление.

При загрузке компьютера с винчестера первой берет на себя управление программа

начальной загрузки в MBR (Master Boot Record — главная загрузочная

запись). Если ваш жесткий диск разбит на несколько разделов, то лишь один из них

помечен как загрузочный (boot). Программа начальной загрузки в MBR

находит загрузочный раздел винчестера и передает управление на программу

начальной загрузки этого раздела. Код последней совпадает с кодом программы

начальной загрузки, содержащейся на обычных дискетах, а соответствующие

загрузочные сектора отличаются только таблицами параметров. Таким образом, на

винчестере имеются два объекта атаки загрузочных вирусов — программа начальной

загрузки в MBR и программа начальной загрузки в boot-секторе загрузочного диска.