Настройка pppoe на микротик

Содержание:

- Настройка PPTP VPN сервера и клиента на Mikrotik

- VPN через PPtP на MikroTik

- Настройка подключения на стороне клиента

- PPTP Server

- Доступ к ресурсам

- Summary

- Настройка времени

- Multiple records — one remote PC

- Настройка

- Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

- Последние штрихи

Настройка PPTP VPN сервера и клиента на Mikrotik

Данная статья будет первая из цикла, про настройку VPN сервера и клиента Mikrotik. В данном случае рассмотрим вариант с PPTP.

Для примера возьмём задачу — Объединить два офиса через интернет по средствам VPN.

1. Начнём с настройки первого роутера.

1.1. Создаём диапазон IP адресов Во вкладке IP — Pool нажимаем «+»: Name: pptp_pool Address: 192.168.4.2-192.168.4.15

1.2. Создадим профиль для тунеля. Во вкладке PPP — Profiles нажимаем «+»: Name: pptp_profile Local Address: 192.168.4.1 Remote Address: pptp_pool — то что сделали в пункте 1.1. Change TCP MSS: yes

1.3. Включаем сервер PPTP. Во вкладке PPP нажимаем кнопку PPTP Server. Ставим галку Enable. Default Profile: pptp_profile Authentication: mschap2 и mschap 1 — менее уязвимые протоколы аутентификации, но не обязательно.

1.4. Создаём пользователя. Оставаясь в PPP, переходим во вкладку Secrets. Нажимаем «+» и вносим данные: Name: tun1 Password: tun1 Service: pptp Profile: pptp_profile Local address и Remote address: эти поля не трогаем, т.к. мы настроили их в профиле

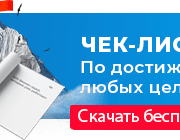

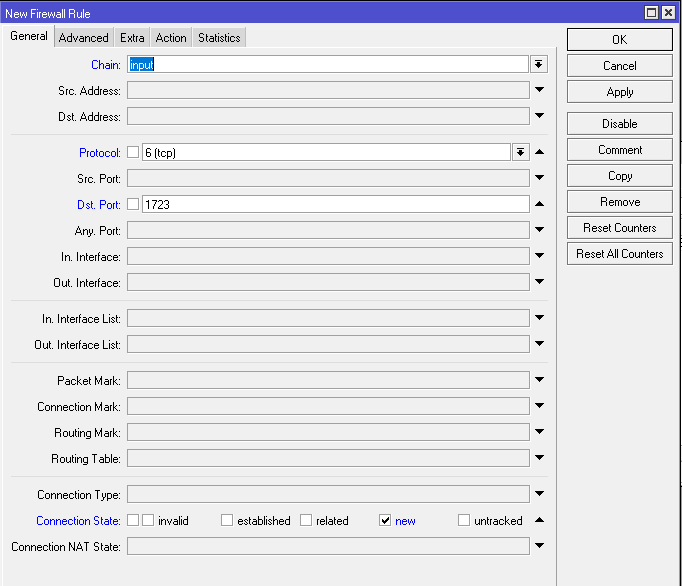

1.5. Добавляем правило в фаервол Открываем IP — Firewall, во вкладке Filter Rules нажимаем «+». Во вкладке General: C hain: input Protocol: tcp Dst.Port: 1723 (порт для PPTP) Во вкладке Action: Action: accept Dst. Address List — INBOUND (это список внешни IP), если он один заполняем поле Dst

Address на вкладке general ВАЖНО! Если не указать адрес назначения или интерфейс — вы не сможете внешние pptp установить с ПК за роутером. Он будет всё заворачивать на себя

1.6 Естественно, если нам надо, что бы впн клиент ходил в интернет, через pptp сервер, на нём надо настроить NAT IP — Firewall — NAT Либо добавляем новое правило, либо модифицируем старое src. address — 192.168.4.0/24 вкладка action — masqurade

2. Переходим к настройки второго роутера он же PPTP клиент.

2.1 Переходим в раздел Interfaces, нажимаем +, выбираем PPTP client

Во вкладке general указываем имя интерфейса

Во вкладке Dial Out: Connection To: Тут указываем реальный IP адрес настроенный на первом роутере. User: tun1 — тот которого мы завели на первом роутере. Password — думаю и так понятно

2.2 Настройка маршрута Нам нужно определить что мы завернём в тунель. Для примера возьмём сайт 2ip.ru, который имеет IP адрес 178.63.151.224. Откроем вкладку IP — Routes и нажмём «+»: Dst. Address (адрес назначения): 178.63.151.224 Gateway: 192.168.4.1

Второй вариант, вместо IP шлюза можно выбрать соединение.

Источник

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

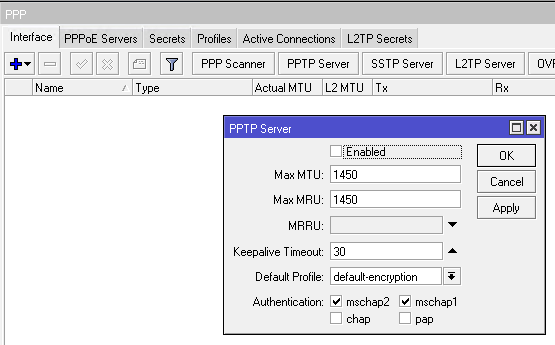

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки » + » добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

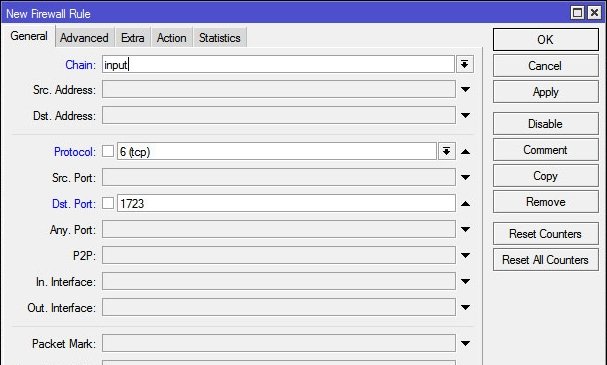

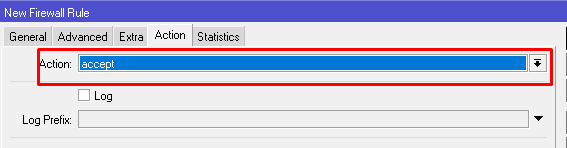

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

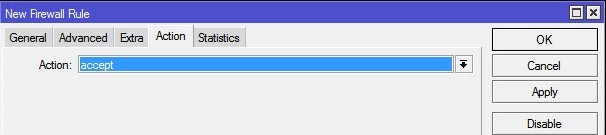

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

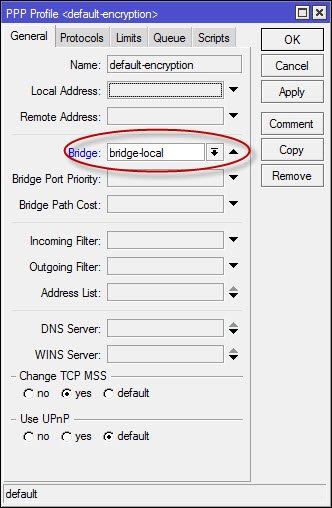

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

UPD из комментария: Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

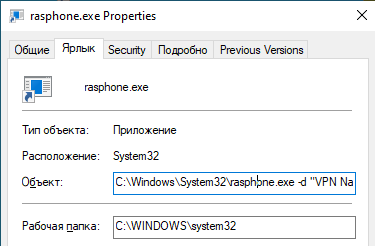

Настройка клиента .

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

Настройка подключения на стороне клиента

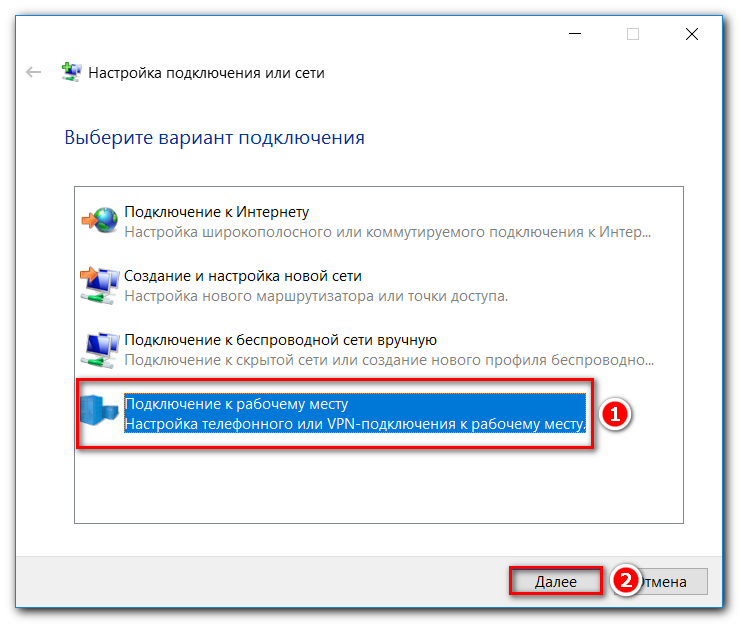

На компьютере или ноутбуке сотрудника настроим VPN-соединение до L2TP Сервера. Приведу пример, как это можно сделать на ОС Windows 10.

Откроем “Центр управления сетями…”, затем создадим подключение, как показано на рисунке ниже:

Следующим шагом выберем вариант подключения:

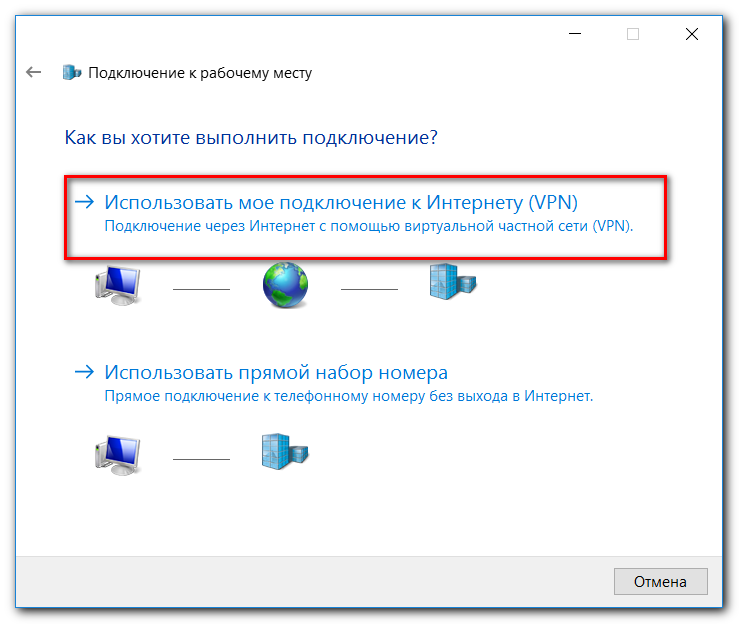

Выполним подключение через Интернет с помощью VPN:

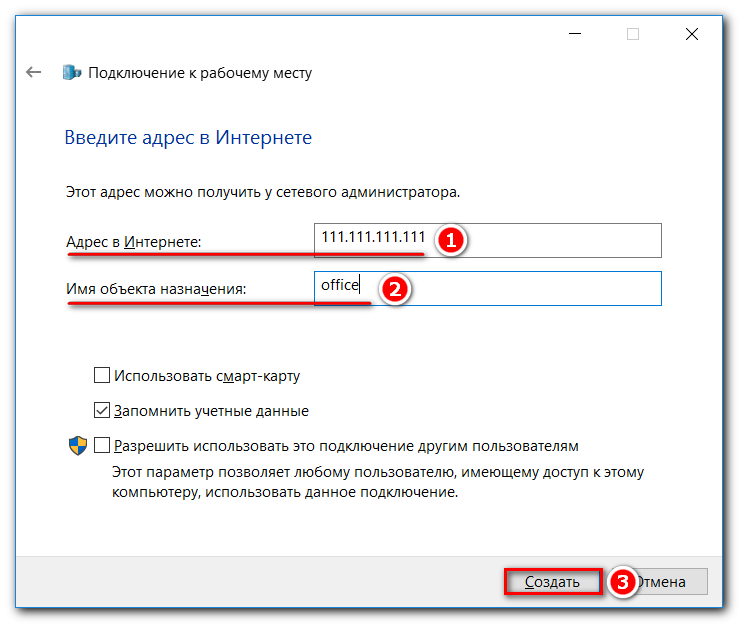

Следующим шагом введем внешний адрес (WAN) роутера Mikrotik и произвольное имя для соединения:

В нашем примере маршрутизатору Mikrotik назначен внешний IP 111.111.111.111, у вас это будет свой адрес.

Продолжим настройку VPN соединения:

Откроем свойства созданного соединения:

Перейдем на вкладку “Безопасность”, выполнив настройку как показано на рисунке ниже:

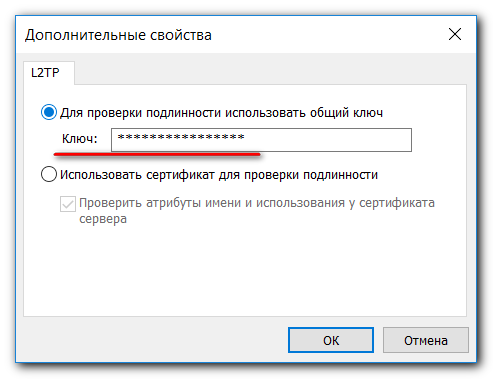

Откроем дополнительные параметры (5 шаг на рисунке) и укажем ключ IPSec, который мы указали ранее в настройках L2TP Server, параметром IPsec Secret:

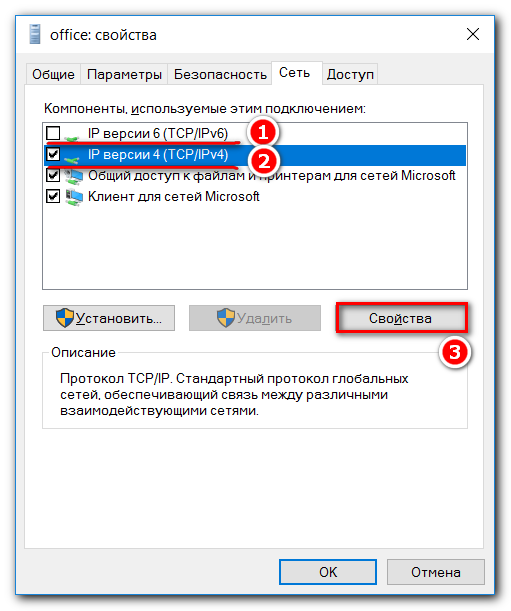

Далее откроем вкладку “Сеть”, уберем галочку с протокола TCP/IPv6 и откроем свойства протокола TCP/IPv4:

Нажмем кнопку “Дополнительно” и запретим использовать основной шлюз в удаленной сети, сняв галочку с соответствующего пункта:

Подключаем созданное VPN-соединение:

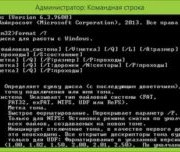

Настройка маршрутизации L2TP-клиента

Подключение установилось. Следующим шагом укажем постоянный статический маршрут прописав шлюз для удаленной подсети.

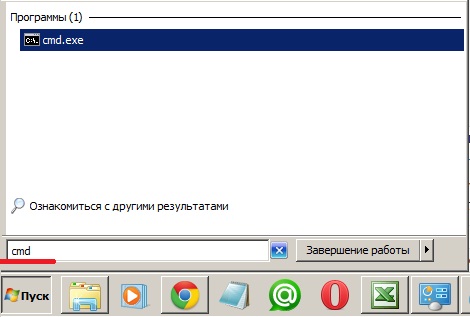

Откроем командную строку с правами администратора и выполним команду:

Где:

- 192.168.13.0 – локальная подсеть организации;

- 255.255.255.0 – маска этой подсети;

- 10.10.10.1 – шлюз (адрес устройства Mikrotik, который мы задавали в настройках профиля);

- 49 – номер созданного VPN интерфейса (можно узнать командой route print);

- /p – параметр, указывающий на то, что сделать маршрут постоянным. Иначе после перезагрузки данный маршрут удалится.

Пример, как можно посмотреть номер интерфейса:

На этом настройка L2TP Server + IPSec на Mikrotik закончена. Надеюсь, данная статья была для вас полезной.

PPTP Server

Sub-menu:

This sub-menu shows interfaces for each connected PPTP clients.

An interface is created for each tunnel established to the given server. There are two types of interfaces in PPTP server’s configuration

- Static interfaces are added administratively if there is a need to reference the particular interface name (in firewall rules or elsewhere) created for the particular user.

- Dynamic interfaces are added to this list automatically whenever a user is connected and its username does not match any existing static entry (or in case the entry is active already, as there can not be two separate tunnel interfaces referenced by the same name).

Dynamic interfaces appear when a user connects and disappear once the user disconnects, so it is impossible to reference the tunnel created for that use in router configuration (for example, in firewall), so if you need persistent rules for that user, create a static entry for him/her. Otherwise it is safe to use dynamic configuration.

Note: in both cases PPP users must be configured properly — static entries do not replace PPP configuration.

Server configuration

Sub-menu:

Properties

| Property | Description |

|---|---|

| authentication (pap | chap | mschap1 | mschap2; Default: mschap1,mschap2) | Authentication methods that server will accept. |

| default-profile (name; Default: default-encryption) | Default to use |

| enabled (yes | no; Default: no) | Defines whether PPTP server is enabled or not. |

| keepalive-timeout (time; Default: 30) | If server during keepalive period does not receive any packet, it will send keepalive packets every second five times. If the server does not receives response from the client, then disconnect after 5 seconds. Logs will show 5x «LCP missed echo reply» messages and then disconnect. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that PPTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that PPTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

To enable PPTP server:

/interface pptp-server server set enabled=yes

/interface pptp-server server print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2,mschap1

keepalive-timeout: 30

default-profile: default

Доступ к ресурсам

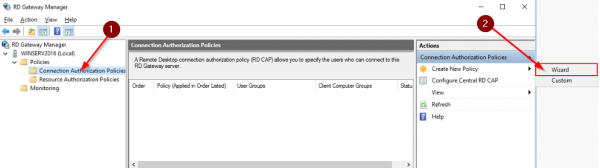

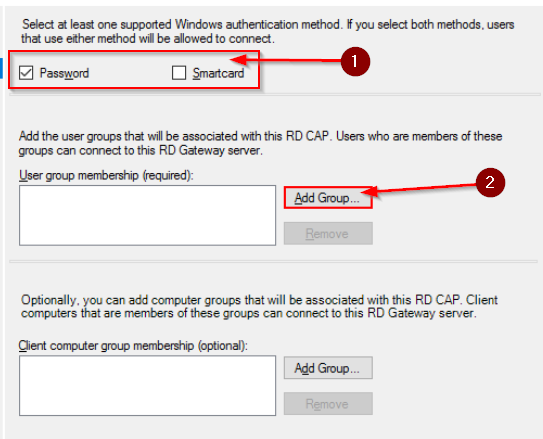

После установки выбранной роли переходим в главное окно «Диспетчера серверов». Выбираем раздел «Инструменты» и переходим к настройке RDG. Откроется новое рабочее окно (RD Gateway Manager). В нем переходим во вкладку с именем сервера, далее выбираем «Политики» и сконфигурируем авторизированные подключения. Нажимаем кнопку «Wizard», чтобы открыть мастер настройки:

Скриншот №6. Создание политики

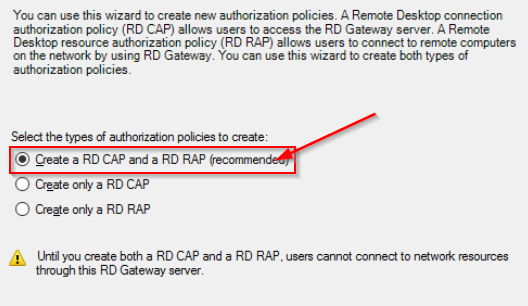

Установщик предложит на выбор 3 пункта. Оставляем активным первую опцию:

Скриншот №7. Выбор конфигурации

Задаем имя новому шаблону, нажимаем «Next». Следующий этап — выбор метода аутентификации и списка пользователей, которые получат доступ к политике. Авторизация разрешена при помощи пароля либо смарт-карты, либо оба варианта. Оставляем только по паролю. Далее нажимаем кнопку «Добавить группу» и добавляем данные в поле:

Скриншот №8. Выбор авторизации и пользователей

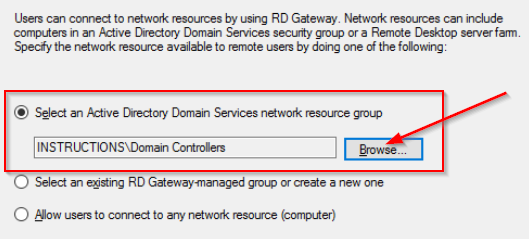

Далее разграничиваем доступ к сетевым ресурсам, к которым пользователи будут подключаться через Remote Desktop Gateway:

Скриншот №9. Выбор ресурсов

Оставим для примера первый пункт. Нажимаем «Next». Теперь необходимо установить значения таймаутов для сетевых ресурсов. Проставляем в зависимости от требований. На экране появится окно с настроенным шаблоном. Если информация верная, переходим к следующему шагу.

Мастер настройки попросит указать политику авторизации для сетевых ресурсов. Для начала придумываем имя конфигурации. Потом добавляем группы пользователей, которые будут подключаться:

Скриншот №10. Выбор группы

Теперь выбираем группу ресурсов:

Скриншот №11. Выбор группы ресурсов

Мастер настройки попросит указать номер порта для подключения. Если специальных требований нет, оставляем по умолчанию — 3389. После нажатия «Next» на экране появится информация о созданной политики авторизации. Если все верно, завершаем конфигурирование.

Summary

Standards:

PPTP is a secure tunnel for transporting IP traffic using PPP. PPTP encapsulates PPP in virtual lines that run over IP. PPTP incorporates PPP and MPPE (Microsoft Point to Point Encryption) to make encrypted links. The purpose of this protocol is to make well-managed secure connections between routers as well as between routers and PPTP clients (clients are available for and/or included in almost all OSs including Windows).

Multilink PPP (MP) is supported in order to provide MRRU (the ability to transmit full-sized 1500 and larger packets) and bridging over PPP links (using Bridge Control Protocol (BCP) that allows the sending of raw Ethernet frames over PPP links). This way it is possible to setup bridging without EoIP. The bridge should either have an administratively set MAC address or an Ethernet-like interface in it, as PPP links do not have MAC addresses.

PPTP includes PPP authentication and accounting for each PPTP connection. Full authentication and accounting of each connection may be done through a RADIUS client or locally.

MPPE 128bit RC4 encryption is supported.

PPTP traffic uses TCP port 1723 and IP protocol GRE (Generic Routing Encapsulation, IP protocol ID 47), as assigned by the Internet Assigned Numbers Authority (IANA). PPTP can be used with most firewalls and routers by enabling traffic destined for TCP port 1723 and protocol 47 traffic to be routed through the firewall or router.

PPTP connections may be limited or impossible to setup though a masqueraded/NAT IP connection. Please see the Microsoft and RFC links listed below for more information.

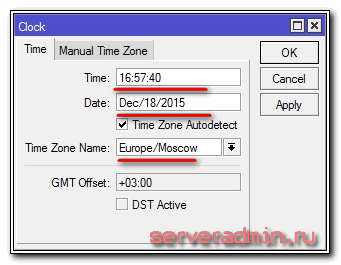

Настройка времени

Я рекомендую устанавливать правильное время и включать его автоматическую синхронизацию. Это может пригодиться, если вам понадобится посмотреть какие-нибудь логи и сопоставить время. Если оно не будет установлено, то это трудно сделать. Так что настроим его. Идем в System -> Clock, устанавливаем вручную время, дату и часовой пояс.

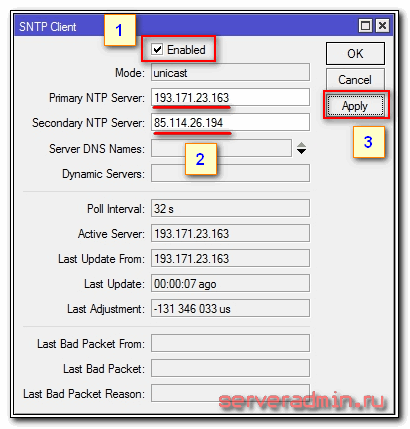

Сделаем так, чтобы время автоматически обновлялось через интернет. Идем в раздел System -> SNTP Client. Ставим галочку Enabled, в поле с адресами серверов вводим 193.171.23.163 и 85.114.26.194. Жмем Apply и наблюдаем результат синхронизации.

Теперь часы роутера всегда будут иметь актуальное время.

На этом базовая настройка роутера mikrotik для домашнего пользования закончена. Можно устанавливать его на место и пользоваться. На всякий случай рекомендую посмотреть статью с разбором основных ошибок в микротике.

Multiple records — one remote PC

Any given connection in your address book is simply a shortcut with saved properties/parameters. This shortcut lets you initiate a remote session with the remote PC which is represented by the shortcut.

Therefore, the same remote PC can be represented by multiple connections in your address book, each with different properties. Let’s illustrate this with an example:

Example

You remotely connect to a computer in your office on a regular basis. When in the office network, you can connect directly over your corporate LAN using the local IP address of the remote PC. When outside the office network, you can connect via the Internet using an Internet-ID as the destination address because local IP addresses do not work on the Internet.

Now you can create two connection records in your address book that cover these two scenarios. One record (let’s call it «My PC — LAN») will have the IP address of the remote PC as the destination address. The other record (let’s call it «My PC — Internet») will have the Internet-ID of the remote computer as the destination address.

The two records may have different connection properties. For example, since connection over a LAN is the fastest by definition you might want to increase the color depth in the «My PC — LAN» connection properties up to the maximum of 24 bits (TrueColor). Conversely, in the «My PC — Internet» connection properties you can decrease the color depth to 8 bits to accommodate to not-so-fast Internet access. Having two different records for the same remote PC will save you time adjusting the properties each time you connect from a different place (e.g. a local network vs. an Internet cafe).

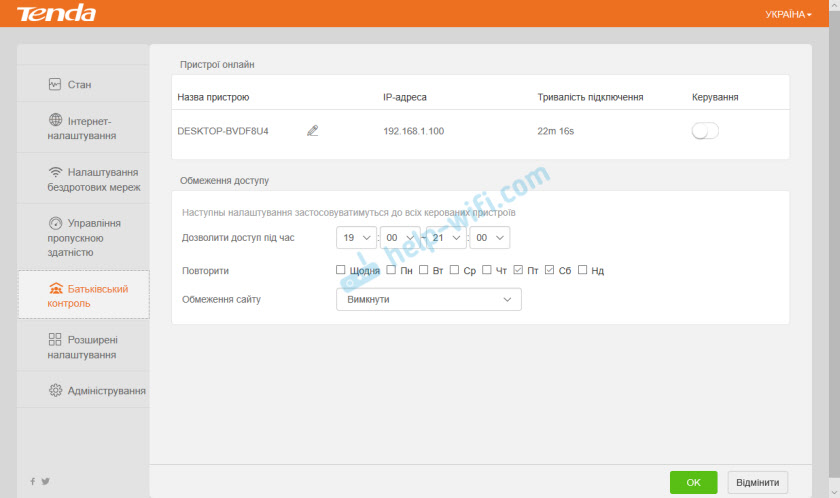

Настройка

Для начало нам нужно подключится к роутеру через Winbox.

MikroTik имеет доступ в интернет через интерфейс ether1 с адресом 172.16.11.2/24. Так же на нем настроена локальная сеть на интерфейсе General-Bridge с адресом 192.168.10.1/24. В Bridge находятся интерфейсы ether2-ether4

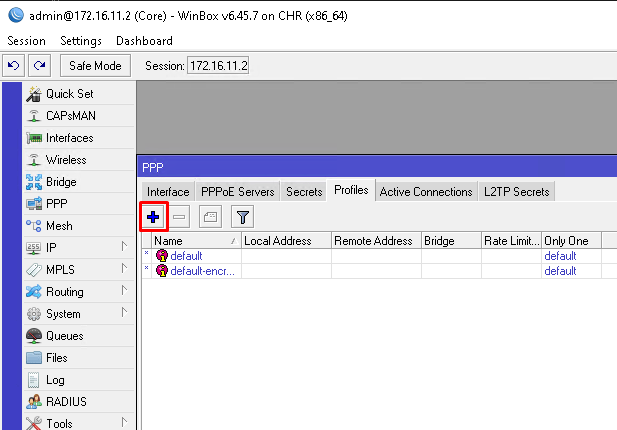

Открываем вкладку PPP:

Нас интересует PPTP Server, и сразу дам рекомендацию, не нужно заходить в нее и включать сервер PPTP. Большая ошибка многих конфигураций — это использование стандартных профайлов. Прежде чем включать VPN, нужно создать и настроить новый. Он нужен для более тонкой настройки PPTP сервера Mikrotik. В нем мы включаем и отключаем нужные параметры. Предлагаю взглянуть.

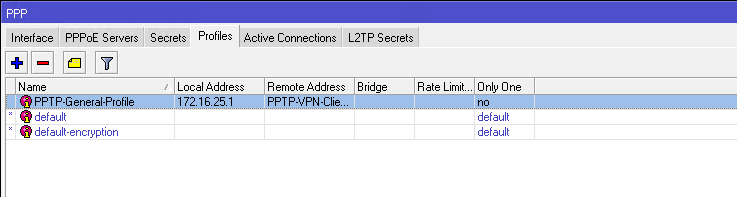

Переходим в Profiles

Жмем на плюс, так же стандартные Profile не нужно удалять или выключать.

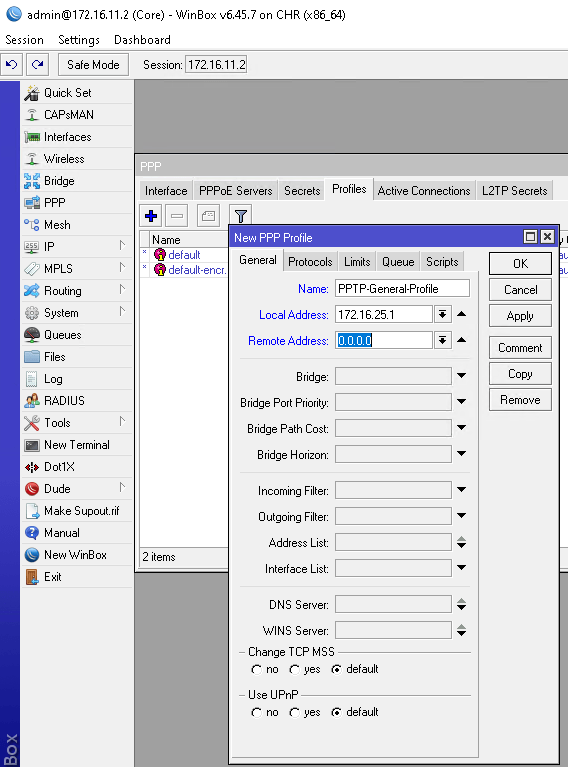

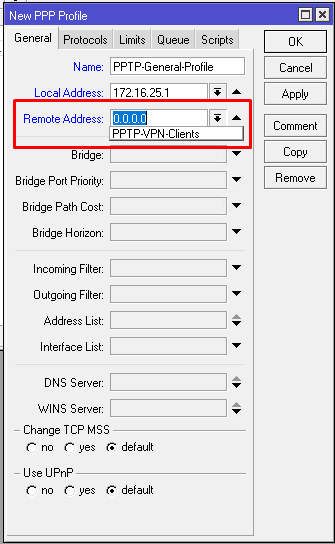

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. То есть при подключении клиента к PPTP VPN автоматически назначается именно это адрес для сервера Mikrotik.

В строке Remote Address указываю IP адрес или пул адресов для клиентов внутри VPN. Так как я буду подключать больше одного клиента к VPN, то создам пул из той же подсети.

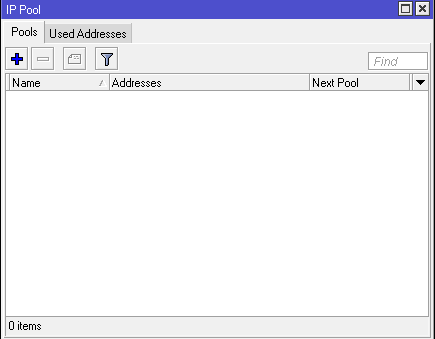

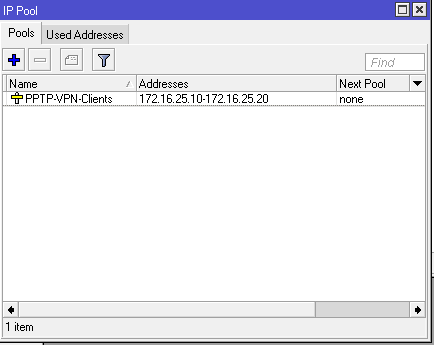

Переходим в нужный нам раздел IP-Pool.

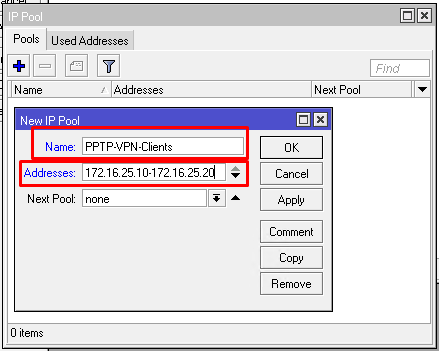

Создаю пул, нажатием плюс. Задаю имя PPTP-VPN-Clients и задаю IP адреса 172.16.25.10-172.16.25.20 в строке Address.

Нажимаем Apply и Ok. Проверяем, создался ли наш пул. Если все хорошо, то возвращаемся к созданию PPTP профайла.

В строке Remote Address выпадающего списка, стал доступен наш пул. Выбираем его.

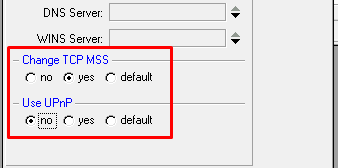

Приведем свежующие параметры к такому виду:

- переключаем Change TCP MSS в yes;

- параметр Use UPnP переключаем в no.

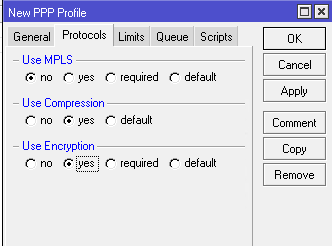

Переходим в Protocols и изменяем:

- Ставим no для Use MPLS;

- Ставим yes для Use Compression;

- Ставим yes для Use Encryption.

Далее в Limits указываем no для Only One. Остальные настройки можно не задавать. К примеру, если бы нужно было ограничить скорость клиента в VPN, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK

В списке должен появиться наш созданный профайл.

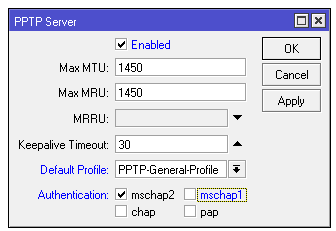

Нам осталось включить PPTP сервер на Mikrotik и настроить Firewall. Нас интересует PPTP в меню Interface.

Ставим галочку Enabled.

Выбираем в Default Profile наш созданный PPTP-General-Profile.

Authentication — для более безопасной проверки подлинности рекомендую использовать только mschap2. Мы отключаем все другие протоколы проверки подлинности, но будьте осторожны, т.к. некоторые устройства могут не поддерживать протокол MS-CHAPv2.

Жмем Apply и OK.

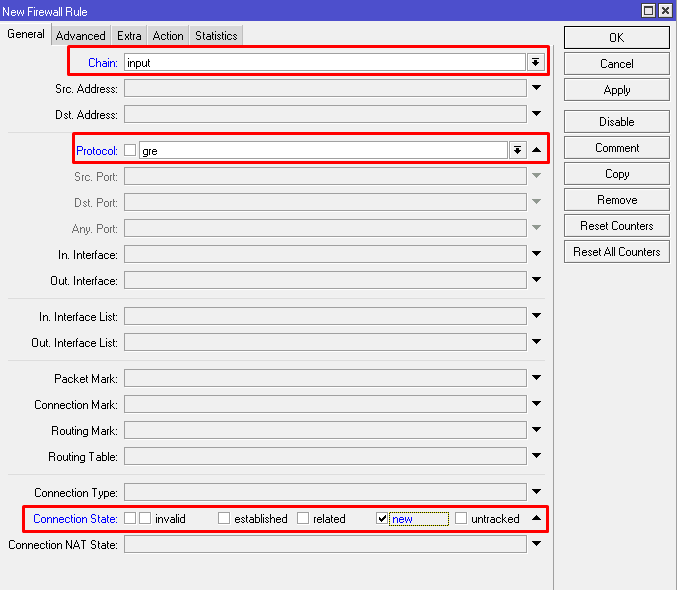

Настройка Firewall для PPTP Сервера

На этом еще не все, нам осталось настроить Firewall. Если ваш роутер с пустой конфигурацией, то делать ничего не нужно. Если у вас есть запрещающие правила входящего трафика, то нужно внести некоторые изменения.

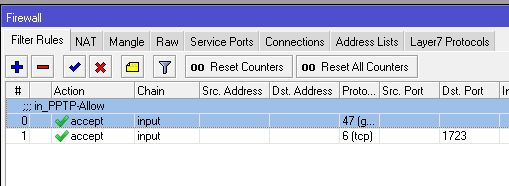

Переходим в Firewall. (IP-Firewall), выбираем Filter Rules и жмем плюс.

В окне создания New Firewall Rule выбираем цепочку input, поскольку трафик будет идти именно на роутер (входящий трафик).

Protocol выбираем gre.

Connection State ставим галочку new.

Далее идем во вкладку Action и в параметре Action проверяем чтобы значение было на accept.

Нажимаем Apply и OK.

Создаем еще одно. Нажимаем плюс. Все параметры остаются такие же, за исключением параметров Protocol и Dst.port.

Protocol выбираем tcp

Dst.port 1723.

Сохраняем и проверяем.

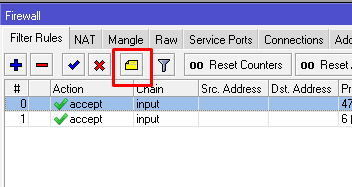

Все на месте. Обязательно после сохранения переместите их выше блокирующих, это значит если у вас есть блокирующее правило входящего трафика в цепочке input, то последние два нужно поднять.

Для удобства подпишем их одним комментарием.

Теперь понятно, что это за правила, в какой цепочке и для чего нужны.

Пару слов про блокировку GRE. Некоторые товарищи все же блокируют его, но как понять, доходит ли пакеты до нас?

Расскажу маленькую хитрость. В каждом правиле firewall есть счетчик, они называются Bytes и Packets.

Если в процессе подключения эти счетчики не изменяются, значит пакеты просто не доходят до вашего роутера. В подобных ситуациях нужно пробовать другие протоколы VPN. В следующий статье мы расмотрим настройку и подключение клиента к нашему PPTP серверу на оборудование микротик.

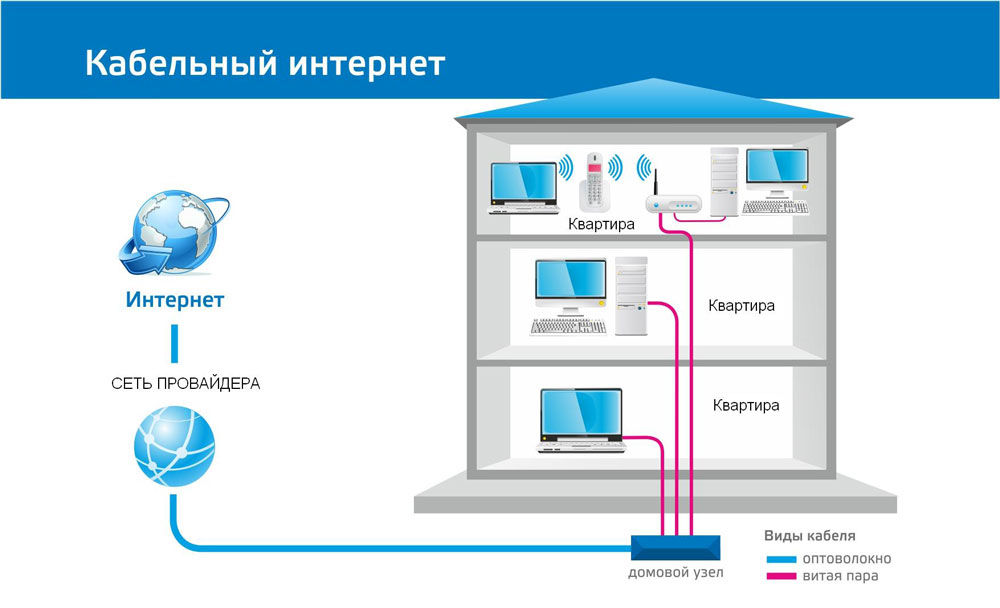

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Схема подключения:

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.

Последние штрихи

Осталось объединить нужные интерфейсы в мосты и проверить работу.

MikroTik M151-office

Создадим мост и добавим туда туннель и ранее созданный VLAN интерфейс

#

#

/interface bridge

add name=office-tunnels

/interface bridge port

add bridge=office-tunnels interface=v200office

add bridge=office-tunnels interface=tunnel-m152

|

1 |

interfacebridge add name=office-tunnels interfacebridge port add bridge=office-tunnels interface=v200office add bridge=office-tunnels interface=tunnel-m152 |

Как раз здесь я и поясную, зачем поднимал интерфейсы VLAN на портах wan обоих микротиков. Мне (и вам) они нужны для тестирования. Т.е. в физический внешний интерфейс wan кабель воткнут. Он работает. Соответственно работают и все поднятые на нем VLAN-интерфейсы. А так как я присвоил этим интерфейсам IP-адреса в офисе и в «удаленном» офисе, то мне этого будет достаточно для проверки. А увидит ли микротик центрального офиса внутреннюю сеть удаленого офиса, я узнаю пропинговав соответствующие адреса. Заодно посмотрю как тикает счетчик байтов в IPsec, подтверждая, что трафик шифруется. В дальнейшем эти айпишники не нужны, достаточно будет объединить нужные интерфейсы (внутренней сети и моста) в бридж.

MikroTik M152-remote1

#

#

/interface bridge

add name=office-tunnels

/interface bridge port

add bridge=office-tunnels interface=tunnel-m151

add bridge=office-tunnels interface=v200-office

|

1 |

interfacebridge add name=office-tunnels interfacebridge port add bridge=office-tunnels interface=tunnel-m151 add bridge=office-tunnels interface=v200-office |

Если все было сделано правильно, то вы должны увидеть такую картину на обоих ваших роутерах:

#

#

> ping 192.168.200.2

SEQ HOST SIZE TTL TIME STATUS

0 192.168.200.2 56 64 1ms

1 192.168.200.2 56 64 1ms

2 192.168.200.2 56 64 1ms

3 192.168.200.2 56 64 1ms

4 192.168.200.2 56 64 1ms

|

1 |

admin@M151-office>ping192.168.200.2 SEQ HOST SIZE TTL TIME STATUS 192.168.200.256641ms 1192.168.200.256641ms 2192.168.200.256641ms 3192.168.200.256641ms 4192.168.200.256641ms |

#

#

> ping 192.168.200.1

SEQ HOST SIZE TTL TIME STATUS

0 192.168.200.1 56 64 1ms

1 192.168.200.1 56 64 1ms

2 192.168.200.1 56 64 1ms

3 192.168.200.1 56 64 1ms

4 192.168.200.1 56 64 1ms

|

1 |

admin@M152-remote1>ping192.168.200.1 SEQ HOST SIZE TTL TIME STATUS 192.168.200.156641ms 1192.168.200.156641ms 2192.168.200.156641ms 3192.168.200.156641ms 4192.168.200.156641ms |

Если так, то поздравляю, мы построили прозрачную сеть, по которой будет бегать любой трафик, включая DHCP. Т.е. вы можете поставить один DHCP-сервер в центральном офисе и он будет вещать на все остальные офисы

Правда, с одной важной оговоркой: вы должны быть стопроцентно (нет, двестипроцентно) уверены в качестве связи, чего не скажешь про интернет. Но если ваши офисы (или точки продаж) расположены в одном здании — в торговом центре, например, то один настроенный DHCP-сервер в центральном офисе облегчит вашу нелегкую админскую жизнь