8 параметров групповой политики windows, которые должен знать каждый администратор

Содержание:

- Как запустить редактор локальной групповой политики (Выполнить)

- Результирующий набор инструментов политики

- Управляем обновлениями

- Принцип работы с групповыми политиками

- Сбросить групповую политику по умолчанию

- Отличие версий windows 10 pro и windows 10 home

- Переустановка gpedit.msc

- Отслеживайте вход в аккаунт

- Как запустить редактор локальной групповой политики gpedit.msc в среде windows home

- Открываем «Локальную политику безопасности» в Windows 10

- Редактор локальной групповой политики. оснастка gpedit.msc

Как запустить редактор локальной групповой политики (Выполнить)

Наверное лучший способ запуска редактора групповой политики. Буквально в несколько нажатий можно сразу же открыть редактор групповой политики, без необходимости искать его. Интересной особенностью окна выполнить есть сохранение предыдущих команд, которые уже использовались в списке. Поэтому достаточно, только открыть окно выполнить и выбрать нужную команду.

- Запускаем окно выполнить нажав Win+X, и выбрав пункт Выполнить (также можно использовать комбинацию клавиш Win+R).

- В строке Открыть: вводим gpedit.msc и нажимаем ОК.

Больше полезных команд можно найти в статье команды Выполнить в Windows 10.

Результирующий набор инструментов политики

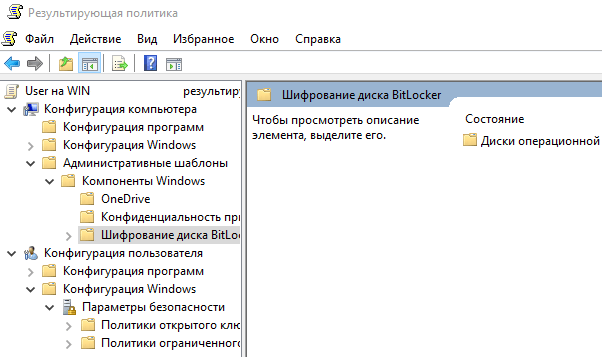

Самый простой способ увидеть все параметры групповой политики, которые вы применили к компьютеру или учетной записи пользователя, – использовать инструмент «Результирующий набор политик».

Он не покажет последнюю политику, примененную к вашему компьютеру, – для этого вам нужно будет использовать командную строку, как мы опишем в следующем разделе. Тем не менее, он показывает практически все политики, которые вы настроили для регулярного использования. И предоставляет простой графический интерфейс для просмотра параметров групповой политики, действующих на вашем ПК, независимо от того, входят ли эти параметры в групповую политику или локальную групповую политику.

Чтобы открыть инструмент, нажмите «Поиск», введите «rsop.msc» → нажмите на предложенный вариант.

Инструмент «Результирующий набор политик» начнёт сканирование вашей системы на примененные параметры групповой политики.

После того, как сканирование будет выполнено, инструмент покажет вам консоль управления, которая очень похожа на редактор локальной групповой политики, за исключением того, что она отображает только использованные параметры и несколько неустановленных настроек безопасности.

Это позволяет легко просматривать и видеть, какие политики действуют. Обратите внимание, что вы не можете использовать инструмент «Результирующая политика» для изменения этих параметров. Вы можете дважды щелкнуть параметр, чтобы просмотреть детали, но если вы хотите отключить или внести изменения в параметр, вам придется использовать редактор локальных групповых политик

Управляем обновлениями

И давайте рассмотрим, как можно более гибко управлять обновлениями в Windows 10.

На официальном сайте есть целая заметка по этой теме — https://docs.microsoft.com

В этой статье подробно рассказываться о том, как можно запланировать установку обновления, настроить политики перезапуска, указать период активности с помощью групповых политик.

В первую очередь необходимо зайти в раздел Настройка автоматического обновления. Это раздел можно найти по адресу Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows. Выбираем параметр 4 — Загружать автоматически и вносить установки в расписание.

Это важно сделать, так как иначе управлять перезагрузкой компьютера после установки обновления мы не сможем.

Теперь можно переходить к настройке перезагрузки. Мы можем либо отключить перезагрузку компьютера во время периода активности, либо не выполнять перезагрузку компьютера, если в системе работают пользователи

Периоду активности была посвящена предыдущая заметка. Если ваш режим работы за компьютером укладывается в период активности, то можно использовать эти настройки. Если же вы хотите предотвратить перезагрузку компьютера в том случае, когда вы за ним не находитесь, но какая-то программа на нем запущена и работает, то второй вариант будет более предпочтителен.

Но обратите внимание на то, что если время перезапуска задано в параметрах, то компьютер все равно перезагрузится!

Таким образом можно отложить обновления хоть на месяц, но все же не стоит с перезагрузкой затягивать, так как появятся новые обновления и процесс их установки не только будет более продолжительным, но и совместная установка нескольких обновлений может привести к проблемам.

Принцип работы с групповыми политиками

Рассматриваемый в этой статье инструмент позволяет применять множество самых разнообразных параметров. К сожалению, большинство из них понятно только профессионалам, использующим групповые политики в рабочих целях. Однако и обычному пользователю есть что настроить, используя некоторые параметры. Разберем несколько простых примеров.

Изменение окна безопасности Windows

Если в Виндовс 7 зажать сочетание клавиш Ctrl + Alt + Delete, то будет запущено окно безопасности, где осуществляется переход к диспетчеру задач, блокировка ПК, завершение сеанса системы, смена профиля пользователя и пароля.

Каждая команда за исключением «Сменить пользователя» доступна для редактирования путем изменения нескольких параметров. Выполняется это в среде с параметрами или путем изменения реестра. Рассмотрим оба варианта.

- Откройте редактор.

- Перейдите в папку «Конфигурация пользователя», «Административные шаблоны», «Система» и «Варианты действий после нажатия Ctrl + Alt + Delete».

Откройте любую необходимую политику в окне справа.

В простом окне управления состоянием параметра поставьте галочку напротив «Включить» и не забудьте применить изменения.

Пользователям, у которых нет редактора политик, все действия нужно будет выполнять через реестр. Давайте рассмотрим все действия пошагово:

- Перейдите к редактированию реестра.

Подробнее: Как открыть редактор реестра в Windows 7

Перейдите к разделу «System». Он находится по этому ключу:

Там вы увидите три строки, отвечающие за появление функций в окне безопасности.

Откройте необходимую строку и поменяйте значение на «1», чтобы активировать параметр.

После сохранения изменений деактивированные параметры больше не будут отображаться в окне безопасности Windows 7.

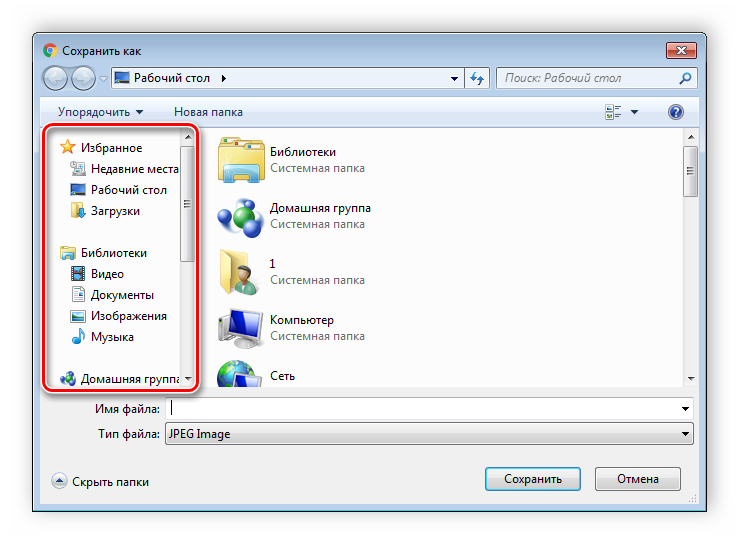

Изменения панели мест

Многие используют диалоговые окна «Сохранить как» или «Открыть как». Слева отображается навигационная панель, включая раздел «Избранное». Данный раздел настраивается стандартными средствами Windows, однако это долго и неудобно. Поэтому лучше воспользоваться групповыми политиками для редактирования отображения значков в данном меню. Редактирование происходит следующим образом:

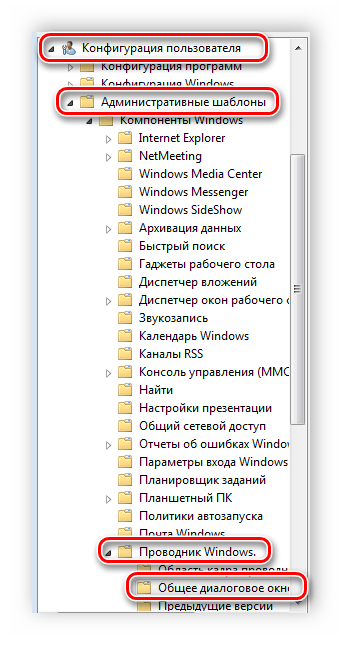

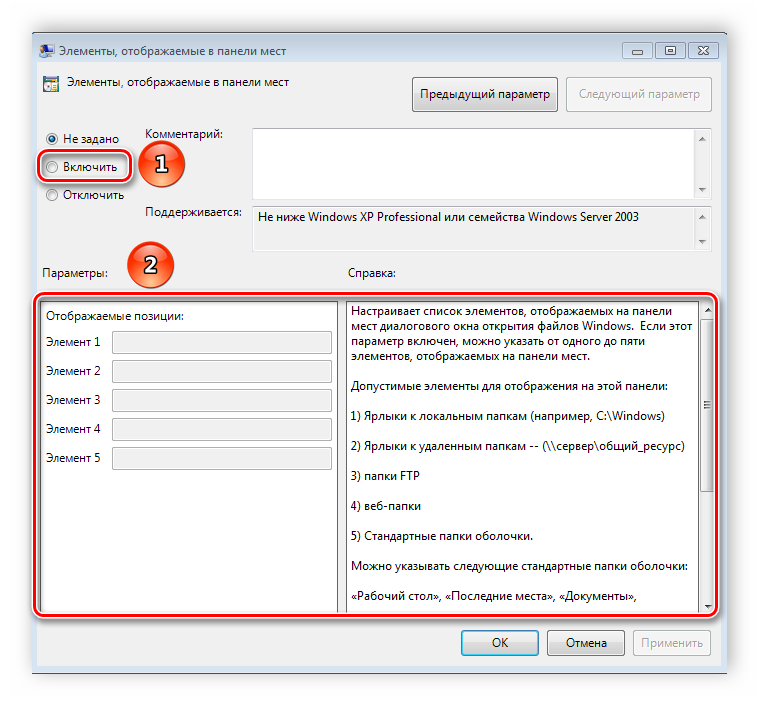

- Перейдите в редактор, выберите «Конфигурация пользователя», перейдите к «Административные шаблоны», «Компоненты Windows», «Проводник» и конечной папкой будет «Общее диалоговое окно открытия файлов».

Здесь вас интересует «Элементы, отображаемые в панели мест».

Поставьте точку напротив «Включить» и добавьте до пяти различных путей сохранения в соответствующие строки. Справа от них отображается инструкция правильного указания путей к локальным или сетевым папкам.

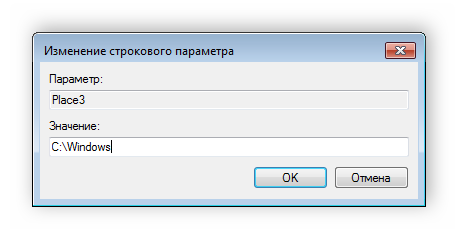

Теперь рассмотрим добавление элементов через реестр для пользователей, у которых отсутствует редактор.

- Перейдите по пути:

Выберите папку «Policies» и сделайте в ней раздел comdlg32.

Перейдите в созданный раздел и сделайте внутри него папку Placesbar.

В этом разделе потребуется создать до пяти строковых параметров и назвать их от «Place0» до «Place4».

После создания откройте каждый из них и в строку введите необходимый путь к папке.

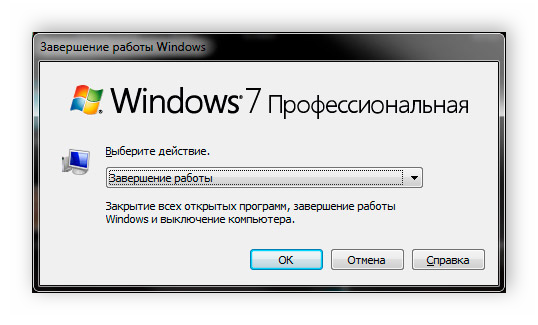

Слежение за завершением работы компьютера

Когда вы завершаете работу за компьютером, выключение системы происходит без показа дополнительных окон, что позволяет не быстрее выключить ПК. Но иногда требуется узнать почему происходит выключение или перезапуск системы. В этом поможет включение специального диалогового окна. Включается оно с помощью редактора или путем изменения реестра.

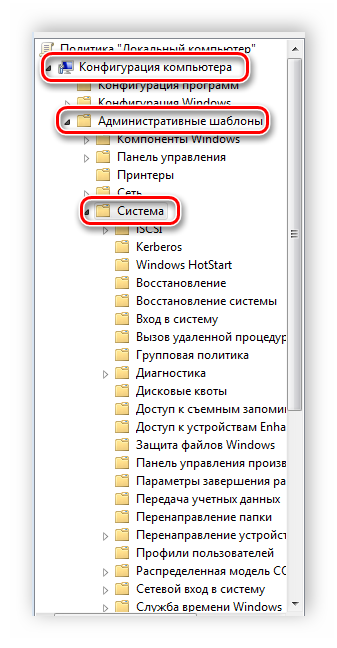

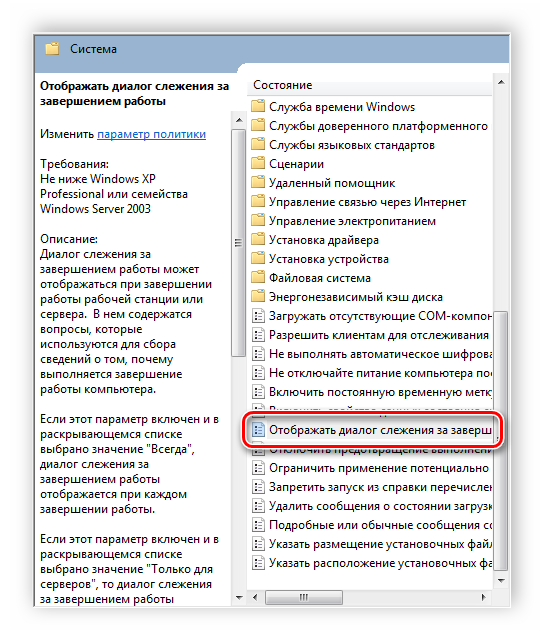

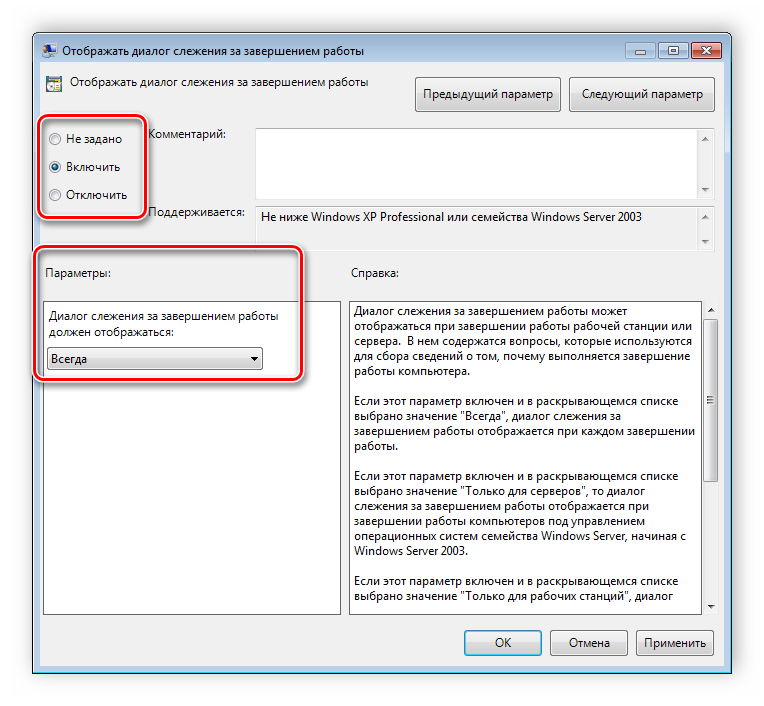

- Откройте редактор и перейдите к «Конфигурация компьютера», «Административные шаблоны», после чего выберите папку «Система».

В ней нужно выбрать параметр «Отображать диалог слежения за завершением работы».

Откроется простое окно настройки, где необходимо поставить точку напротив «Включить», при этом в разделе параметры во всплывающем меню необходимо указать «Всегда». После не забудьте применить изменения.

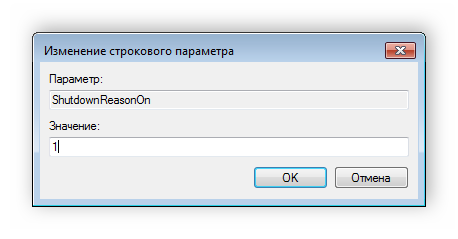

Данная функция включается и через реестр. Вам нужно совершить несколько простых действий:

- Запустите реестр и перейдите по пути:

Найдите в разделе две строки: «ShutdownReasonOn» и «ShutdownReasonUI».

Введите в строку с состоянием «1».

В этой статье мы разобрали основные принципы использования групповых политик Виндовс 7, объяснили значимость редактора и сравнили его с реестром. Ряд параметров предоставляет пользователям несколько тысяч различных настроек, позволяющие редактировать некоторые функции пользователей или системы. Работа с параметрами осуществляется по аналогии с приведенными выше примерами.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Сбросить групповую политику по умолчанию

Параметры групповой политики могут различаться в зависимости от нескольких конфигураций, таких как Персонализация, Параметры брандмауэра, Принтеры, Политики безопасности, и т. Д. Мы рассмотрим несколько методов, с помощью которых можно сбросить соответствующие политики до состояния по умолчанию. ,

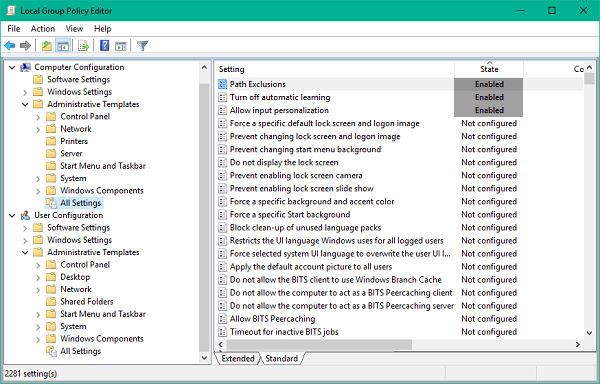

1] Сброс настроек GPO с помощью редактора локальной групповой политики

Теперь это очень простой. Выполните следующие шаги для сброса измененных настроек объекта групповой политики.

1. Нажмите Windows Key + R на клавиатуре, чтобы запустить приглашение «Выполнить». Введите gpedit.msc и нажмите Enter, чтобы открыть редактор локальной групповой политики.

2. Перейдите по следующему пути в левой части окна редактора групповой политики:

3. Теперь в правом боковом окне отсортируйте параметры политики по столбцу «Состояние», чтобы все те политики, которые в настоящее время включены/отключены , были доступны сверху.

4. Далее, измените их состояние с Включено/Отключено на Не настроено и примените настройки.

5. Повторите то же самое для приведенного ниже пути.

6. Это восстановит все параметры групповой политики в состояние по умолчанию. Однако, если вы столкнулись с некоторыми серьезными проблемами, такими как потеря прав администратора или отстранение от входа в систему, вы можете попробовать следующий метод.

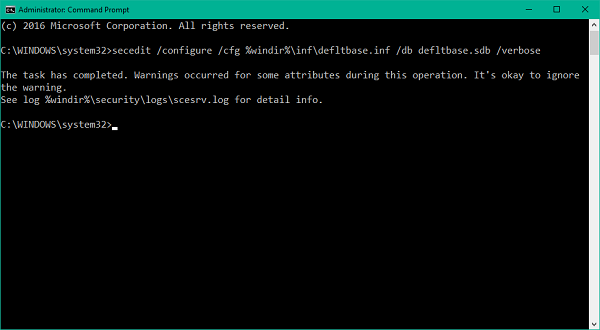

2] Восстановить локальные политики безопасности по умолчанию

Политики безопасности вашей учетной записи администратора в Windows поддерживаются в другой консоли управления – secpol.msc (локальная политика безопасности) . Эта оснастка параметра безопасности расширяет оснастку «Групповая политика» и помогает определять политики безопасности для компьютеров в вашем домене.

Теперь, при определенных обстоятельствах, вы можете получить некоторые испорченные настройки безопасности, которые вы можете установить правильно, если вы сохранили административные привилегии на вашем компьютере.

Выполните следующие шаги для сброса политик безопасности на вашем компьютере:

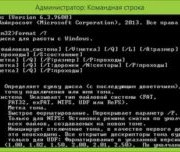

1. Нажмите Windows Key + X на клавиатуре, чтобы открыть меню Быстрая ссылка . Выберите Командная строка (Администратор) , чтобы открыть окно командной строки с повышенными правами.

2. Введите указанную ниже команду в окне приглашения и нажмите Enter:

secedit/configure/cfg% windir% \ inf \ defltbase.inf/db defltbase.sdb/verbose

3. После завершения задачи перезагрузите компьютер, чтобы изменения вступили в силу, и снова начните с политик безопасности.

4. Если некоторые компоненты по-прежнему выглядят странно, вы можете перейти к следующему методу для полной перезагрузки объектов групповой политики.

3] Сброс объектов групповой политики с помощью командной строки

Этот конкретный метод включает удаление папки параметров групповой политики с диска, на котором установлена Windows. Выполните следующие шаги, чтобы сделать это, используя окно командной строки с повышенными правами.

1. Откройте окно командной строки с повышенными правами, как описано в способе 2.

2. Введите эти команды в CMD и выполните их одну за другой.

RD/S/Q "% WinDir% \ System32 \ GroupPolicyUsers"

RD/S/Q "% WinDir% \ System32 \ GroupPolicy"

gpupdate/force

3. По завершении перезагрузите компьютер.

Убедитесь, что вы создали точку восстановления системы, прежде чем вносить какие-либо изменения в реестр или параметры политики.

Связанное чтение . Как восстановить поврежденную групповую политику в Windows 10.

Отличие версий windows 10 pro и windows 10 home

Базовые компоненты Pro и Home версий совершенно идентичны, разница заключается лишь в бизнес-компонентах. Они позволяют настроить связь между компьютерами внутри одной корпоративной сети и беспрепятственно работать целым офисом. В домашних же условиях эта особенность бесполезна и у нас нет нужды связывать два устройства.

Что отличает Windows 10 Pro от Windows 10 Home:

- Поддержка подключения дополнительных устройств и возможность управления ими.

- Доступ к шифрованию передаваемых данных в единой корпоративной сети.

- Расширенный список сетевых стандартов.

- Доступ к общим офисным документам и принтерам.

- Работа с облаком.

- Управление групповыми политиками.

- Возможность недорогого обновления до Windows 10 Enterprise.

Большинство описанных выше функций не пригодятся обычному пользователю. Они предназначены для ведения бизнеса и работы с документами

Однако, особое внимание следует уделить такой особенности как управление групповыми политиками

Данная функция открывает широкие возможности по настройке компьютера для каждого юзера и при этом не вынуждает идти на высокие риски.

Переустановка gpedit.msc

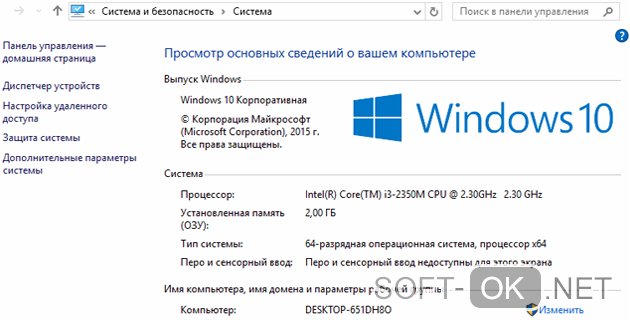

Самый простой и безопасный способ возобновить доступ к меню – это переустановить его. Возможно, ошибка возникает из-за того, что некоторые системные файлы были повреждены или их не было вовсе (что особенно актуально в случае пиратской сборки). Если у вас именно такая ситуация, то переустановка позволит вам данные файлы восстановить. Процесс установки разнится и зависит от разрядности вашей ОС. Узнать разрядность вы можете в специальном информационном меню, нажав правой клавишей мыши по иконке «Этот компьютер» и кликнув на «Свойства».

Для 32-разрядного типа системы

Чтобы установить утилиту gpedit.msc, делайте всё, как указано в инструкции:

После этого вы сможете беспрепятственно пользоваться всеми функциями редактора групповой политики.

Для 64-разрядного типа системы

Если в предыдущем случае установку можно было осуществить в считанные клики, то здесь уже будет сложнее. Помимо автоматической установки вам придётся ещё провести ряд манипуляций с перемещением и заменой файлов. Поэтому внимательно читайте инструкцию ниже:

- Установите редактор политики – делайте всё, как в инструкции выше.

- Когда вы завершили установку, перейдите в папку «SysWOW64». Путь к данной папке указан на скриншоте ниже. Чтобы лишний раз не переходить по папкам, вы можете просто ввести её адрес в строку проводника и нажать на стрелочку. Если вы правильно ввели имя директории, то сразу же перейдёте в данную папку. Вводим адрес папки в строке проводника, нажимаем на стрелочку «SysWOW64»

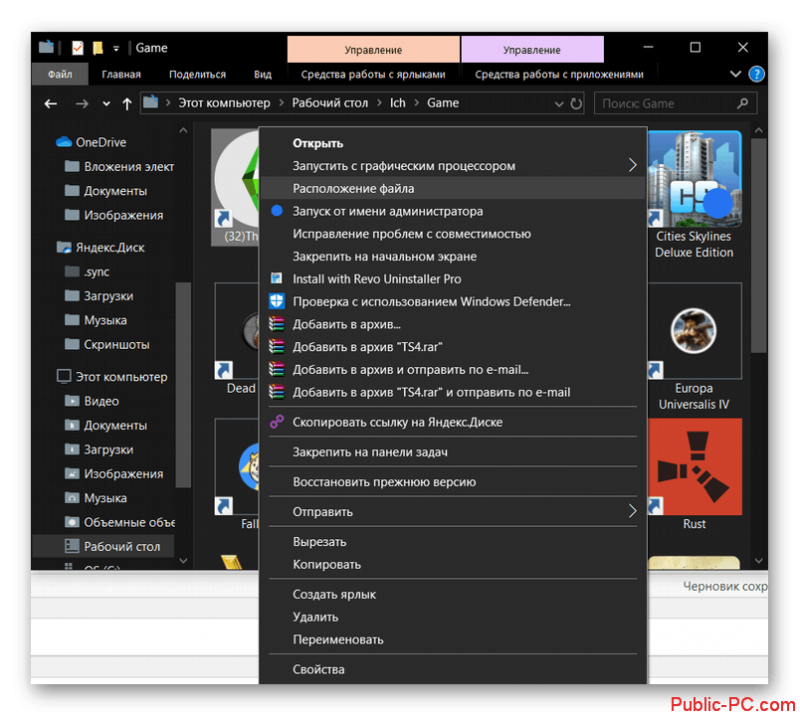

- Теперь вам нужно скопировать отсюда три папки и один файл. Все они указаны на скрине. Нажмите и удерживайте клавишу «Ctrl», затем, не отпуская её, выделите левым кликом мышки нужные файлы. Теперь скопируйте все эти файлы, предварительно вызвав контекстное меню правым кликом мышки. Нажав и удерживая клавишу «Ctrl», выделяем левым кликом мыши три файла, нажимаем по выделенному правым кликом мыши, левым кликом по опции «Копировать»

- Зайдите в папку «Windows». Она расположена на уровень выше. Вы можете перейти в неё, кликнув по её названию в строке проводника. Заходим в папку «Windows»

- Теперь перейдите в папку «System32». Переходим в папку «System32»

- Наведите курсор мыши на свободную область в папке (чтобы он не задевал другие папки), щелкните правой клавишей мышки и выберите функцию «Вставить». Наводим курсор мыши на свободное место в папке, нажимаем на правую клавишу мыши и выбираем «Вставить»

- Если в данной папке у вас содержатся файлы с одинаковым названием, то вы увидите окно, которое предложит вам либо заменить файлы, либо не копировать их, либо сохранить оба файла. Выберите первый вариант. Выбираем опцию «Копировать с заменой»

- Любые манипуляции в системной папке «System32» доступны только с полномочиями администратора. Поэтому далее перед вами всплывёт окно, требующее подтверждения ваших действий. Нажмите «Продолжить». Нажимаем «Продолжить»

- Перейдите в папку «Temp». Чтобы сделать это максимально быстро, вбейте в строку проводника тот адрес, который показан на фото. Переходим в папку «Temp», вбив в строку проводника адрес, как на фото, нажав по стрелочке

- Скопируйте из этой папки пять файлов (они также показаны на скриншоте). Выделяем с помощью мышки и клавиши «Ctrl» файлы, нажимаем по ним правой кнопкой мышки, левой по опции «Копировать»

- Переместитесь в папку «System32». Проводник запоминает, какие папки вы открывали, поэтому вы можете перейти в папку, в которой только что были, нажав на стрелочку влево. Нажав на стрелочку влево, переходим в папку «System32»

- В данной папке вызовите меню правым кликом мыши, затем левым кликом щелкните по функции «Вставить». Вставляем скопированные файлы в данную папку

- Кликните на «Копировать с заменой». Кликаем на «Копировать с заменой»

- После этого перезапустите компьютер, чтобы все ваши проделанные изменения сохранились корректно. Запустите утилиту, вписав в окно «Выполнить» команду «gpedit.msc» и нажав «ОК». Окно «Выполнить» открывается при помощи нажатия на клавиши «Win+R». Печатаем в окно «Выполнить» команду «gpedit.msc», нажимаем «ОК»

Если после данных действий никаких ошибок не возникает, значит, дело сделано. Если ситуация обратная, тогда вам необходимо провести ещё ряд манипуляций, о которых пойдёт речь в следующей части статьи.

Отслеживайте вход в аккаунт

С помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет.

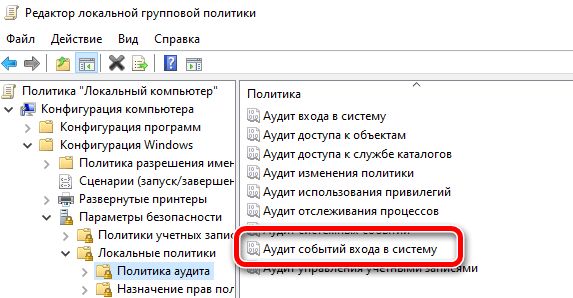

В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему.

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита

Здесь установите флажки рядом с вариантами Успех и Отказ. Когда вы нажмете ОК, Windows начнет регистрировать входы в систему на ПК.

Для просмотра этих журналов вам потребуется доступ к другому полезному инструменту Windows – Windows Event Viewer. Снова откройте диалоговое окно «Выполнить» и введите в нём eventvwr, чтобы открыть средство просмотра событий Windows.

Здесь разверните «Журналы Windows», а затем выберите в нём опцию «Безопасность». На средней панели вы должны увидеть все недавние события. Пусть вас не смущают все эти события, вам просто нужно найти успешные и неудачные события входа в систему из этого списка.

Успешные события входа в систему имеют идентификатор события: 4624, а неудачные – идентификатор события: 4625. Просто найдите эти идентификаторы событий, чтобы найти логины и увидеть точную дату и время входа.

Как запустить редактор локальной групповой политики gpedit.msc в среде windows home

Кстати, еще один момент. Я уже пробовал сделать то же самое вторым из предложенных Вами методов, редактор групповой политики действительно появился (правда, перестали работать Excel и Power Point — пришлось откатить к изначальному состоянию), однако заданные там политики на деле ничего не блокировали. Нашел этому объяснение здесь https://winitpro.ru/index.php/2021/02/27/ustanovka-redaktora-gruppovyx-politik-gpedit-msc-windows-7-home/#comment-84939 вот сам комментарий:

Спасибо за ответ. В пользовательском разделе не существует SRP. Не поддерживается оно формально, по факту, при внесении в реестр — работает. Видимо в домашних версиях отсутствует какой-то функционал, который, после редактирования политик в оснастке, переносит правила реестра из раздела HKCU/…/Group Policy Object/…/ в нужное место. Пришлось сделать скрипт который это и выполняет.

Спросил автора про скрипт — увы, безответно (((. Думаю, что многие были бы Вам благодарны, если бы Вы смогли для «чайников» сделать такую вещь. Надеюсь, умелыми руками это не сложно ))

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла»

Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

- Откройте «Выполнить», зажав комбинацию клавиш Win + R. В поле пропишите , после чего нажмите на клавишу Enter или щелкните на «ОК».

Буквально через секунду откроется окно управления политикой.

Способ 3: «Панель управления»

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

- Откройте меню «Пуск», найдите через поиск «Панель управления» и запустите ее.

Перейдите к разделу «Администрирование».

В списке отыщите пункт «Локальная политика безопасности» и дважды щелкните по нему ЛКМ.

Дожидайтесь запуска нового окна для начала работы с оснасткой.

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

- В меню «Пуск» найдите и перейдите к этой программе.

Через всплывающее окно «Файл» приступайте к добавлению новой оснастки, нажав на соответствующую кнопку.

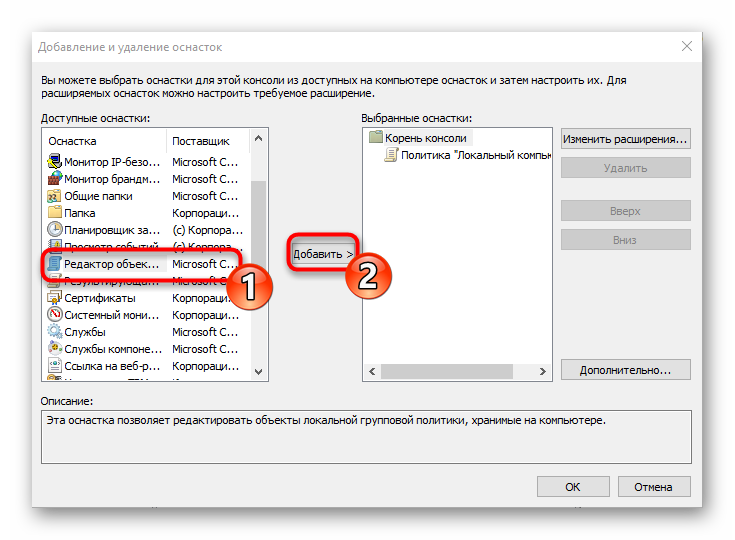

В разделе «Доступные оснастки» отыщите «Редактор объектов», выделите его и щелкните на «Добавить».

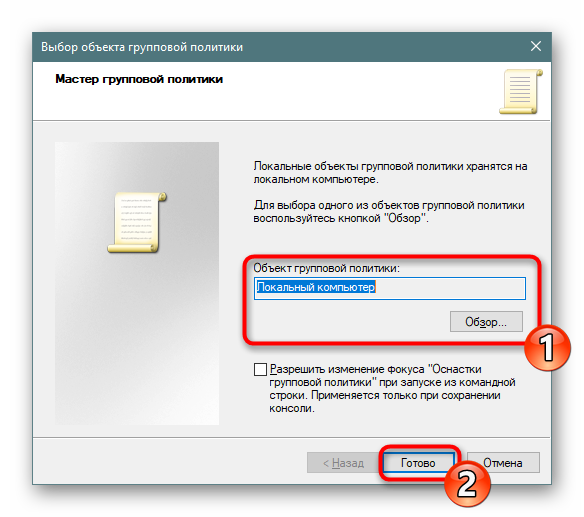

Поместите параметр в объект «Локальный компьютер» и щелкните на «Готово».

Осталось только перейти к политике безопасности, чтобы убедиться в ее нормальном функционировании. Для этого откройте корень «Конфигурация компьютера» — «Конфигурация Windows» и выделите «Параметры безопасности». Справа отобразятся все присутствующие настройки. Перед закрытием меню не забудьте сохранить изменения, чтобы добавленная конфигурация осталась в корне.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Подробнее: Настраиваем локальную политику безопасности в Windows

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Редактор локальной групповой политики. оснастка gpedit.msc

Групповая политика — это набор правил, применение которых может облегчить управление пользователями и компьютерами.

Параметры групповой политики применяются для управления конфигурацией операционной системы, а также для отключения опций и элементов управления пользовательского интерфейса для параметров, управляемых групповой политикой. Большинство параметров групповой политики хранятся в разделах реестра, связанных с групповыми политиками.

Существуют два типа групповых политик: локальные групповые политики и групповые политики службы каталогов Active Directory. Локальная групповая политика используется для управления параметрами локальной машины, а групповая политика службы каталогов Active Directory — для управления параметрами компьютеров сайтов, доменов и организационных единиц.

Локальные групповые политики применяются ко всем пользователям и администраторам, входящим в систему на компьютере. Управление локальной групповой политикой осуществляется посредством объекта групповой политики (ОГП — GPO, Group Policy Object). Объект локальной групповой политики хранится на каждом компьютере в скрытой папке %SystemRoot%\System32\GroupPolicy.

Дополнительные пользовательские и групповые объекты локальной групповой политики хранятся в папке %SystemRoot%\System32\GroupPolicyUsers.

Локальные политики (локальный GPO) можно редактировать с помощью оснастки gpedit.msc — редактора локальной групповой политики. Чтобы запустить редактор политики нажмите сочетание клавиш

R, в открывшемся окне Выполнить введите команду gpedit.msc и нажмите клавишу Enter ↵.

В открывшемся окне Редактор локальной групповой политики Вы можете редактировать конфигурацию компьютера и конфигурацию пользователя. В первом разделе (конфигурация компьютера) находятся общесистемные настройки, а во втором — пользовательские настройки.

Рассмотрим небольшой пример использования редактора политик. Допустим мы хотим отключить Диспетчер задач для пользователя. Когда пользователь нажимает Ctrl Alt Del, выводится меню, позволяющее запустить окно Диспетчера задач.

Зачем нужно запрещать Диспетчер задач? Пользователь может закрыть процесс, что приведет к потере данных (особенно когда человек не понимает, что делает). А потом будет надоедать с просьбой восстановить эти данные, что, далеко не всегда возможно. Поэтому проще запретить возможность завершать процессы, чем разбираться с потерями данных и их восстановлением.

Для отключения Диспетчера задач запустите редактор политик и выберите Конфигурация пользователя ► Административные шаблоны ► Система ► Варианты действий после нажатия CTRL ALT DEL. На правой панели вы увидите варианты действий после нажатия Ctrl Alt Del. Дважды щелкните на политике Удалить диспетчер задач.

По умолчанию политика не задана. Для отключения Диспетчера задач выберите значение Включить и нажмите кнопку OK.

После этого запуск Диспетчера задач будет невозможен.

Вы также не сможете запустить Диспетчер задач нажимая сочетание клавиш Ctrl Shift Esc, а также путем ввода команды taskmgr в окне Выполнить, в этом случае вы получите сообщение о том что Диспетчер задач отключен администратором.

При желании отключить Диспетчер задач можно и через реестр. По сути, политики — это надстройки реестра. Чем различается настройка системы через политики и через реестр? Да ничем, по большому счету. Политики созданы для более удобного редактирования реестра. Так, при отключении Диспетчера задач через редактор политик будет создан раздел реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System, а в него добавлен параметр DisableTaskMgr типа DWORD со значением 1.

Для включения Диспетчера задач нужно в разделе реестраHKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System для параметра DisableTaskMgr установить значение или использовать редактор политик для установки значения Отключить.

Чтобы отключить Диспетчер задач не для конкретного пользователя, а в масштабах всей системы, нужно создать DWORD-параметр DisableTaskMgr со значением 1 в разделе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.